MongoDB: um banco de dados NoSQL poderoso, mas inseguro

Publicados: 2023-01-22O MongoDB é um poderoso sistema de banco de dados orientado a documentos, perfeito para aplicativos da Web modernos. Tem uma excelente escalabilidade e é muito fácil de usar. No entanto, um possível problema de segurança com o MongoDB é a injeção de nosql. A injeção de Nosql é um tipo de ataque em que uma entrada maliciosa é fornecida a um banco de dados nosql para executar ações não intencionais ou acessar dados confidenciais. Isso pode acontecer se a entrada do usuário não for devidamente validada ou sanitizada. Felizmente, o driver do MongoDB possui proteções integradas contra ataques de injeção de nosql. No entanto, ainda é importante estar ciente desse problema de segurança e tomar medidas para evitá-lo.

Em termos de popularidade do MongoDB, ele é o quinto armazenamento de dados mais popular, perdendo apenas para o popular banco de dados Apache Cassandra e outros mecanismos NoSQL. Como não há padrão de linguagem NoSQL, o processo de injeção de cada fornecedor é adaptado à linguagem de consulta que eles usam. O PHP é usado na maioria dos casos de injeção de NoSQL na web, e abordarei alguns deles mais tarde. Quando a expressão JS é colocada em uma cláusula $where ou passada para um mapReduce ou função de grupo, o Mongo oferece suporte à avaliação. Como resultado, se inserirmos um JavaScript válido na querystring e correspondermos as aspas corretamente, o Mongo poderá executar nosso JavaScript. Para cumprir nosso objetivo de encontrar todos os usuários válidos, preferimos passar algo que sempre será verdadeiro. Este aplicativo de pilha MEAN é composto de três partes: Express, Mongo e Node.

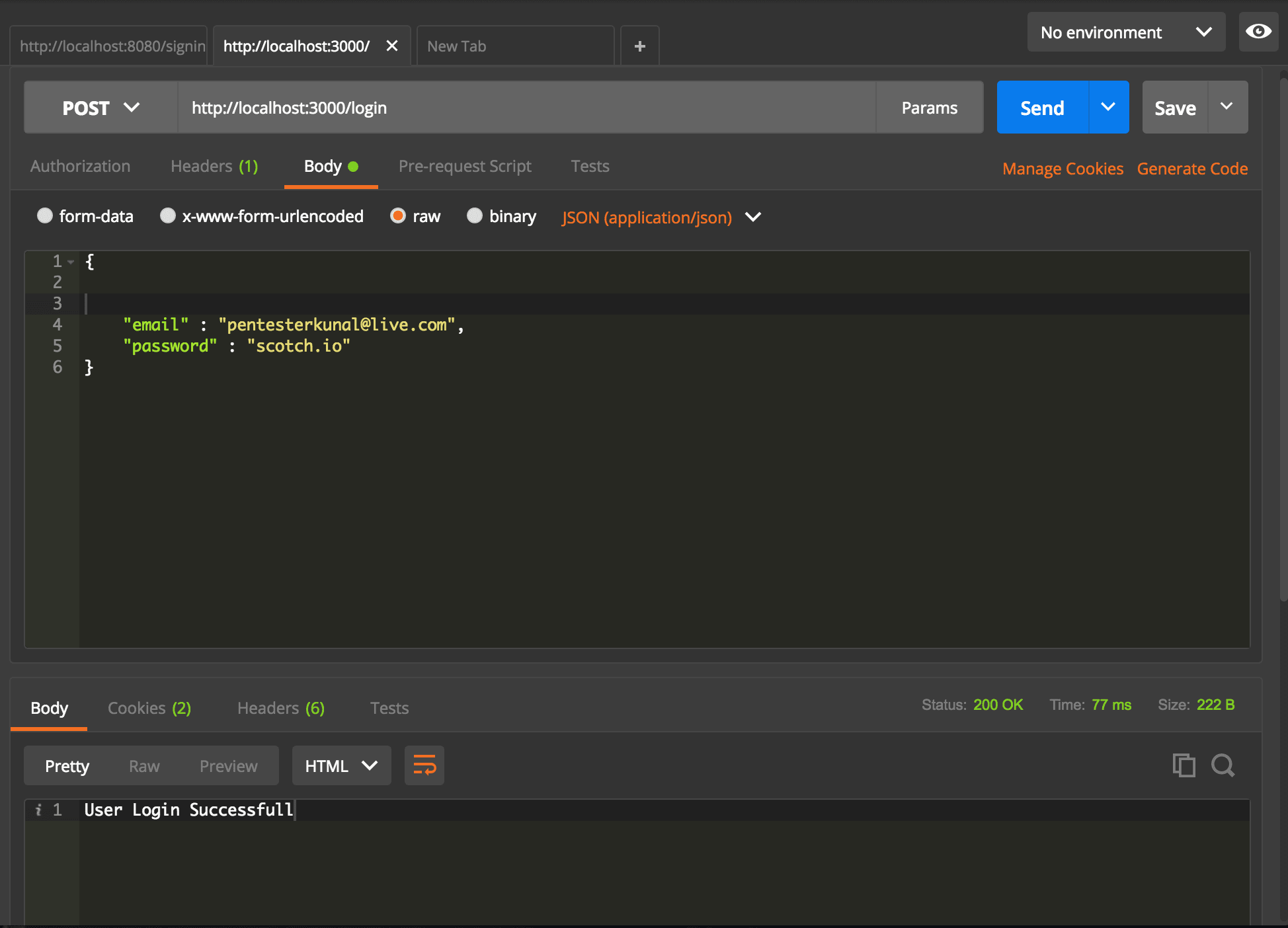

Um objeto esperado parece ser o seguinte: O código de recebimento para Express é o seguinte: Você pode injetar um novo valor substituindo o campo de nome de usuário ou senha por uma consulta Mongo válida . Para evitar NoSQL Injections, é fundamental desenvolver uma base de código forte. Antes de fortalecer sua instância do mongo e o código do aplicativo, algumas coisas que você deve fazer devem ser feitas. Você pode limitar ou impedir injeções de seu código, não importa quão antiga ou sofisticada seja sua linguagem.

A injeção NoSQL é uma vulnerabilidade de proteção de dados que permite que um invasor inclua entrada maliciosa em uma consulta entregue por um usuário final e execute um comando indesejado no banco de dados.

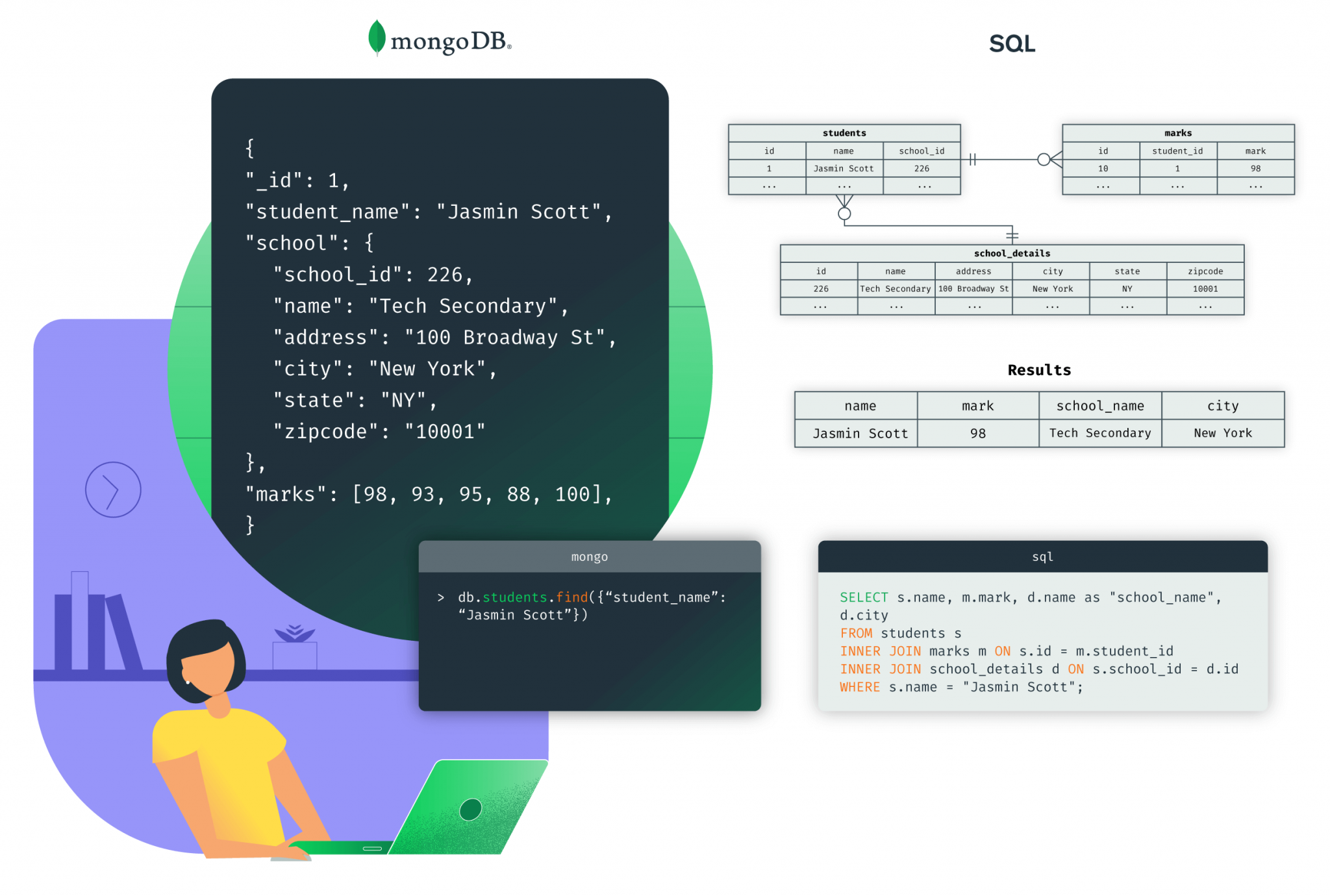

O banco de dados MongoDB é baseado em um modelo de documento não relacional. Como resultado, é um banco de dados NoSQL (NoSQL = Not-only-SQL), que difere significativamente de bancos de dados relacionais como Oracle, MySQL ou Microsoft SQL Server.

Bancos de dados de documentos, bancos de dados de valores-chave, armazenamentos de colunas largas e bancos de dados de gráficos são apenas alguns dos tipos de bancos de dados NoSQL disponíveis. O banco de dados MongoDB NoSQL é o mais utilizado no mundo.

Object Data Modeling (ODM) é uma nova biblioteca que está sendo desenvolvida para MongoDB e Node. As relações entre os dados são gerenciadas, a validação do esquema é executada e o código do MongoDB é traduzido na representação desses objetos usando this. O MongoDB, um banco de dados de documentos NoSQL , não requer esquema para funcionar.

A injeção é possível no Mongodb?

Não há uma resposta definitiva para essa pergunta, pois depende da implementação específica do MongoDB. No entanto, geralmente é possível injetar código no MongoDB por meio do uso de funções definidas pelo usuário (UDFs). As UDFs permitem que os desenvolvedores estendam a funcionalidade do MongoDB escrevendo suas próprias funções personalizadas. Essas funções podem ser usadas em consultas e atualizações, assim como qualquer outra função integrada. Além disso, os UDFs podem ser usados para acessar dados de fontes externas, como outros bancos de dados ou serviços da web. Isso torna possível injetar código no MongoDB que de outra forma não seria possível.

O fato de o MongoDB ser o banco de dados mais popular devido à sua escalabilidade é uma das razões pelas quais ele é tão popular. O aplicativo da web contém comandos do MongoDB que servem como uma maneira de buscar e exibir dados. A vulnerabilidade do MongoDB, como a de qualquer outro banco de dados, se deve a ataques de injeção de SQL. Uma consulta maliciosa é reconhecida automaticamente pelo banco de dados como se fosse outra e devolve os dados solicitados ao invasor. Um invasor pode usar isso como uma forma de obter controle sobre sua entrada. O invasor pode assumir o controle de um servidor se a entrada for inválida. O MongoDB inclui vários recursos de segurança integrados para criar consultas seguras sem JavaScript. No entanto, se você precisar usar JavaScript em sua consulta, deverá seguir as práticas recomendadas.

Mongodb e Dynamodb: bancos de dados Nosql ainda vulneráveis à injeção SQL

Apesar do MongoDB ser um banco de dados NoSQL, os ataques de injeção de SQL ainda são um problema porque o desenvolvedor ainda está exposto se não limpar a entrada adequadamente. O MongoDB não usa SQL para consultas, o que significa que, se o desenvolvedor não higienizar adequadamente a entrada, o resultado ainda será um ataque de injeção . Uma das técnicas mais comuns de invasão da Web é a injeção de SQL, que injeta código malicioso em instruções SQL por meio de entrada de página da Web. Os ataques de injeção SQL continuam sendo um problema com o DynamoDB, apesar de seu status NoSQL; no entanto, como a entrada é inadequadamente sanitizada, o desenvolvedor ainda fica vulnerável.

Existe um equivalente de injeção SQL para Mongodb?

A partir de agora, não há nenhum equivalente conhecido de SQL Injection para MongoDB. Embora o MongoDB seja menos suscetível a ataques de injeção do que os bancos de dados SQL, ele não é totalmente imune. Os ataques de injeção no MongoDB podem ocorrer se a entrada do usuário não confiável for usada sem a validação ou sanitização adequada. Se não forem tratados adequadamente, esses ataques podem permitir que um invasor modifique dados, execute ações não intencionais ou obtenha acesso a informações confidenciais.

A maioria dos ataques de injeção são ativados por sanitização de entrada insuficiente. Um par de aspas é comumente usado para distinguir o código dos dados no idioma, mas nem sempre é o caso. Muitos desenvolvedores falham em higienizar a entrada do usuário, deixando seus aplicativos vulneráveis a falhas. Saiba mais sobre ataques de injeção de SQL no MongoDB. Os bancos de dados NoSQL, que vêm com fragmentação integrada, têm a vantagem de poder crescer horizontalmente em vez de verticalmente. Um desenvolvedor que falhar em higienizar adequadamente uma entrada ainda estará exposto a ataques de injeção. Um ataque de injeção NoSQL é semelhante a uma vulnerabilidade de injeção SQL, pois tira proveito da entrada do usuário limpa ao desenvolver consultas de banco de dados.

A documentação e as diretrizes de segurança para um banco de dados NoSQL sempre devem ser lidas. Antes de usar ataques de injeção SQL para atacar um aplicativo, certifique-se de que seus dados sejam limpos para reduzir sua vulnerabilidade. Zuar pode ajudá-lo a determinar quais melhorias você pode fazer em seu sistema atual para torná-lo mais eficiente e automatizar a entrada de dados.

Ataques de injeção Mongodb: como proteger seus dados

O MongoDB é um banco de dados NoSQL popular, que permite o desenvolvimento mais rápido de aplicativos. Apesar do MongoDB ser um banco de dados orientado a documentos, qualquer carga maliciosa injetada nele pode ter sérias consequências. Usando a injeção de código JSON , é possível um ataque de injeção no MongoDB. Os aplicativos MEAN dependem fortemente do MongoDB, portanto, um invasor pode usar o código JSON para transmitir dados por meio dele. carga maliciosa é injetada em bancos de dados não SQL, como MongoDB, de acordo com a injeção NoSQL. Quando uma carga maliciosa é injetada no MongoDB, ela pode ter efeitos de longo alcance e as injeções de NoSQL podem ser sérias.

O Mongodb suporta Nosql?

Sim. MongoDB é um banco de dados NoSQL que usa um formato semelhante ao JSON para armazenar dados. Os bancos de dados NoSQL são frequentemente usados para big data e aplicativos da Web em tempo real.

O MongoDB é um sistema de gerenciamento de banco de dados orientado a documentos que é de código aberto e emprega um sistema de gerenciamento de banco de dados de código aberto. O banco de dados MongoDB armazena dados em arquivos simples em seus próprios objetos de armazenamento binário. O armazenamento de dados é extremamente compacto e eficiente, o que o torna ideal para grandes volumes. Os sistemas de gerenciamento de banco de dados que usam a tecnologia NoSQL diferem dos bancos de dados relacionais de maneiras fundamentais. O MongoDB oferece suporte ao processamento em lote usando seu recurso de agregação. A arquitetura MongoDB armazena documentos em uma única coleção. Como a coleção não tem esquema, ela pode ser comparada a outro documento na mesma coleção com base em diferentes conteúdos, campos e tamanhos. Como resultado, o MongoDB não pode ser considerado uma alternativa ao NoSQL.

A criação e uso do esquema do MongoDB é apenas uma de suas muitas vantagens. O conceito de esquema é criar um conjunto de regras para classificação de dados. O nome de um esquema pode definir como os campos são atribuídos, quais tipos de dados são permitidos e como os dados são acessados. Isso permite que você estruture seus dados de maneira mais gerenciável e simples. A capacidade de dimensionar seu banco de dados também é um recurso do MongoDB. Com o MongoDB, não há necessidade de se preocupar com grandes quantidades de dados. Isso se deve ao seu sistema de indexação de árvore B rápido e eficiente. Além disso, o MongoDB inclui um sistema de registro no diário que garante que seus dados estejam sempre atualizados. O MongoDB é um excelente banco de dados de documentos porque é muito fácil de usar e pode ser dimensionado muito bem. O MongoDB é um ótimo banco de dados NoSQL porque é simples de usar e confiável.

Injeção de Comando Mongodb

A injeção de comando do MongoDB é uma vulnerabilidade de segurança que ocorre quando uma entrada de usuário não confiável é passada para um comando shell do MongoDB. Isso pode permitir que um invasor execute comandos arbitrários no servidor, o que pode levar à perda de dados ou comprometimento do servidor.

O que é injeção de comando?

Uma injeção de comando é um tipo de ataque cibernético no qual um sistema operacional host (SO) é atacado com comandos arbitrários. Um ator de ameaça injeta os comandos explorando uma vulnerabilidade do aplicativo, como a falta de validação de entrada.

O Mongodb impede a injeção de SQL?

Apesar de os bancos de dados NoSQL, como o MongoDB, não serem baseados em SQL, eles são capazes de realizar consultas com base na entrada do usuário. Em outras palavras, se o desenvolvedor não limpar a entrada adequadamente, ele ainda corre o risco de sofrer ataques de injeção.

O que é injeção Xquery?

A injeção de XQuery pode enumerar variáveis no ambiente da vítima, injetar comandos no host local ou executar consultas em arquivos remotos e fontes de dados. Os ataques de injeção de SQL são semelhantes aos executados por tunelamento através do ponto de entrada do aplicativo para acessar a camada de acesso a recursos.

Exemplo de Injeção Mongodb SQL

O exemplo de injeção SQL Mongodb é quando um usuário mal-intencionado tenta injetar código SQL em um banco de dados MongoDB para obter acesso a dados confidenciais. Isso pode ser feito explorando vulnerabilidades no aplicativo usado para interagir com o banco de dados ou acessando diretamente o próprio servidor de banco de dados. Em ambos os casos, o invasor pode executar comandos SQL arbitrários que podem levar à divulgação de informações confidenciais ou à alteração ou destruição de dados.

Mongoose: Prevenção de ataques de injeção do Mongodb

Os invasores injetam consultas personalizadas nas instâncias do MongoDB para explorar falhas no banco de dados do MongoDB. Um ataque de injeção do MongoDB pode ser evitado filtrando a entrada do usuário, impedindo-o de construir consultas ao banco de dados e impedindo que a entrada do usuário seja usada.

Prevenção de Injeção Mongodb

A injeção do MongoDB é uma forma de ataque na qual um código malicioso é inserido em um banco de dados do MongoDB. Isso pode ser feito por vários meios, como entrada do usuário ou exploração de uma vulnerabilidade no software de banco de dados. Depois que o código é injetado, ele pode ser usado para modificar ou excluir dados ou para obter acesso a informações confidenciais. Para evitar a injeção do MongoDB, é importante garantir que todas as entradas do usuário sejam validadas e sanitizadas antes de serem armazenadas no banco de dados. Além disso, é aconselhável manter o software de banco de dados atualizado, pois novas vulnerabilidades são frequentemente descobertas e exploradas.

A segurança pode ser severamente comprometida no MongoDB simplesmente configurando certificados de autenticação e criptografando os dados. As solicitações HTTP carregam os parâmetros recebidos pelos invasores, para que eles possam ir até os confins da terra para obtê-los. As variáveis não sanitizadas são passadas para uma consulta do MongoDB neste caso, quebrando a estrutura de orientação da consulta do documento e, ocasionalmente, resultando na execução do próprio código do banco de dados. A ausência de dados serializados no MongoDB evita a possibilidade de integração direta de parâmetros, representando um risco potencial. O uso de dados da API em um texto formatado e, portanto, a necessidade de dados analisados, pode causar contenção entre o chamado do servidor e o chamado do banco de dados. Pode ser um sério risco de segurança se seus dados forem comprometidos. Usando o operador $where, uma string pode ser avaliada dentro do próprio servidor. Ao buscar alunos com idade maior que Y, a consulta será maior que Y. Neste caso, o módulo de sanitização não conseguirá resolver o problema. Ele também tem um desempenho ruim porque não é otimizado para índices, o que é descrito no revés.

Como a injeção SQL pode ser evitada?

Os ataques SQL Injection nunca serão interrompidos, a menos que a validação de entrada e a paralisia sejam executadas em instruções preparadas. Nunca é uma boa ideia que o código do aplicativo use a entrada em seu aplicativo. Para limpar todas as entradas, como formulários da web, o desenvolvedor também deve limpar todas as entradas, incluindo formulários para navegadores da web.

Prevenindo ataques de injeção SQL com escape de caracteres

A injeção de SQL é um método pelo qual os invasores injetam código SQL malicioso em um aplicativo da Web para obter acesso ao banco de dados ou manipular dados. É possível evitar a injeção de SQL escapando caracteres. Quando um servidor SQL aceita caracteres de entrada como “/ — ;”, ele pode interpretá-los como ataques de injeção de SQL.

Em contraste com os bancos de dados SQL padrão, os bancos de dados NoSQL permitem requisitos de consistência mais relaxados. Há menos verificações de consistência e restrições relacionais neste sistema, o que traz vantagens em termos de escala e desempenho. Embora os bancos de dados NoSQL não sejam orientados a SQL, eles permanecem vulneráveis à injeção. Os bancos de dados NoSQL são menos vulneráveis à injeção porque não dependem do mesmo esquema de banco de dados de um banco de dados tradicional. Como resultado, a vulnerabilidade é mais difícil de explorar pelos invasores.

Você pode proteger um banco de dados contra injeção de código?

Como parte da solução, as vulnerabilidades de SQL Injection podem ser evitadas em aplicativos da Web, empregando consultas de banco de dados parametrizadas com parâmetros vinculados e digitados e usando procedimentos armazenados parametrizados no banco de dados com cuidado. Isso é feito usando Java, uma linguagem de programação. Esta seção aborda linguagens de programação como PHP, NET e outras.

Os perigos da injeção de código

Os invasores podem injetar código malicioso em aplicativos da Web para executar ações maliciosas em nome do usuário usando a injeção de código de vulnerabilidade. Ao controlar a atividade, é possível validar as entradas do usuário e usar instruções preparadas com consultas parametrizadas para evitar ataques de injeção de código. Além disso, é fundamental evitar colocar a entrada do usuário em uma consulta antes de colocá-la em uma consulta.

Exemplo de Injeção Nosql

Um ataque de injeção NoSQL é um tipo de ataque de injeção que visa bancos de dados NoSQL. Os bancos de dados NoSQL estão sendo cada vez mais usados por aplicativos da web para armazenar dados. No entanto, esses bancos de dados geralmente não são tão seguros quanto os bancos de dados relacionais tradicionais. Isso os torna vulneráveis a ataques de injeção.

Em um ataque de injeção NoSQL, um invasor insere um código malicioso em um banco de dados NoSQL. Este código é então executado pelo banco de dados. Isso pode permitir que o invasor acesse dados confidenciais, modifique dados ou exclua dados. Os ataques de injeção NoSQL podem ser muito prejudiciais para uma organização.

Existem algumas maneiras de prevenir ataques de injeção NoSQL. Primeiro, você deve usar consultas parametrizadas ao acessar um banco de dados NoSQL. Isso ajudará a garantir que apenas dados válidos sejam inseridos no banco de dados. Em segundo lugar, você deve usar uma lista de permissões de caracteres permitidos ao aceitar entrada de usuários. Isso ajudará a evitar que códigos maliciosos sejam inseridos no banco de dados. Finalmente, você deve manter seu banco de dados NoSQL atualizado com os patches de segurança mais recentes.

Os diferentes — e perigosos — bancos de dados nosql

A popularidade dos bancos de dados NoSQL decorre principalmente de sua capacidade de armazenar dados de maneira mais eficiente. Eles permanecem vulneráveis a ataques de injeção se o desenvolvedor não conseguir higienizar adequadamente a entrada.

Folha de dicas de injeção do Mongodb

A injeção do MongoDB é uma técnica usada para explorar vulnerabilidades em aplicativos da Web que usam bancos de dados MongoDB. Ao injetar código malicioso nas consultas do MongoDB, um invasor pode obter acesso a dados confidenciais ou até mesmo executar código arbitrário no servidor. A folha de dicas de injeção do MongoDB é um guia de referência rápida para desenvolvedores e profissionais de segurança que precisam proteger seus aplicativos da Web contra esse tipo de ataque. Ele inclui dicas sobre como validar corretamente a entrada do usuário, limpar as consultas do banco de dados e configurar as permissões do MongoDB .

Recentemente, expliquei como hackear uma vulnerabilidade NoSQL para participar de um programa de recompensas por bugs. Neste post, abordarei alguns métodos para determinar se as injeções são possíveis. Bancos de dados NoSQL, como o Mongo, usam JavaScript e injeção de BSON. Se você quiser injetar algo sempre falso, deverá ser capaz de controlar todo o conteúdo da consulta. Por exemplo, uma página de produto com um parâmetro de ID de produto injetável pode retornar detalhes do produto para uma consulta, mas um produto vazio não é exibido. Se tentarmos combinar tudo menos o ID 5: db.product.find(*id: 5*: 5*), ou se usarmos os operadores $in ou $nin, como dblink.dblink(), não ser capaz de recuperar quaisquer dados. As versões 'verdadeiro' e 'falso' serão diferentes se a injeção for bem-sucedida.

A injeção de temporização é idêntica à injeção booleana cega, exceto que ela não tenta carregar a página mais lentamente (para verdadeiro) ou mais rápido (para falso). JS só pode ser executado em um banco de dados durante injeções de tempo. Se um local de injeção for injetável, os dados não poderão ser acessados sem a intervenção de um script de injeção SQL.

O que é injeção cega de Nosql?

Quando uma chamada NoSQL usa um valor derivado de uma solicitação do cliente sem primeiro sanitização, o valor é injetado. Os cibercriminosos podem explorar essa vulnerabilidade para executar código NoSQL arbitrário, o que pode resultar em roubo de dados ou controle de componentes adicionais do servidor.

Cockroachdb Vs Mongodb: qual é o certo para você?

O Mongo é um banco de dados que é um subconjunto do MongoDB, enquanto o CockroachDB é um RDBMS. CockroachDB oferece suporte a uma ampla variedade de bancos de dados, incluindo tabelas, linhas, colunas e índices. É uma escolha excelente para bancos de dados que requerem forte suporte para estrutura de dados, índices e dimensionamento. As injeções de SQL são um tipo de ataque de computador no qual um código malicioso é injetado em um banco de dados para obter acesso às informações. As injeções de SQL são ilegais quando usadas em conjunto com o site de um concorrente. As injeções de SQL são um tipo de ataque que pode levar ao roubo de dados, sequestro de contas e até aquisição de sites.