Mongoose – uma biblioteca de modelagem de dados de objetos para MongoDB e Node Js

Publicados: 2023-01-22Mongoose é uma biblioteca Object Data Modeling (ODM) para MongoDB e Node.js. É uma extensão específica do MongoDB do conceito Object Document Mapper (ODM).

O Mongoose fornece uma solução direta e baseada em esquema para modelar os dados de seu aplicativo. Ele inclui conversão de tipos integrados, validação, criação de consultas, ganchos de lógica de negócios e muito mais, prontos para uso.

Um ataque de injeção NoSQL é o mesmo que um ataque de injeção SQL porque o invasor tira proveito de uma entrada sanitizada pelo usuário ao construir a consulta. Ao usar uma biblioteca de sanitização como o MongoDB, você pode evitar ataques de injeção de SQL.

É uma biblioteca de Object Data Modeling (ODM) que pode ser usada com MongoDB e Node. Relacionamentos entre dados, validação de esquema e tradução são todos tratados por este sistema. MongoDB é um banco de dados NoSQL não estruturado que não usa strings de esquema.

, uma operação assíncrona, é incorporada ao Mongoose do Promises. Ao salvá-los e, em seguida, retorná-los aos ativos, você pode realizar consultas. Como resultado, você pode criar MyModel e outros aplicativos semelhantes.

O Nosql é vulnerável a ataques de injeção?

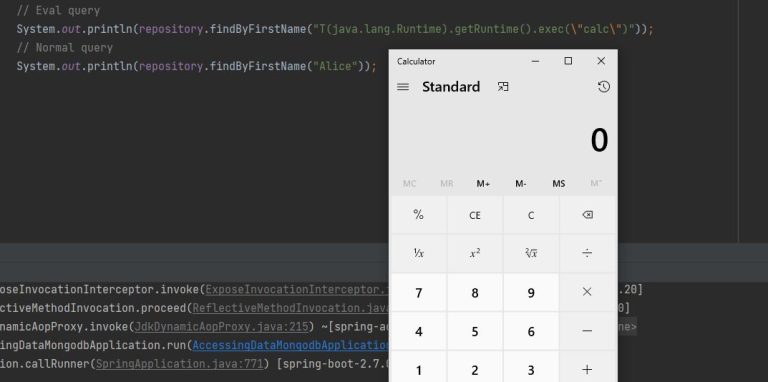

Uma injeção de NoSQL ocorre quando um usuário final não limpa uma consulta que está entregando, permitindo que uma entrada maliciosa seja executada pelo invasor.

Uma vulnerabilidade de NoSQL Injection, como uma vulnerabilidade de SQL Injection, depende de pontos fracos que são mal compreendidos e explorados. Um invasor que não tem autorização para ler ou alterar dados de back -end pode visualizá-los ou modificá-los. Um ataque de script do lado do servidor em um banco de dados NoSQL para aprimoramento do banco de dados é um dos tipos mais comuns. Ao injetar consultas NoSQL, os desenvolvedores devem validar os dados do usuário identificando estruturas de dados não intencionais, como objetos e matrizes, que podem ser usados para consultas NoSQL. Em alguns casos, os dados de injeção podem ser convertidos para o tipo esperado usando modelos digitados. Para ser bem-sucedido, um aplicativo também deve ter direitos de acesso além dos direitos de acesso.

As vulnerabilidades do Mongodb o tornam um alvo principal para hackers

Como o MongoDB é vulnerável a ataques de injeção de SQL , é mais provável que os hackers o ataquem. Os ataques de injeção de SQL, também conhecidos como ataques baseados em SQL, são um dos métodos mais comuns usados para obter acesso a bancos de dados e sites. O armazenamento de senhas do MongoDB é particularmente vulnerável a esse tipo de ataque, pois não possui a capacidade de armazenar dados confidenciais. Além disso, o MongoDB não oferece suporte a ferramentas de criptografia externas, dificultando o roubo de dados por agentes mal-intencionados.

O Mongodb é vulnerável à injeção?

Mongodb não é vulnerável a injeção.

A segurança no MongoDB pode ser significativamente comprometida se apenas os certificados de autenticação forem configurados ou se a criptografia de dados for executada. Um invasor pode empregar uma variação dos parâmetros recebidos do HTTP para obter um maior nível de segurança. As variáveis não sanitizadas são passadas para as consultas do MongoDB na estrutura de orientação da consulta do documento e, ocasionalmente, são executadas como o próprio código do banco de dados. Em vez de incluir parâmetros diretos que possam representar um risco, o MongoDB não serializa seus dados. Quando uma API codifica dados em um texto formatado e depois o analisa, o chamador do servidor e o chamado do banco de dados podem discordar. Se isso ocorrer, é possível que informações confidenciais sejam comprometidas. Quando o operador $where é usado, uma string pode ser avaliada dentro do próprio servidor. Se Y for maior que a idade dos alunos da mesa, a consulta será maior que Y. O módulo de sanitização não conseguirá resolver esse problema. Além dos contratempos descritos, o desempenho do servidor é prejudicado porque os índices não são otimizados para uso.

A estrutura Node.js é uma plataforma baseada no Chrome e construída em JavaScript. Como resultado, está na mesma liga que o resto da web. Como resultado, Node.js é uma excelente ferramenta para construir aplicações web. Os ataques de injeção de SQL também são uma ameaça ao MongoDB porque é uma ferramenta poderosa. MongoDB é uma excelente ferramenta quando combinada com Node.js. Os bancos de dados SQL têm requisitos de consistência mais rigorosos, enquanto os bancos de dados NoSQL permitem requisitos mais flexíveis. Como há menos verificações de consistência e restrições, o desempenho e o dimensionamento são mais fáceis. Mesmo que os bancos de dados NoSQL não usem a sintaxe SQL, eles são vulneráveis à injeção.

Ataques de injeção SQL: uma ameaça ao Mongodb

Uma vulnerabilidade de injeção SQL pode ser explorada para inserir código malicioso em uma instrução SQL. Esse código pode ser usado para substituir ou modificar os dados do banco de dados. Os usuários podem inserir dados diretamente em um banco de dados MongoDB sem precisar passar por uma linguagem de script para fazer isso, tornando-o vulnerável a ataques de injeção de SQL. Como o MongoDB não depende do SQL para recuperar dados, ele é menos propenso a ataques de injeção de SQL.

Qual das seguintes implementações pode ser realizada para evitar exploits de injeção de Nosql?

Existem algumas maneiras diferentes de evitar exploits de injeção NoSQL: 1. Use consultas parametrizadas 2. Use procedimentos armazenados 3. Use uma ferramenta de mapeamento objeto-relacional 4. Use um firewall de aplicativo da Web Consultas parametrizadas são a maneira mais eficaz de evitar exploits de injeção NoSQL , pois impedem que o invasor insira código malicioso na consulta. Os procedimentos armazenados também ajudam a proteger contra ataques de injeção NoSQL, pois permitem que o banco de dados pré-compile o código SQL e evite que o invasor consiga inserir código malicioso. Ferramentas de mapeamento objeto-relacional e firewalls de aplicativos da Web também podem ajudar a evitar ataques de injeção NoSQL, fornecendo uma camada de segurança entre o banco de dados e o aplicativo da Web.

Uma vulnerabilidade de injeção em um banco de dados NoSQL é um erro encontrado em um aplicativo da Web que usa esse tipo de banco de dados. A vulnerabilidade de segurança do aplicativo da Web permite que uma parte mal-intencionada ignore a autenticação, extraia dados, modifique dados ou até mesmo obtenha controle total sobre um aplicativo. Os usuários também podem inserir dados em consultas NoSQL, que geralmente são baseadas em JSON. A entrada deve ser higienizada para que estejam a salvo de injeções. O operador $where, usado pelas consultas do MongoDB, é frequentemente usado em conjunto com um ataque a objetos JavaScript, apresentando sérios desafios NoSQL. Um invasor também pode passar uma string maliciosa que contém JavaScript arbitrário, por exemplo, se o operador $where for avaliado corretamente como um código JavaScript. A entrada do usuário sempre deve ser não confiável se você quiser evitar injeções de NoSQL.

Evite vulnerabilidades de injeção SQL em aplicativos da Web

As vulnerabilidades de injeção de SQL podem ser evitadas em aplicativos da Web utilizando parâmetros de ligação e digitados, bem como consultas de banco de dados parametrizadas com procedimentos armazenados que usam o número apropriado de parâmetros. Linguagens de programação como Java, .NET, PHP e outras podem ser usadas para fazer isso.