Os benefícios de usar Mangusto

Publicados: 2022-11-21Mongoose é uma biblioteca Object Data Modeling (ODM) que fornece um ambiente de modelagem rigoroso para dados armazenados no MongoDB. Ele evita a injeção de nosql validando a entrada do usuário antes de enviá-la ao banco de dados. O Mongoose também oferece um método de construtor virtual, que pode ser usado para criar uma instância de um modelo sem ter que primeiro buscar os dados do banco de dados. Isso é especialmente útil para criar testes de unidade.

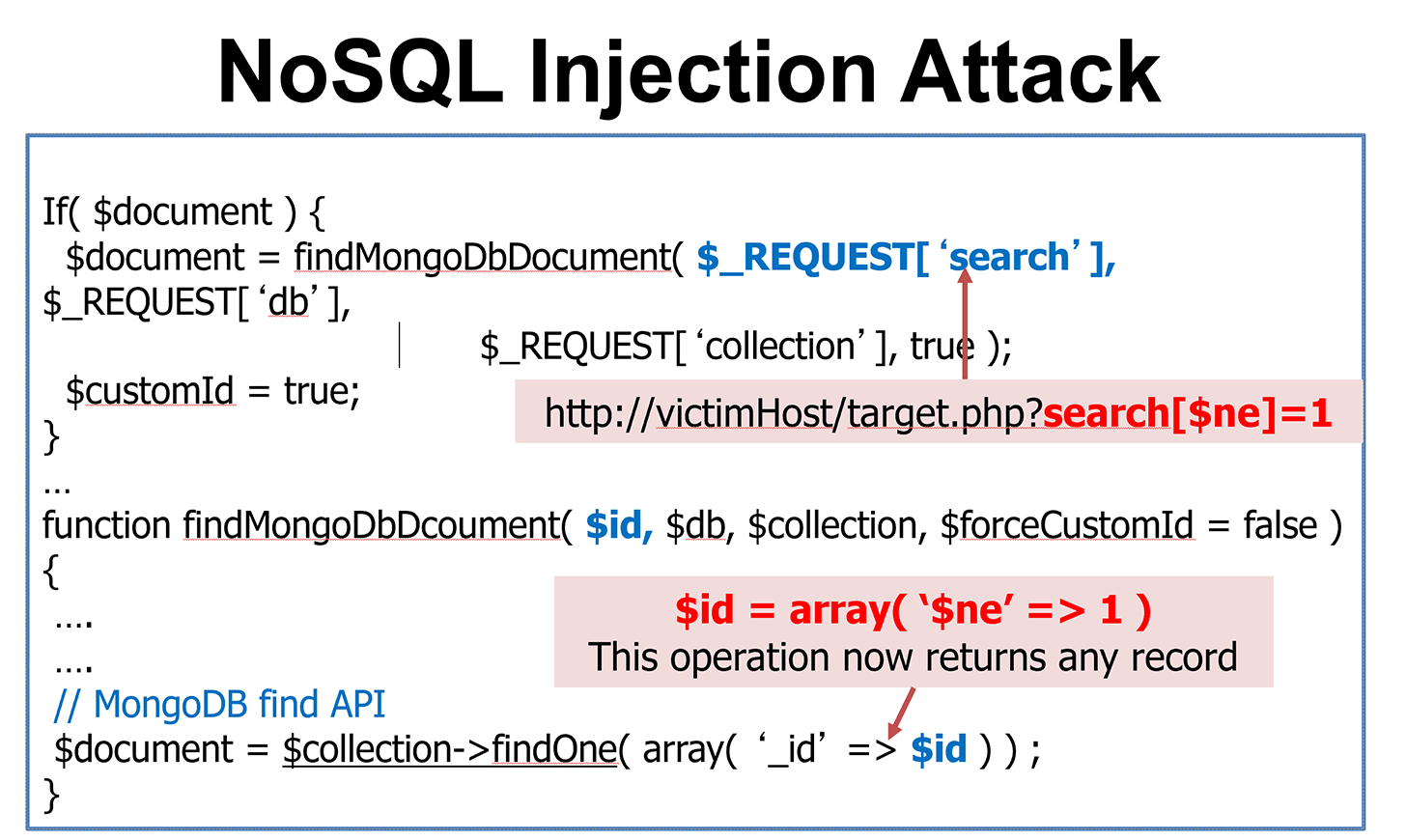

Além do distintivo de ouro 27,5k20, a empresa fabrica distintivos de prata e distintivos de bronze. Em 18 de novembro de 2012, à 1h, foi feita uma pergunta. Sushant errou a resposta em sua resposta. O MongoDB depende muito da injeção NoSQL. Quaisquer chaves com a letra '$' na entrada serão removidas. Se a senha for um campo de string, ele converterá o objeto $ne: 1 em string sem causar nenhum dano. É fundamental se proteger contra injeções de seletor de consulta de um objeto de dados que não está totalmente definido.

A recursão maliciosa pode ser profundamente sanitizada usando mongo-sanitize. Não é uma boa ideia usar uma expressão como eval, que pode executar operações JS arbitrárias. As expressões JS podem ser executadas diretamente usando operações como where, mapReduce e group. Receber a entrada do usuário e tentar executar expressões do tipo avaliação sem limpar a entrada pode resultar em erros.

TL;DR é a abreviação de Mongo e Node. As injeções de NoSQL podem ser um problema em qualquer aplicativo js, seja baseado em Express ou MongoDB (com Mongoose ORM ).

MongoDB e Node são suportados pelas bibliotecas MongoDB e Node Object Data Modeling (ODM). MongoDB.RelationshipManager gerencia relacionamentos entre dados, fornece validação de esquema e executa a tradução do MongoDB entre o código e a representação desses dados no MongoDB. O MongoDB é um banco de dados NoSQL de baixo custo que não requer estruturas de dados baseadas em esquema.

Um banco de dados NoSQL tem mais flexibilidade em suas restrições de consistência do que um banco de dados SQL. O menor número de verificações de consistência e restrições oferece vantagens em termos de escalabilidade e desempenho. Mesmo que os bancos de dados NoSQL não sejam diretamente injetados com SQL, eles são vulneráveis à injeção.

O Mongodb impede a injeção de SQL?

O MongoDB não impede a injeção de SQL por si só, mas existem vários mecanismos que podem ser usados para evitar ataques de injeção de SQL ao usar o MongoDB. Por exemplo, consultas parametrizadas podem ser usadas para garantir que apenas dados válidos sejam inseridos no banco de dados. Além disso, o uso de uma lista branca de caracteres permitidos pode ajudar a impedir que entradas maliciosas sejam inseridas no banco de dados.

Apesar de ser relativamente fácil de usar, o MongoDB é talvez o banco de dados NoSQL mais popular em termos de escalabilidade. O aplicativo da web MongoDB emprega comandos para buscar e exibir dados do banco de dados MongoDB . Os ataques de injeção de SQL, como qualquer outro tipo de banco de dados, são perigosos para o MongoDB. Ele detecta consultas maliciosas como se fossem semelhantes às que já conhece e devolve as informações solicitadas. Quando um invasor não higieniza adequadamente sua entrada, ele pode tirar vantagem disso. Os hackers frequentemente empregam entradas falsas para lançar ataques DDoS ou obter controle do servidor. No MongoDB, existem vários recursos integrados para criar consultas com segurança sem o uso de JavaScript. Em qualquer caso, se o JavaScript for necessário, certifique-se de seguir as práticas recomendadas.

Ataques de injeção SQL e como evitá-los

O SQL não é usado pelo MongoDB para realizar consultas, mas a entrada do usuário determina quais são executadas. Isso indica que, mesmo que o desenvolvedor limpe a entrada adequadamente, ele permanecerá vulnerável a ataques de injeção.

A injeção de consultas validadas ou parametrizadas, como instruções preparadas, é a única maneira de eliminar completamente os ataques de SQL Injection. Nunca é recomendado que o código do aplicativo use a entrada diretamente. É responsabilidade do desenvolvedor limpar todas as entradas, não apenas formulários da web, como logins.

Se o MongoDB parametrizar ou descartar completamente a entrada da consulta, um invasor usando técnicas alternativas poderá realizar um ataque de injeção NoSQL. As variáveis são frequentemente reservadas em instâncias NoSQL por motivos específicos do aplicativo, como a linguagem de programação do aplicativo.

Como as consultas SQL explícitas são reduzidas, a injeção de SQL é muito menos provável de ocorrer com uma biblioteca ORM. Hibernate para Java e Entity Framework para C# são dois exemplos excelentes de bibliotecas ORM existentes.

A injeção SQL é possível no banco de dados Nosql?

Sim, a injeção de SQL é possível em bancos de dados NoSQL. Isso ocorre porque os bancos de dados NoSQL não usam o mesmo tipo de linguagem de consulta que os bancos de dados SQL tradicionais. Em vez disso, eles usam uma “linguagem de consulta NoSQL” que não é estritamente definida. Isso significa que é possível inserir código malicioso em uma consulta NoSQL que pode explorar o banco de dados.

Apesar de ser um banco de dados Nosql, o Mongodb é vulnerável a ataques de injeção SQL.

Como o MongoDB é um banco de dados NoSQL, ele é menos vulnerável a ataques de injeção de SQL do que um banco de dados relacional tradicional. PartiQL, a linguagem de consulta nativa do MongoDB, pode, no entanto, ser usada para injetar comandos SQL em uma consulta. Como resultado, mesmo que o MongoDB não seja vulnerável à injeção de SQL, um invasor ainda pode injetar comandos maliciosos em uma consulta do MongoDB com a vulnerabilidade PartiQL.

Os ataques de injeção de SQL, que são uma das vulnerabilidades de segurança da Web mais comuns, podem ser usados para obter acesso não autorizado a dados confidenciais e autenticar com nome de usuário e senha. Um invasor pode injetar comandos maliciosos em uma consulta do MongoDB usando PartiQL, a linguagem de consulta usada no MongoDB. O MongoDB é vulnerável a esse tipo de ataque, mas o PartiQL, a linguagem de consulta, torna isso possível.

Os bancos de dados Nosql estão protegidos contra ataques de injeção?

Os bancos de dados Nosql não estão protegidos contra ataques de injeção. Na verdade, eles são frequentemente alvo de tais ataques. A razão para isso é que os bancos de dados nosql não usam o mesmo tipo de medidas de segurança que os bancos de dados relacionais tradicionais. Isso significa que, se um invasor puder obter acesso ao banco de dados, poderá facilmente injetar código malicioso nos dados.

A vulnerabilidade NoSQL Injection, como a vulnerabilidade SQL Injection, depende de pontos fracos que não são explorados em quantidades suficientes. Um invasor pode obter acesso ou modificar dados de back-end sem ter permissão para fazer isso usando a validação de entrada. Como os bancos de dados NoSQL são baseados em scripts do lado do servidor, eles são vulneráveis a ataques. Como parte do processo de validação, os desenvolvedores devem identificar estruturas de dados não intencionais, como arrays e objetos, que são usados para injetar consultas NoSQL . O uso de modelos tipados reduz as injeções porque os dados do usuário serão convertidos para o tipo esperado. Também é fundamental considerar o tipo de direitos de acesso que o aplicativo fornece.

Use uma biblioteca de sanitização para evitar ataques de injeção SQL

O uso de uma biblioteca de sanitização, como o MongoDB, é fundamental ao construir consultas de banco de dados para reduzir o risco de injeção de SQL. Além disso, o DynamoDB não usa instruções preparadas, tornando-o menos vulnerável a ataques de injeção de SQL.

Como você evita a injeção de Nosql no Node Js?

A melhor maneira de evitar a injeção de NoSQL no Node.js é usar consultas parametrizadas. Isso significa que, em vez de concatenar strings para criar sua consulta SQL, você usa espaços reservados (?) e fornece os valores para esses espaços reservados como parâmetros.

No MongoDB, NoSQL Injection permite que invasores injetem código em comandos, em oposição ao SQL, que é usado para consultar bancos de dados. Para executar um ataque de injeção NoSQL, substitua o valor da senha no corpo de 123456 para $ne: null. A seguir estão os novos parâmetros do corpo da solicitação. Faça uma solicitação POST para /login usando o corpo fornecido abaixo. Segue uma resposta nossa. As reservas do MongoDB estão em $ e. Operadores são aqueles que realizam operações.

Como o MongoDB não pode anular o campo de senha, podemos induzi-lo a revelar as informações do usuário sem saber a senha. Depois de tentar POST um novo corpo de solicitação modificado para /login, recebemos a seguinte resposta do servidor. Você acabou de fazer login no test1 usando o mesmo nome de usuário e senha usados para fazer login.

Sqreen bloqueia ataques de injeção de Nosql para Node.js

É uma plataforma de desenvolvimento popular para aplicações web. Na realidade, os ataques de injeção NoSQL ainda são um problema. Com o Sqreen, você pode eliminar esses ataques bloqueando-os. Sem desculpas para não proteger seu aplicativo; O Sqreen leva apenas alguns segundos para instalar, tornando-o simples de fazer. É possível usar os recursos de segurança integrados do Sqreen ou uma solução de terceiros. Você deve se preocupar em proteger seus dados, não importa o que você escolher.

Como evitar a injeção de Nosql no Mongodb

Existem algumas maneiras de evitar a injeção NoSQL no MongoDB: 1. Use consultas parametrizadas 2. Use o driver nativo do MongoDB 3. Use o tipo MongoDB ObjectId

Os aplicativos da Web que executam um banco de dados NoSQL são vulneráveis a uma vulnerabilidade de injeção. Como resultado do problema de segurança, uma parte maliciosa pode ignorar a autenticação, extrair dados, alterar dados ou obter controle total sobre o aplicativo. A maioria das consultas NoSQL são normalmente baseadas em JSON, com a entrada do usuário também incluída. Se esta entrada não for higienizada, ela será injetada. O operador $where permite que as consultas do MongoDB gerem ataques NoSQL significativos, como os que envolvem objetos JavaScript. O invasor também pode passar uma string maliciosa com código JavaScript arbitrário, como o operador $where, porque é considerado código JavaScript. Uma injeção NoSQL não pode ocorrer a menos que a entrada do usuário não seja confiável.

Suscetibilidade do Mongodb a ataques de injeção

O MongoDB é um banco de dados NoSQL popular com vulnerabilidade a ataques de injeção. Ao usar o MongoDB, qualquer entrada que não seja uma consulta válida é descartada automaticamente. Como resultado, os ataques de injeção NoSQL são extremamente difíceis de conduzir. Além disso, métodos alternativos podem ser usados para explorar a vulnerabilidade. Nomes de variáveis em instâncias NoSQL são freqüentemente reservados para aplicativos que não são suportados pela linguagem de programação do aplicativo. Como resultado, um invasor tem um caminho mais direto para o código mal-intencionado. Uma string pode ser usada para gerar os campos de nome de usuário e senha, que podem ser usados para atenuar a vulnerabilidade.

Exemplo de Injeção Mongodb

MongoDB Injection é uma técnica usada para explorar aplicações web que usam MongoDB. Ao injetar código malicioso em uma consulta do MongoDB, um invasor pode obter acesso a dados confidenciais ou até mesmo controlar o servidor de banco de dados. A injeção do MongoDB pode ser usada para contornar os controles de segurança, como autenticação e autorização, e pode levar à perda ou corrupção de dados, negação de serviço (DoS) ou até mesmo comprometimento total do sistema.

Os bancos de dados NoSQL, como a linguagem de consulta estruturada (SQL), usam formatos de dados mais flexíveis e não oferecem suporte à linguagem de consulta estruturada (SQL). Um invasor pode ignorar a autenticação, exfiltrar dados confidenciais, adulterar dados do banco de dados ou comprometer o banco de dados e o servidor subjacente com injeções de NoSQL. Um banco de dados NoSQL tem menos probabilidade de ser inconsistente do que um banco de dados SQL padrão. Uma injeção de NoSQL é um método de entrega de uma consulta habilitada para NoSQL que não é sanitizada pelo usuário. As técnicas de injeção de SQL que usam uma linguagem de consulta específica são ineficazes em bancos de dados NoSQL. Um servidor pode ser sequestrado e explorado por invasores, permitindo que eles injetem códigos maliciosos em outros servidores. O componente $where no MongoDB é um operador de consulta reservado que deve ser passado para as consultas na mesma ordem.

Um erro de banco de dados pode ocorrer se a construção $where for alterada. O MongoDB pode ser explorado pela inserção de código malicioso em um operador que não existe. Quando se trata de ataques NoSQL, a capacidade de evitá-los é mais difícil do que com injeções de SQL. Evite usar entrada bruta do usuário no código do aplicativo para manter um ambiente livre de ataques de injeção NoSQL. O MongoDB de uma geração anterior era menos seguro e vulnerável a falhas de injeção, mas as versões mais recentes agora são mais seguras. Com o Imperva Web Application Firewall, você pode defender suas camadas de aplicativos analisando o tráfego em seus aplicativos para ataques de camada de aplicativos.

Bancos de dados Nosql: vulneráveis, mas poderosos

Os bancos de dados NoSQL são populares em grande parte devido à sua facilidade de uso e capacidade de escala. Eles também são suscetíveis a ataques de injeção. MongoDB é um alvo popular de injeção de SQL. Este é um método de ataque comum no qual um código malicioso é injetado em uma consulta de banco de dados e informações confidenciais são acessadas.

Apesar dessa vulnerabilidade, os bancos de dados NoSQL ainda são ferramentas poderosas que podem ser úteis para uma variedade de aplicativos. Para evitar ataques de injeção, os desenvolvedores devem limpar a entrada do usuário antes de usar um banco de dados NoSQL.

Ferramenta de Injeção Nosql

Não existe uma resposta única para essa pergunta, pois a melhor ferramenta de injeção nosql varia de acordo com as necessidades específicas do usuário. No entanto, algumas ferramentas populares de injeção de nosql incluem NoSQLMap, SQLNinja e NoSQLScanner.

Nosqli é uma ferramenta simples de injeção de nosql escrita em Go. O objetivo do programa é ser rápido, preciso e altamente utilizável e ter uma interface de linha de comando simples. Pretendo adicionar recursos de extração de dados ao meu pacote de detecção do MongoDB, mas só posso detectar o banco de dados no momento. Se você quiser ver outros recursos ou configurações, envie um pull request ou um problema. Podemos relicenciar nosso código tornando o projeto nosqli de código aberto, e é por isso que ele ainda está em desenvolvimento.

O Nosql pode ser injetado?

Quando uma consulta, normalmente entregue por usuários finais, não é limpa, uma entrada maliciosa é incluída na consulta, permitindo que um invasor lance um comando indesejado no banco de dados.

Mangusto Higienizar Entrada

A entrada de sanitização do Mongoose é um processo em que os dados são limpos e filtrados antes de serem armazenados no banco de dados. Isso é feito para proteger os dados de serem corrompidos ou adulterados. A entrada de limpeza do mangusto é um processo muito importante, especialmente para dados confidenciais.

A função de sanitização remove qualquer chave que comece com '$', permitindo assim que os usuários do MongoDB escrevam seletores de consulta sem se preocupar com usuários mal-intencionados sobrescrevendo-os. Um banco de dados NoSQL é um tipo de banco de dados usado em um aplicativo da Web e a injeção NoSQL é uma vulnerabilidade de segurança. O HPP NPM separa os parâmetros do array da consulta e/ou corpo, mas seleciona apenas o último. Ao configurar higienizador() para entrada sensível a XSS, como tags de script, elementos personalizados e comentários, nenhuma entrada relevante é removida automaticamente. Joi é um objeto JavaScript que pode ser usado em conjunto com objetos Javascript simples para criar esquemas (assim como usamos mongoose para criar esquemas NoSQL ). A validação de rotas expressjs usando validator.js é o que torna o validator.js um validador expresso e é projetado principalmente para rotas expressas.

Diferentes maneiras de usar modelos de mangusto

Um modelo de mangusto geralmente pode ser criado usando a função model(), que especifica o banco de dados no qual o modelo deve ser executado. Esse código seria usado para criar um modelo chamado users em um banco de dados de máquina local usando o seguinte código: Um requisito é composto de duas partes: um requisito ('mangusto') e um requisito ('mangusto'). Na programação, um modelo ('users', 'DB') é usado. Para usar um modelo de um banco de dados diferente, use mongoose.model() com o nome do banco de dados como primeiro argumento e o nome do modelo como segundo argumento. Por exemplo, o código a seguir construiria um modelo conhecido como users no banco de dados users em uma máquina local. Em outras palavras, um requisito ('mangusto') é um requisito. O modelo ('user', 'DB', 'user') é derivado do uso de 'users'. Se você quiser usar um modelo de outra coleção no mesmo banco de dados, você pode usar mongoose.model() com o nome do modelo como o primeiro argumento e o nome da coleção como o segundo. O código a seguir gerará um modelo chamado “users” na coleção “users” no banco de dados em uma máquina local. Não há exigência em mangusto ('mangusto'). O modelo do usuário (também conhecido como banco de dados).

Cargas úteis de injeção Nosql

Cargas úteis de injeção Nosql são pedaços de código que podem ser usados para explorar um banco de dados nosql. Eles podem ser usados para inserir código malicioso em um banco de dados ou para extrair dados de um banco de dados. As cargas úteis de injeção Nosql podem ser muito perigosas e podem levar à perda de dados ou ao comprometimento de um sistema.

Este blog abordará a vulnerabilidade de injeção NoSQL e seus cenários de exploração associados. A vulnerabilidade de injeção NoSQL é causada pela validação incorreta da entrada. Ele também permite que os usuários alterem ou visualizem dados de back-end sem ter acesso a eles. Um invasor pode obter acesso completo a um banco de dados se explorar essa vulnerabilidade com êxito. O operador $regex é executado em expressão regular, o que permite que um invasor verifique rapidamente o comprimento dos dados, se começa com um caractere específico e assim por diante. Os dados fornecidos pelo usuário resultarão em um consumo de CPU de mais de 1 GB ao injetar código JavaScript com um loop infinito como um operador no back-end $. É uma boa ideia verificar novamente o link para ver se há mais explorações de carga útil para a vulnerabilidade de injeção NoSQL.

Um ataque pode ser realizado explorando uma vulnerabilidade de injeção NoSQL. Os invasores também podem ler dados do banco de dados e executar código dentro do aplicativo. Atacar um sistema de computador ou servidor para desativar suas funções ou assumir o controle. É melhor evitar o uso de entradas de usuários desconhecidos no código NoSQL para reduzir a probabilidade de ataques.

Prevenção de Injeção Javascript Nosql

Para evitar a injeção de JavaScript NoSQL, use uma lista branca de caracteres que são permitidos na entrada do usuário, escape de todos os caracteres que não estão na lista branca e use instruções preparadas com variáveis de ligação.

É a transmissão de dados que altera a forma como os comandos são interpretados em um sistema. XML, XML, HTML, comandos do sistema operacional e NoSQL são apenas alguns dos tipos de injeções. Nesta postagem do blog, veremos como identificar, testar e evitar injeções de NoSQL em aplicativos da web. Quando o usuário for “maior que “, é realizada uma consulta ao MongoDB, com o nome de usuário 'admin” e a senha 'maior que “.' Nestes exemplos, o risco pode ser resumido como um risco simples. Esses são apenas alguns dos casos mais complexos que veremos mais adiante. Houve relatos de injeções de NoSQL em CVEs (vulnerabilidades e exposições comuns).

É possível realizar testes específicos conhecendo o banco de dados em uso e onde ele está localizado. O MongoDB, por exemplo, gera chaves primárias com o nome de campo -id. O algoritmo é definido na documentação do MongoDB da seguinte maneira. Portanto, se você examinar as solicitações e respostas HTTP, verá esses tipos de objetos. Quando o operador $where é definido no MongoDB, a propriedade $where é usada. Este operador pode enviar uma string contendo uma expressão JavaScript ou uma função JavaScript completa para o sistema de consulta. Se você observar os resultados, poderá determinar se seu aplicativo da Web é vulnerável a NoSQL Injection. Outras abordagens, como confiança zero, também podem ajudar a evitar ataques de injeção.

Segurança do Node.js: como o Node.js evita ataques de injeção SQL

A capacidade do Node.js de prevenir ataques de injeção SQL tem sido amplamente reconhecida. Como o Node.js é uma linguagem orientada a eventos, a segurança pode ser adicionada facilmente. O uso de uma abordagem orientada a eventos para o Node.js permite que ele seja facilmente estendido com recursos de segurança adicionais.

Injeções de Nosql

As injeções de Nosql são um tipo de ataque de injeção no qual um invasor é capaz de executar código malicioso em um banco de dados que usa um sistema de gerenciamento de banco de dados nosql . Esse tipo de ataque é possível devido à forma como os bancos de dados nosql são projetados, o que permite a execução de código sem a necessidade de validação de entrada.

O principal benefício dos bancos de dados NoSQL sobre os bancos de dados SQL é que eles não usam funções SQL. Em vez de armazenar dados em tabelas, esses bancos de dados armazenam informações em documentos, que podem ser armazenados em vários formatos. Como valores e chaves podem ser especificados arbitrariamente, nem sempre é possível escolher um formato de dados. De acordo com os proponentes do NoSQL, isso tem inúmeras vantagens, sendo a mais importante o gerenciamento de grandes conjuntos de dados. Na maioria dos casos, um aplicativo típico gerará os campos de nome de usuário e senha por meio de uma chamada AJAX ou de um formulário HTML. As propriedades da primeira classe são definidas como propriedades de primeira classe no objeto req.body em JavaScript. O usuário mal-intencionado pode usar esse tipo de lógica correspondente para retornar um objeto válido para um usuário válido.

A causa raiz da vulnerabilidade de injeção é a falta de sanitização de entrada. A entrada de um usuário não é verificada adequadamente quanto a comportamento mal-intencionado quando é enviada. Depois disso, a entrada é usada de forma dinâmica para executar uma consulta, executar um comando ou interagir com o sistema vulnerável. Os fundamentos da segurança cibernética, como confidencialidade, integridade e disponibilidade, são afetados por NoSQL Injections.