Quais problemas cruciais de segurança do WordPress você conhece?

Publicados: 2022-03-04O WordPress é o sistema de gerenciamento de conteúdo (CMS) mais popular em todo o mundo, alimentando mais de um terço de todos os sites existentes hoje . Sua popularidade também o torna um alvo atraente para ataques cibernéticos e também tem sua parcela de vulnerabilidades de segurança.

Embora o WordPress possa ter seus próprios problemas de segurança, não é a única plataforma que é alvo de criminosos cibernéticos, com o roubo de dados se tornando um negócio altamente lucrativo. De blogs pessoais a sites de grandes empresas, ninguém está a salvo das ameaças potenciais representadas por agentes mal-intencionados. Independentemente de seu site ser um blog pequeno ou um grande negócio, você precisa saber como proteger seu site, independentemente de sua finalidade. O topo de qualquer lista deve ser a instalação do plug-in de backup UpdraftPlus – o plug-in de backup mais popular e mais bem avaliado do mundo. No caso de você ser vítima de um ataque, você pode pelo menos ficar tranquilo sabendo que tem um backup seguro para restaurar seu site.

Aqui estão alguns problemas de segurança do WordPress que você deve conhecer e como resolvê-los;

1. O sistema de plug-ins

Parte do que torna o WordPress tão popular é sua modularidade. Você pode expandir os recursos básicos de forma rápida e fácil graças ao sistema de plugins. Infelizmente, nem todos os plugins são criados com o alto padrão do UpdraftPlus, e alguns podem introduzir novas vulnerabilidades no seu site WordPress.

O plug-in 'PWA for WP & AMP', por exemplo, expôs mais de 20.000 sites WordPress a uma vulnerabilidade de controle de acesso. Devido à permissão de uploads de arquivos arbitrários, os invasores podem executar remotamente o código e assumir os sites que executam este plug-in. Os usuários devem estar cientes de duas coisas deste exemplo. A primeira é limitar o número de plugins usados em seu site WordPress sempre que possível. A segunda é garantir que todos os seus aplicativos – incluindo plugins e versão do WordPress – sejam atualizados regularmente. As atualizações às vezes adicionam novos recursos, mas seu objetivo principal é resolver vulnerabilidades recém-descobertas.

2. Ataques de injeção de SQL

Os dados são uma mercadoria nova e altamente valiosa, e um dos motivos pelos quais os invasores visam sites é roubar informações mantidas no banco de dados. SQL Injections são uma maneira popular de fazer isso, com invasores incorporando comandos SQL em sites que podem comprometer informações confidenciais.

Se você está se perguntando como isso acontece, pense na forma média que você encontrará em muitos sites WordPress. Ele permite que os usuários forneçam informações como nomes de usuário e senhas para login. Se um invasor inserir código SQL nesses campos, o banco de dados subjacente poderá processar esse código e executar ações inesperadas. Existem várias maneiras de trabalhar para evitar ataques de injeção de SQL, mas a mais comum é implementar uma validação de entrada estrita. Por exemplo, você pode adicionar o seguinte código ao seu arquivo .htaccess para garantir que todas as entradas sejam excluídas das consultas SQL;

| # Ativar mecanismo de reescrita Rewrite Engine On Regra de regravação ^(.*)$ – [F,L] # Bloqueia injeções do MySQL RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=http:// [OR] RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=(..//?)+ [OR] RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=/([a-z0-9_.]//?)+ [NC,OR] RewriteCond %{QUERY_STRING} =PHP[0-9a-f]{8}-[0-9a-f]{4}-[0-9a-f]{4}-[0-9a-f]{4} -[0-9a-f]{12} [NC,OR] RewriteCond %{QUERY_STRING} (../|..) [OR] ReescreverCond %{QUERY_STRING} ftp: [NC,OR] ReescreverCond %{QUERY_STRING} http: [NC,OR] RewriteCond %{QUERY_STRING} https: [NC,OR] ReescreverCond %{QUERY_STRING} =|w| [NC, OU] RewriteCond %{QUERY_STRING} ^(.*)/self/(.*)$ [NC,OR] RewriteCond %{QUERY_STRING} ^(.*)cPath=http://(.*)$ [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*script.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C)([^s]*s)+cript.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*iframe.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C)([^i]*i)+frame.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} GLOBALS(=|[|%[0-9A-Z]{0,2}) [OR] RewriteCond %{QUERY_STRING} _REQUEST(=|[|%[0-9A-Z]{0,2}) [OR] RewriteCond %{QUERY_STRING} ^.*([|]|(|)|<|>).* [NC,OR] RewriteCond %{QUERY_STRING} (NULL|OUTFILE|LOAD_FILE) [OR] RewriteCond %{QUERY_STRING} (./|../|…/)+(motd|etc|bin) [NC,OR] RewriteCond %{QUERY_STRING} (localhost|loopback|127.0.0.1) [NC,OR] ReescreverCond %{QUERY_STRING} (<|>|'|%0A|%0D|%27|%3C|%3E|%00) [NC,OR] RewriteCond %{QUERY_STRING} concat[^(]*( [NC,OR] RewriteCond %{QUERY_STRING} união([^s]*s)+eleger [NC,OR] RewriteCond %{QUERY_STRING} união([^a]*a)+ll([^s]*s)+elect [NC,OR] RewriteCond %{QUERY_STRING} (sp_executesql) [NC] Regra de regravação ^(.*)$ – [F,L] |

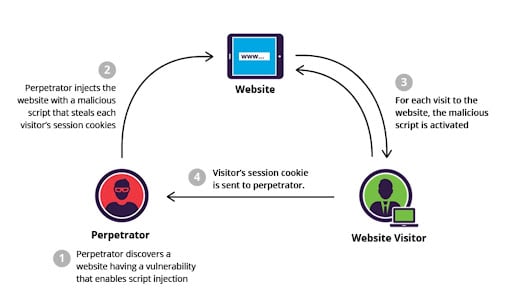

3. Ataques de script entre sites

Como funciona o ataque XSS (Fonte: Imperva)

Assim como os ataques SQL Injection, o Cross-site scripting (XSS) tenta injetar código malicioso em sites vulneráveis. Um exemplo é a publicação de informações que levam os usuários do site a outro site que tenta roubar dados pessoais. Esse cenário pode ser potencialmente perigoso, pois o outro site pode nem precisar de informações do usuário. Ele pode simplesmente verificar dados de identificação do usuário, como cookies, tokens de sessão e muito mais.

Geralmente, você pode impedir ataques XSS usando um Web Application Firewall (WAF). Esta ferramenta útil permite bloquear tráfego específico em sites. A maioria dos principais plugins de segurança do WordPress, como o All In One WP Security & Firewall , terá esse recurso disponível. Se você preferir se concentrar em executar seu site WordPress e quiser deixar a segurança para os especialistas, o One WP Security & Firewall é uma ótima maneira de fazer isso. Ele não apenas ajuda você a bloquear a maioria dos tipos de ataques, mas também pode verificar seu site WordPress em busca de vulnerabilidades das quais você pode não estar ciente.

4. Ataques de força bruta

O WordPress faz uso de um sistema de credenciais que permite que administradores e outros usuários autorizados acessem seus recursos de controle. Infelizmente, muitos usuários tendem a empregar senhas fracas e óbvias. As senhas de força bruta usam scripts que fazem tentativas contínuas e múltiplas de login em um site WordPress até serem bem-sucedidas. O script funciona com um banco de dados que contém um dicionário de nomes de usuário e senhas comumente usados (como Admin e Password1), esperando que você tenha escolhido uma dessas combinações sem pensar nos riscos.

No entanto, você pode fazer várias coisas para limitar a eficácia dos ataques de força bruta;

- Use senhas complexas e exclusivas

- Bloquear o acesso ao diretório de administração do WordPress

- Adicionar autenticação de dois fatores (2FA)

- Desabilitar a navegação no diretório

- Limitar o número de tentativas de login

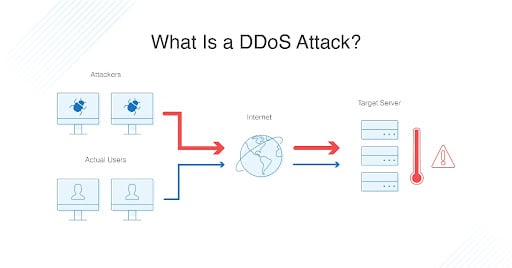

5. Ataques distribuídos de negação de serviço

Os ataques DDoS tentam superar um site com uma enxurrada de solicitações que imitam o tráfego de visitantes. (Fonte: dnsstuff)

Os ataques distribuídos de negação de serviço (DDoS) consistem em uma inundação massiva de solicitações direcionadas a um site. Essa inundação destina-se a paralisar um site, tornando-o inacessível aos visitantes regulares, pois não consegue lidar com o volume de solicitações. Embora o DDoS não seja exclusivo do WordPress, sites baseados nesse CMS podem ser especialmente vulneráveis, pois exigem mais recursos para atender a uma solicitação do que sites estáticos comuns. No entanto, pode ser impossível se proteger contra uma inundação de DDoS determinada, mas mesmo as organizações mais proeminentes sucumbiram a esses ataques. Um exemplo disso foi o ataque do GitHub em 2018 , no qual seu site sofreu um ataque de inundação DDoS de 20 minutos.

Geralmente sites menores não são alvo de um volume tão grande. No entanto, para mitigar ondas DDoS menores, certifique-se de usar uma rede de distribuição de conteúdo (CDN). Essas redes de servidores podem ajudar a equilibrar as cargas de entrada e a fornecer conteúdo mais rapidamente.

6. Ataques de falsificação de solicitações entre sites

Os ataques de falsificação de solicitação entre sites (CSRF) são outra maneira pela qual os invasores forçam aplicativos da Web como o WordPress a reconhecer autenticações falsas. O WordPress é especialmente vulnerável, pois esses sites geralmente possuem muitas credenciais de usuário. O ataque CSRF é semelhante ao ataque XSS discutido anteriormente de várias maneiras. A principal diferença é que o CSRF precisa de uma sessão de autenticação, enquanto o XSS não. Independentemente disso, o objetivo final é desviar um visitante para um local alternativo para roubar dados.

A prevenção de CSRF precisa de implementação no nível do plug-in na maioria dos casos. Os desenvolvedores normalmente usam tokens anti-CSRF para vincular sessões com usuários específicos. Os proprietários de sites WordPress só podem contar com atualizações de plugins e técnicas gerais de proteção de sites para ajudar a evitar ataques CSRF.

Algumas ações de endurecimento que podem funcionar incluem;

- Desativando editores de arquivos

- Blocos direcionados de execução de PHO

- Implementação 2FA

Considerações finais sobre problemas de segurança do WordPress

Às vezes, há um equívoco de que o WordPress é um aplicativo da web altamente vulnerável. No entanto, esta não é uma afirmação totalmente justa. Parte disso decorre do uso generalizado do WordPress, mas um motivo mais significativo é a falha dos proprietários de sites em tomar as devidas precauções necessárias.

Muitas vezes consideramos a segurança garantida sem pensar nas consequências de escolher uma senha simples. Os proprietários de sites, no entanto, devem assumir a responsabilidade não apenas pela integridade de seus sites, mas também pela segurança dos dados de seus usuários.

Perfil do autor

Pui Mun Beh é um profissional de marketing digital da WebRevenue .

O post Quais problemas cruciais de segurança do WordPress você conhece? apareceu primeiro em UpdraftPlus. UpdraftPlus – Plugin de backup, restauração e migração para WordPress.