MongoDB: O bază de date NoSQL puternică, dar nesigură

Publicat: 2023-01-22MongoDB este un sistem de baze de date puternic orientat spre documente, care este perfect pentru aplicațiile web moderne. Are o scalabilitate excelentă și este foarte ușor de utilizat. Cu toate acestea, o problemă potențială de securitate cu MongoDB este injecția nosql. Injecția Nosql este un tip de atac în care intrările rău intenționate sunt furnizate unei baze de date nosql pentru a executa acțiuni neintenționate sau pentru a accesa date sensibile. Acest lucru se poate întâmpla dacă intrarea utilizatorului nu este validată sau dezinfectată corespunzător. Din fericire, driverul MongoDB are măsuri de protecție încorporate împotriva atacurilor de injecție nosql . Cu toate acestea, este încă important să fiți conștienți de această problemă de securitate și să luați măsuri pentru a o preveni.

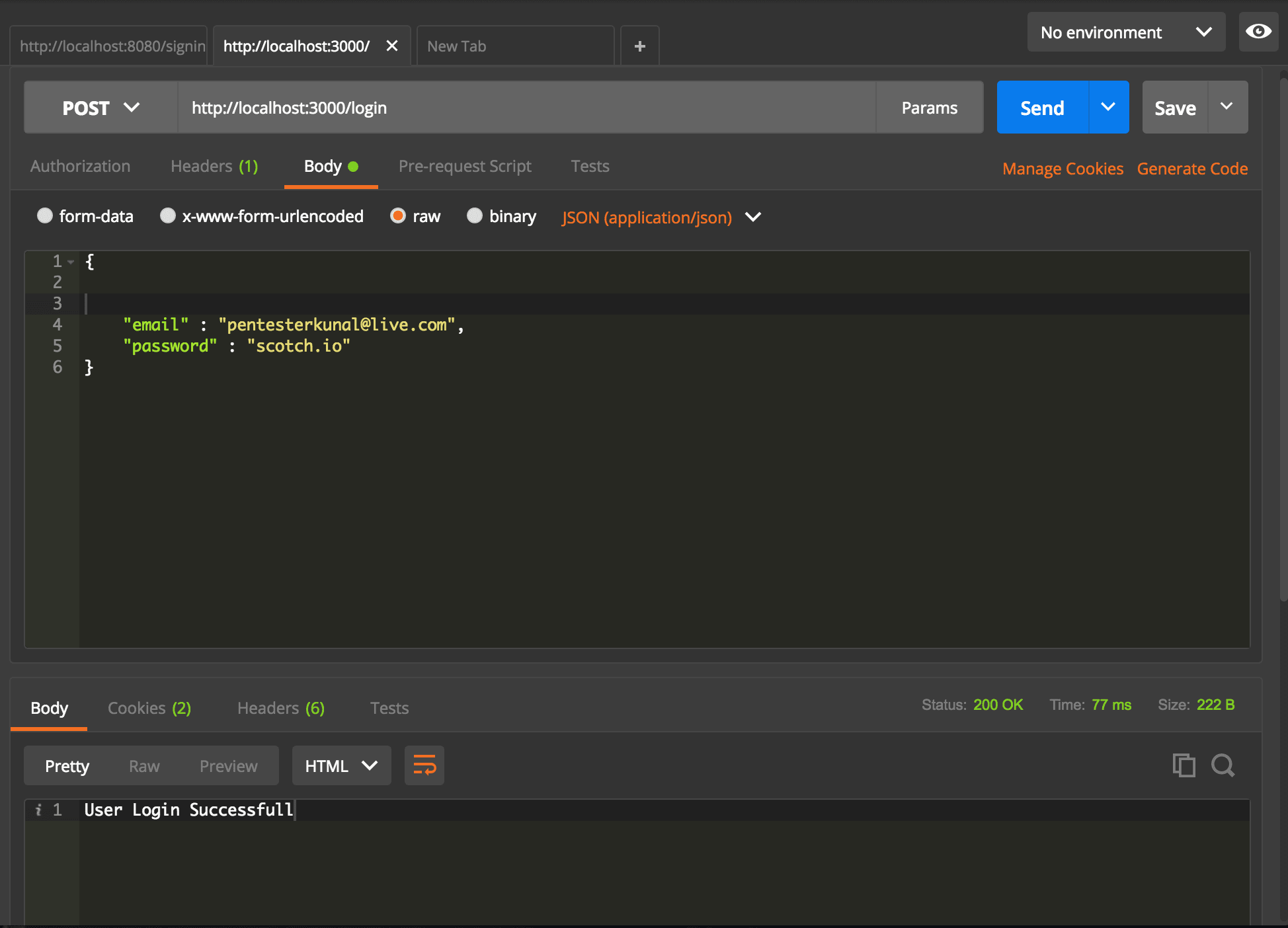

În ceea ce privește popularitatea MongoDB, este al cincilea cel mai popular depozit de date, urmând doar baza de date populară Apache Cassandra și alte motoare NoSQL. Deoarece nu există un standard de limbaj NoSQL, procesul de injectare al fiecărui furnizor este adaptat limbajului de interogare pe care îl utilizează. PHP este folosit în majoritatea cazurilor de injecție NoSQL de pe web și voi trece peste unele dintre ele mai târziu. Când expresia JS este plasată într-o clauză $where sau trecută într-o funcție mapReduce sau grup, Mongo acceptă evaluarea. Ca urmare, dacă introducem un JavaScript valid în șirul de interogări și potrivim corect ghilimele, Mongo va putea rula JavaScript-ul nostru. Pentru a ne îndeplini obiectivul de a găsi toți utilizatorii validi, am prefera să transmitem ceva care va fi întotdeauna adevărat. Această aplicație MEAN stack este alcătuită din trei părți: Express, Mongo și Node.

Un obiect așteptat pare să fie după cum urmează: Codul de primire pentru Express este următorul: Puteți injecta o nouă valoare prin înlocuirea câmpului nume de utilizator sau parolă cu o interogare Mongo validă . Pentru a evita injecțiile NoSQL, este esențial să dezvoltați o bază de cod puternică. Înainte de a vă consolida instanța mongo și codul aplicației, ar trebui făcute câteva lucruri pe care ar trebui să le faceți. Puteți limita sau preveni injecțiile codului dvs., indiferent cât de vechi sau cât de sofisticat este limbajul dvs.

Injecția NoSQL este o vulnerabilitate de protecție a datelor care permite unui atacator să includă intrări rău intenționate într-o interogare furnizată de un utilizator final și să execute o comandă nedorită în baza de date.

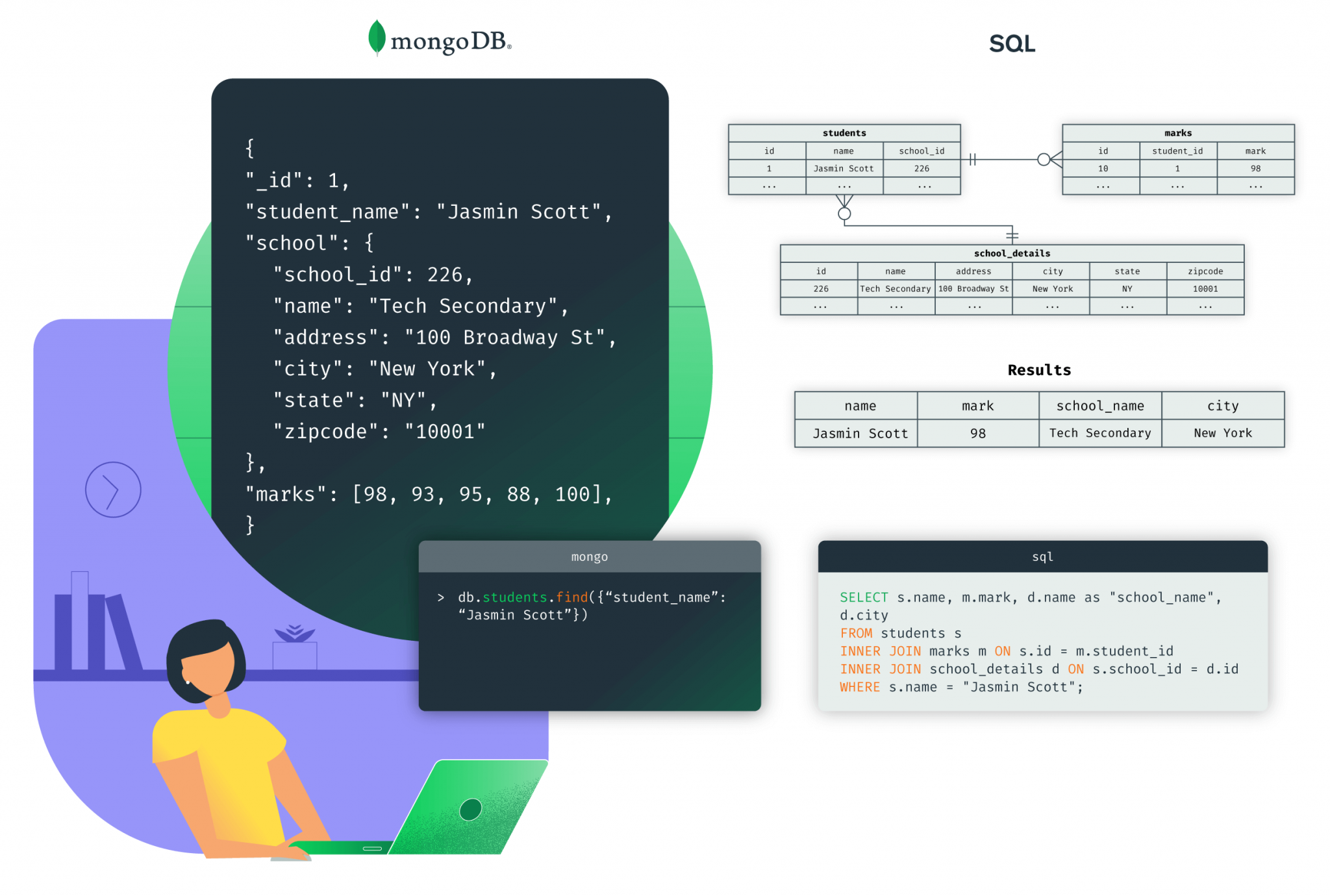

Baza de date MongoDB se bazează pe un model de document non-relațional. Ca urmare, este o bază de date NoSQL (NoSQL = Not-only-SQL), care diferă semnificativ de bazele de date relaționale precum Oracle, MySQL sau Microsoft SQL Server.

Bazele de date de documente, bazele de date cheie-valoare, depozitele cu coloane largi și bazele de date grafice sunt doar câteva dintre tipurile de baze de date NoSQL disponibile. Baza de date MongoDB NoSQL este cea mai utilizată din lume.

Object Data Modeling (ODM) este o nouă bibliotecă care este dezvoltată pentru MongoDB și Node. Relațiile dintre date sunt gestionate, validarea schemei este efectuată, iar codul MongoDB este tradus în reprezentarea acelor obiecte folosind aceasta. MongoDB, o bază de date de documente NoSQL , nu necesită schema pentru a funcționa.

Este posibilă injecția în Mongodb?

Nu există un răspuns definitiv la această întrebare, deoarece depinde de implementarea specială a MongoDB. Cu toate acestea, este, în general, posibil să injectați cod în MongoDB prin utilizarea funcțiilor definite de utilizator (UDF). UDF-urile permit dezvoltatorilor să extindă funcționalitatea MongoDB prin scrierea propriilor funcții personalizate. Aceste funcții pot fi apoi utilizate în interogări și actualizări, la fel ca orice altă funcție încorporată. În plus, UDF-urile pot fi folosite pentru a accesa date din surse externe, cum ar fi alte baze de date sau servicii web. Acest lucru face posibilă injectarea de cod în MongoDB care altfel nu ar fi posibil.

Faptul că MongoDB este cea mai populară bază de date datorită scalabilității este unul dintre motivele pentru care este atât de populară. Aplicația web conține comenzi MongoDB care servesc ca o modalitate de a prelua și afișa date. Vulnerabilitatea MongoDB, ca și cea a oricărei alte baze de date, se datorează atacurilor cu injecție SQL. O interogare rău intenționată este recunoscută automat de baza de date ca și cum ar fi o alta și returnează atacatorului datele solicitate. Un atacator poate folosi acest lucru ca o modalitate de a obține controlul asupra intrării dvs. Atacatorul poate prelua un server dacă intrarea este invalidă. MongoDB include mai multe caracteristici de securitate încorporate pentru construirea de interogări sigure fără JavaScript. Cu toate acestea, dacă trebuie să utilizați JavaScript în interogarea dvs., trebuie să urmați cele mai bune practici.

Mongodb și Dynamodb: bazele de date Nosql sunt încă vulnerabile la injecția Sql

În ciuda faptului că MongoDB este o bază de date NoSQL, atacurile de injecție SQL sunt încă o problemă, deoarece dezvoltatorul este încă expus dacă nu reușesc să igienizeze intrarea în mod adecvat. MongoDB nu folosește SQL pentru interogări, ceea ce înseamnă că, dacă dezvoltatorul nu igienizează în mod adecvat intrarea, rezultatul este totuși un atac de injecție . Una dintre cele mai comune tehnici de hacking web este injectarea SQL, care injectează cod rău intenționat în instrucțiunile SQL prin introducerea paginii web. Atacurile cu injecție SQL continuă să fie o problemă cu DynamoDB, în ciuda statutului său NoSQL; cu toate acestea, deoarece intrarea este igienizată inadecvat, dezvoltatorul este încă vulnerabil.

Există un echivalent al injecției Sql pentru Mongodb?

În prezent, nu există un echivalent cunoscut al SQL Injection pentru MongoDB. În timp ce MongoDB este mai puțin susceptibil la atacuri de injecție decât bazele de date SQL, nu este complet imun. Atacurile de injecție pe MongoDB pot apărea dacă intrarea utilizatorului neîncrezătoare este utilizată fără validarea sau dezinfectarea corespunzătoare. Dacă nu sunt tratate corespunzător, aceste atacuri pot permite unui atacator să modifice datele, să execute acțiuni neintenționate sau să obțină acces la informații sensibile.

Majoritatea atacurilor prin injecție sunt activate de o igienizare insuficientă. O pereche de ghilimele este folosită în mod obișnuit pentru a distinge codul de datele din limbă, dar nu este întotdeauna cazul. Mulți dezvoltatori nu reușesc să igienizeze intrarea utilizatorului, lăsând aplicațiile lor vulnerabile la defecte. Aflați mai multe despre atacurile cu injecție SQL în MongoDB. Bazele de date NoSQL, care vin cu sharding încorporat, au avantajul de a putea crește mai degrabă pe orizontală decât pe verticală. Un dezvoltator care nu reușește să igienizeze corect o intrare va fi în continuare expus la atacuri de injecție. Un atac de injectare NoSQL este similar cu o vulnerabilitate de injectare SQL, prin aceea că profită de intrarea dezinfectată a utilizatorului în timp ce dezvoltă interogări la baza de date.

Documentația și instrucțiunile de securitate pentru o bază de date NoSQL trebuie citite întotdeauna. Înainte de a utiliza atacuri de injecție SQL pentru a ataca o aplicație, asigurați-vă că datele dumneavoastră sunt igienizate pentru a reduce vulnerabilitatea acesteia. Zuar vă poate ajuta să determinați ce îmbunătățiri puteți aduce sistemului actual pentru a-l face mai eficient și pentru a automatiza introducerea datelor.

Atacurile prin injecție Mongodb: Cum să vă protejați datele

MongoDB este o bază de date populară NoSQL, care permite o dezvoltare mai rapidă a aplicațiilor. În ciuda faptului că MongoDB este o bază de date orientată spre documente, orice sarcină utilă rău intenționată injectată în ea poate avea consecințe grave. Folosind injecția de cod JSON , este posibil un atac de injecție pe MongoDB. Aplicațiile MEAN se bazează foarte mult pe MongoDB, astfel încât un atacator poate folosi codul JSON pentru a transmite date prin intermediul acestuia. sarcina utilă rău intenționată este injectată în baze de date non-SQL, cum ar fi MongoDB, conform injecției NoSQL. Când sarcina utilă rău intenționată este injectată în MongoDB, aceasta poate avea efecte de anvergură, iar injecțiile NoSQL pot fi grave.

Mongodb acceptă Nosql?

Da. MongoDB este o bază de date NoSQL care utilizează un format asemănător JSON pentru a stoca date. Bazele de date NoSQL sunt adesea folosite pentru date mari și aplicații web în timp real.

MongoDB este un sistem de gestionare a bazelor de date orientat spre documente, care este open-source și utilizează un sistem de gestionare a bazelor de date open-source. Baza de date MongoDB stochează date în fișiere plate în propriile obiecte de stocare binare. Stocarea datelor este extrem de compactă și eficientă, ceea ce o face ideală pentru volume mari. Sistemele de gestionare a bazelor de date care utilizează tehnologia NoSQL diferă de bazele de date relaționale în moduri fundamentale. MongoDB acceptă procesarea în loturi utilizând caracteristica sa de agregare. Arhitectura MongoDB stochează documente într-o singură colecție. Deoarece colecția nu conține schemă, poate fi comparată cu un alt document din aceeași colecție pe baza conținutului, câmpurilor și dimensiunilor diferite. Ca rezultat, MongoDB nu poate fi considerat o alternativă la NoSQL.

Crearea și utilizarea schemei MongoDB este doar unul dintre numeroasele sale avantaje. Conceptul de schemă este de a crea un set de reguli pentru clasificarea datelor. Numele unei scheme poate defini modul în care sunt atribuite câmpurile, ce tipuri de date sunt permise și cum sunt accesate datele. Acest lucru vă permite să vă structurați datele într-un mod mai ușor de gestionat. Abilitatea de a-ți scala baza de date este, de asemenea, o caracteristică a MongoDB. Cu MongoDB, nu este nevoie să vă preocupați de cantități mari de date. Acest lucru se datorează sistemului său rapid și eficient de indexare B-tree. În plus, MongoDB include un sistem de jurnalizare care asigură că datele dumneavoastră sunt întotdeauna actualizate. MongoDB este o bază de date excelentă pentru documente, deoarece este foarte ușor de utilizat și poate scala foarte bine. MongoDB este o bază de date NoSQL excelentă , deoarece este simplu de utilizat și de încredere.

Injecție de comandă Mongodb

Injecția de comandă MongoDB este o vulnerabilitate de securitate care apare atunci când intrarea utilizatorului neîncrezătoare este transmisă într-o comandă shell MongoDB. Acest lucru poate permite unui atacator să execute comenzi arbitrare pe server, ceea ce poate duce la pierderea datelor sau la compromiterea serverului.

Ce este injecția de comandă?

O injecție de comandă este un tip de atac cibernetic în care un sistem de operare gazdă (OS) este atacat cu comenzi arbitrare. Un actor de amenințare injectează comenzile exploatând o vulnerabilitate a aplicației, cum ar fi lipsa validării intrărilor.

Mongodb previne injectarea Sql?

În ciuda faptului că bazele de date NoSQL, cum ar fi MongoDB, nu sunt bazate pe SQL, ele sunt capabile să efectueze interogări bazate pe intrarea utilizatorului. Cu alte cuvinte, dacă dezvoltatorul nu igienizează corect intrarea, acestea sunt în continuare expuse riscului de atacuri prin injecție.

Ce este injectarea Xquery?

Injectarea XQuery poate enumera variabilele din mediul victimei, poate injecta comenzi la gazda locală sau poate efectua interogări către fișiere și surse de date de la distanță. Atacurile de injectare SQL sunt similare cu cele efectuate prin tunel prin punctul de intrare al aplicației pentru a accesa stratul de acces la resurse.

Exemplu de injecție Mongodb Sql

Exemplul de injectare Mongodb sql este atunci când un utilizator rău intenționat încearcă să injecteze cod SQL într-o bază de date MongoDB pentru a obține acces la date sensibile. Acest lucru se poate face prin exploatarea vulnerabilităților din aplicația care este utilizată pentru a interacționa cu baza de date sau prin accesarea directă a serverului bazei de date. În ambele cazuri, atacatorul poate executa comenzi SQL arbitrare care pot duce la dezvăluirea de informații confidențiale sau la alterarea sau distrugerea datelor.

Mangusta: Prevenirea atacurilor de injectare Mongodb

Atacatorii injectează interogări personalizate în instanțe MongoDB pentru a exploata defectele din baza de date MongoDB. Un atac de injecție MongoDB poate fi prevenit prin filtrarea intrărilor utilizatorului, împiedicându-i să construiască interogări la baza de date și împiedicând utilizarea intrărilor utilizatorului.

Prevenirea injectării Mongodb

Injecția MongoDB este o formă de atac în care codul rău intenționat este inserat într-o bază de date MongoDB. Acest lucru se poate face printr-o serie de mijloace, cum ar fi prin introducerea utilizatorului sau prin exploatarea unei vulnerabilități în software-ul bazei de date. Odată ce codul este injectat, acesta poate fi folosit pentru a modifica sau șterge date sau pentru a obține acces la informații sensibile. Pentru a preveni injectarea MongoDB, este important să vă asigurați că toate intrările utilizatorului sunt validate și igienizate înainte de a fi stocate în baza de date. În plus, este recomandabil să păstrați software-ul bazei de date actualizat, deoarece noi vulnerabilități sunt adesea descoperite și exploatate.

Securitatea poate fi grav compromisă în MongoDB prin simpla configurare a certificatelor de autentificare și criptarea datelor. Solicitările HTTP poartă parametrii primiți de atacatori, astfel încât aceștia pot merge până la capătul pământului pentru a le obține. Variabilele neigienizate sunt trecute într-o interogare MongoDB în acest caz, rupând structura de orientare a interogării documentului și, ocazional, rezultă în rularea codului bazei de date în sine. Absența datelor serializate în MongoDB evită posibilitatea integrării parametrilor direcți, prezentând un risc potențial. Utilizarea datelor API într-un text formatat și, prin urmare, nevoia de date analizate, poate provoca dispute între apelatul serverului și cel al bazei de date. Poate fi un risc serios de securitate dacă datele dvs. sunt compromise. Folosind operatorul $where, un șir poate fi evaluat în interiorul serverului însuși. Când se caută elevi a căror vârstă este mai mare decât Y, interogarea va fi mai mare decât Y. În acest caz, modulul de dezinfectare nu va putea rezolva problema. De asemenea, funcționează slab, deoarece nu este optimizat pentru indici, ceea ce este subliniat în recul.

Cum poate fi prevenită injecția Sql?

Atacurile SQL Injection nu vor fi oprite niciodată decât dacă validarea și paralizia intrărilor sunt efectuate pe instrucțiunile pregătite. Nu este niciodată o idee bună ca codul aplicației să folosească intrarea în aplicația sa. Pentru a igieniza toate intrările, cum ar fi formularele web, dezvoltatorul trebuie, de asemenea, să igienizeze toate intrările, inclusiv formularele pentru browsere web.

Prevenirea atacurilor prin injecție Sql cu evadarea caracterelor

Injecția SQL este o metodă prin care atacatorii injectează cod SQL rău intenționat într-o aplicație web pentru a obține acces la baza de date sau pentru a manipula date. Este posibil să se evite injectarea SQL prin evadarea caracterelor. Când un server SQL acceptă caractere de intrare precum „/ — ;”, le poate interpreta ca atacuri de injecție SQL.

Spre deosebire de bazele de date SQL standard, bazele de date NoSQL permit cerințe de consistență mai relaxate. Există mai puține verificări de consistență și constrângeri relaționale în acest sistem, care are avantaje în ceea ce privește scalarea și performanța. Deși bazele de date NoSQL nu sunt bazate pe SQL, ele rămân vulnerabile la injecție. Bazele de date NoSQL sunt mai puțin vulnerabile la injectare, deoarece nu se bazează pe aceeași schemă de bază de date ca o bază de date tradițională. Ca urmare, vulnerabilitatea este mai greu de exploatat de către atacatori.

Puteți proteja o bază de date împotriva injectării de cod?

Ca parte a soluției, vulnerabilitățile de injectare SQL pot fi evitate în aplicațiile web prin folosirea de interogări de baze de date parametrizate cu parametri legați, tastați și folosind proceduri stocate parametrizate în baza de date cu prudență. Acest lucru se realizează prin utilizarea Java, un limbaj de programare. Această secțiune acoperă limbaje de programare precum PHP, NET și altele.

Pericolele injectării codului

Atacatorii pot injecta cod rău intenționat în aplicațiile web pentru a executa acțiuni rău intenționate în numele utilizatorului folosind injectarea codului de vulnerabilitate. La controlul activității, este posibil să se valideze intrările utilizatorului și să se utilizeze instrucțiuni pregătite cu interogări parametrizate pentru a evita atacurile de injectare de cod. În plus, este esențial să evitați introducerea intrării utilizatorului într-o interogare înainte de a o introduce într-o interogare.

Exemplu de injecție Nosql

Un atac de injecție NoSQL este un tip de atac de injecție care vizează bazele de date NoSQL. Bazele de date NoSQL sunt din ce în ce mai folosite de aplicațiile web pentru a stoca date. Cu toate acestea, aceste baze de date nu sunt adesea la fel de sigure ca bazele de date relaționale tradiționale. Acest lucru îi face vulnerabili la atacurile de injecție.

Într-un atac de injecție NoSQL, un atacator inserează cod rău intenționat într-o bază de date NoSQL. Acest cod este apoi executat de baza de date. Acest lucru poate permite atacatorului să acceseze date sensibile, să modifice datele sau să șteargă date. Atacurile de injectare NoSQL pot fi foarte dăunătoare unei organizații.

Există câteva modalități de a preveni atacurile de injecție NoSQL. În primul rând, ar trebui să utilizați interogări parametrizate atunci când accesați o bază de date NoSQL. Acest lucru vă va ajuta să vă asigurați că numai date valide sunt inserate în baza de date. În al doilea rând, ar trebui să utilizați o listă albă de caractere permise atunci când acceptați introducerea de la utilizatori. Acest lucru va ajuta la prevenirea introducerii codului rău intenționat în baza de date. În cele din urmă, ar trebui să vă mențineți baza de date NoSQL la zi cu cele mai recente corecții de securitate.

Diferitele și periculoase baze de date nosql

Popularitatea bazelor de date NoSQL provine în primul rând din capacitatea lor de a stoca datele într-un mod mai eficient. Acestea rămân vulnerabile la atacurile prin injecție dacă dezvoltatorul nu reușește să igienizeze corect intrarea.

Mongodb Injection Cheat Sheet

Injectarea MongoDB este o tehnică folosită pentru exploatarea vulnerabilităților din aplicațiile web care folosesc baze de date MongoDB. Prin injectarea de cod rău intenționat în interogările MongoDB, un atacator poate obține acces la date sensibile sau chiar poate executa cod arbitrar pe server. Fișa de injecție MongoDB este un ghid rapid de referință pentru dezvoltatori și profesioniști în securitate care trebuie să își securizeze aplicațiile web împotriva acestui tip de atac. Include sfaturi despre cum să validați corect intrarea utilizatorului, să dezinfectați interogările bazei de date și să configurați permisiunile MongoDB .

Recent, am explicat cum să piratați o vulnerabilitate NoSQL pentru a participa la un program de recompensă pentru erori. În această postare, voi trece peste câteva metode pentru a determina dacă injecțiile sunt posibile. Bazele de date NoSQL precum Mongo folosesc JavaScript, precum și injecția BSON. Dacă doriți să injectați ceva întotdeauna fals, ar trebui să puteți controla întregul conținut al interogării. De exemplu, o pagină de produs cu un parametru ID produs injectabil poate returna detalii despre produs pentru o interogare, dar un produs gol nu este afișat. Dacă încercăm să potrivim totul, cu excepția ID-ului 5: db.product.find(*id: 5*: 5*), sau dacă folosim operatorii $in sau $nin, cum ar fi dblink.dblink(), nu vom să poată prelua orice date. Versiunile „adevărat” și „fals” vor diferi dacă injecția are succes.

Injecția de sincronizare este identică cu injecția booleană oarbă, cu excepția faptului că nu încearcă să încarce pagina mai lent (pentru adevărat) sau mai rapid (pentru fals). JS poate fi executat într-o bază de date numai în timpul injecțiilor de sincronizare. Dacă un loc de injectare este injectabil, datele nu pot fi accesate fără intervenția unui script de injecție SQL.

Ce este Blind Nosql Injection?

Când un apel NoSQL folosește o valoare derivată din cererea unui client fără o primă dezinfectare, valoarea este injectată. Infractorii cibernetici pot exploata această vulnerabilitate pentru a executa cod NoSQL arbitrar, ceea ce poate duce la furtul de date sau la controlul componentelor suplimentare ale serverului.

Cockroachdb Vs Mongodb: Care este potrivit pentru tine?

Mongo este o bază de date care este un subset al MongoDB, în timp ce CockroachDB este un RDBMS. CockroachDB acceptă o gamă largă de baze de date, inclusiv tabele, rânduri, coloane și indecși. Este o alegere excelentă pentru bazele de date care necesită un suport puternic pentru structura datelor, indexuri și scalare. Injecțiile SQL sunt un tip de atac informatic în care cod rău intenționat este injectat într-o bază de date pentru a obține acces la informații. Injecțiile SQL sunt ilegale atunci când sunt utilizate împreună cu site-ul web al unui concurent. Injecțiile SQL sunt un tip de atac care poate duce la furtul de date, deturnarea conturilor și chiar preluarea site-urilor web.