Mongoose – O bibliotecă de modelare a datelor obiect pentru MongoDB și Node Js

Publicat: 2023-01-22Mongoose este o bibliotecă Object Data Modeling (ODM) pentru MongoDB și Node.js. Este o extensie specifică MongoDB a conceptului Object Document Mapper (ODM).

Mongoose oferă o soluție simplă, bazată pe schemă, pentru a modela datele aplicației. Include turnarea tipului încorporat, validarea, construirea de interogări, cârlige pentru logica de afaceri și multe altele, din cutie.

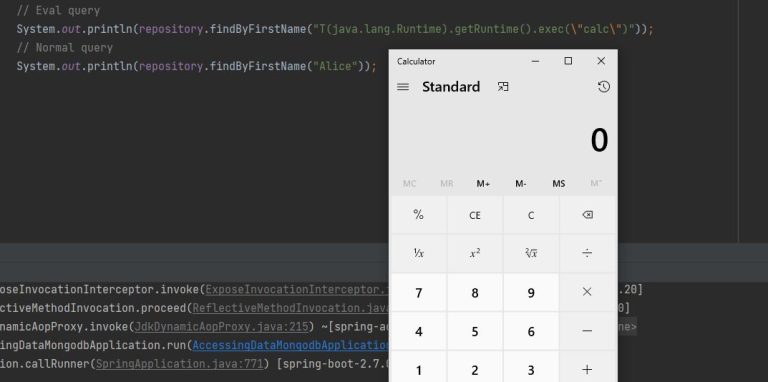

Un atac de injecție NoSQL este același cu un atac de injecție SQL, deoarece atacatorul profită de o intrare dezinfectată de utilizator în timp ce construiește interogarea. Folosind o bibliotecă de dezinfectare precum MongoDB, puteți preveni atacurile prin injecție SQL.

Este o bibliotecă Object Data Modeling (ODM) care poate fi utilizată cu MongoDB și Node. Relațiile dintre date, validarea schemei și traducerea sunt toate gestionate de acest sistem. MongoDB este o bază de date NoSQL nestructurată care nu utilizează șiruri de schemă.

, o operațiune asincronă, este încorporată în Promises' Mongoose. Salvând-le și returnându-le apoi la thenables, puteți efectua interogări. Ca rezultat, puteți crea MyModel și alte aplicații similare.

Este Nosql vulnerabil la atacurile prin injecție?

O injecție NoSQL are loc atunci când un utilizator final nu reușește să igienizeze o interogare pe care o livrează, permițând atacatorului să execute intrări rău intenționate.

O vulnerabilitate NoSQL Injection, ca și o vulnerabilitate SQL Injection, se bazează pe puncte slabe care sunt prost înțelese și exploatate. Un atacator care nu are autorizație să citească sau să modifice datele backend le poate vizualiza sau modifica. Un atac de scripting pe partea de server asupra unei baze de date NoSQL pentru îmbunătățirea bazei de date este unul dintre cele mai comune tipuri. Când injectează interogări NoSQL, dezvoltatorii trebuie să valideze datele utilizatorului prin identificarea structurilor de date neintenționate, cum ar fi obiecte și matrice, care pot fi utilizate pentru interogări NoSQL. În unele cazuri, datele de injecție pot fi convertite la tipul așteptat folosind modele tipizate. Pentru a avea succes, o aplicație trebuie să aibă și drepturi de acces pe lângă drepturile de acces.

Vulnerabilitățile lui Mongodb îl fac o țintă principală pentru hackeri

Deoarece MongoDB este vulnerabil la atacurile de injecție SQL , hackerii sunt mai probabil să-l ținteze. Atacurile cu injecție SQL, cunoscute și sub denumirea de atacuri bazate pe SQL, sunt una dintre cele mai frecvente metode utilizate pentru a obține acces la baze de date și site-uri web. Stocarea parolelor MongoDB este deosebit de vulnerabilă la acest tip de atac, deoarece nu are capacitatea de a stoca date sensibile. În plus, MongoDB nu acceptă instrumente de criptare externe, ceea ce face dificilă furtul datelor de către actorii rău intenționați.

Mongodb este vulnerabil la injectare?

Mongodb nu este vulnerabil la injectare.

Securitatea în MongoDB poate fi compromisă semnificativ dacă numai certificatele de autentificare sunt configurate sau dacă se realizează criptarea datelor. Un atacator poate folosi o variație a parametrilor recepționați de HTTP pentru a obține un nivel mai mare de securitate. Variabilele neigienizate sunt transmise interogărilor MongoDB în structura de orientare a interogării documentelor și sunt executate ocazional ca codul bazei de date în sine. În loc să includă parametri direcți care ar putea prezenta un risc, MongoDB nu își serializează datele. Când un API codifică date într-un text formatat și apoi le analizează, apelantul serverului și apelantul bazei de date pot să nu fie de acord. Dacă se întâmplă acest lucru, este posibil ca informațiile sensibile să fie compromise. Când este utilizat operatorul $where, un șir poate fi evaluat în cadrul serverului însuși. Dacă Y este mai mare decât vârsta elevilor de la masă, interogarea va fi mai mare decât Y. Modulul de dezinfectare nu va putea rezolva această problemă. Pe lângă dezavantajele subliniate, performanța serverului are de suferit, deoarece indexurile nu sunt optimizate pentru utilizare.

Cadrul Node.js este o platformă bazată pe Chrome, construită pe JavaScript. Drept urmare, este în aceeași ligă cu restul webului. Ca rezultat, Node.js este un instrument excelent pentru construirea de aplicații web. Atacurile cu injecție SQL reprezintă, de asemenea, o amenințare pentru MongoDB, deoarece este un instrument puternic. MongoDB este un instrument excelent atunci când este combinat cu Node.js. Bazele de date SQL au cerințe de consistență mai stricte, în timp ce bazele de date NoSQL permit cerințe mai relaxate. Deoarece există mai puține verificări de consistență și constrângeri, performanța și scalarea sunt mai ușoare. Chiar dacă bazele de date NoSQL nu utilizează sintaxa SQL, acestea sunt vulnerabile la injectare.

Atacurile cu injecție Sql: o amenințare pentru Mongodb

O vulnerabilitate de injectare SQL poate fi exploatată pentru a introduce cod rău intenționat într-o instrucțiune SQL. Acest cod poate fi apoi folosit pentru a suprascrie sau modifica datele bazei de date. Utilizatorii pot introduce direct date într-o bază de date MongoDB fără a fi nevoiți să treacă printr-un limbaj de scripting pentru a face acest lucru, făcându-l vulnerabil la atacurile de injecție SQL. Deoarece MongoDB nu se bazează pe SQL pentru a prelua date, este mai puțin predispus la atacuri de injecție SQL.

Care dintre următoarele implementări pot fi efectuate pentru a preveni exploatarea injectării Nosql?

Există câteva modalități diferite de a preveni exploatările de injectare NoSQL: 1. Utilizați interogări parametrizate 2. Folosiți proceduri stocate 3. Folosiți un instrument de mapare relațională obiect 4. Folosiți un firewall de aplicație web Interogările parametrizate sunt cea mai eficientă modalitate de a preveni exploit-urile de injectare NoSQL , deoarece împiedică atacatorul să poată introduce cod rău intenționat în interogare. Procedurile stocate ajută, de asemenea, la protejarea împotriva atacurilor de injecție NoSQL, deoarece permit bazei de date să precompileze codul SQL și împiedică atacatorul să poată introduce cod rău intenționat. Instrumentele de cartografiere relațională obiect și firewall-urile aplicațiilor web pot ajuta, de asemenea, la prevenirea atacurilor de injecție NoSQL, oferind un nivel de securitate între baza de date și aplicația web.

O vulnerabilitate de injectare într-o bază de date NoSQL este o eroare întâlnită într-o aplicație web care utilizează acest tip de bază de date. Vulnerabilitatea de securitate a aplicației web permite unei părți rău intenționate să ocolească autentificarea, să extragă date, să modifice datele sau chiar să obțină control complet asupra unei aplicații. De asemenea, utilizatorii pot introduce date în interogări NoSQL, care se bazează de obicei pe JSON. Intrarea trebuie igienizată pentru ca acestea să fie protejate de injecții. Operatorul $where, folosit de interogările MongoDB, este frecvent utilizat împreună cu un atac asupra obiectelor JavaScript, prezentând provocări grave NoSQL. Un atacator poate transmite și un șir rău intenționat care conține JavaScript arbitrar, de exemplu, dacă operatorul $where este evaluat corect ca cod JavaScript. Intrarea utilizatorului ar trebui să nu fie întotdeauna de încredere dacă doriți să evitați injecțiile NoSQL.

Preveniți vulnerabilitățile de injectare Sql în aplicațiile web

Vulnerabilitățile de injectare SQL pot fi evitate în aplicațiile web prin utilizarea de legături, parametri tastați, precum și interogări de baze de date parametrizate cu proceduri stocate care utilizează numărul corespunzător de parametri. Limbaje de programare precum Java,.NET, PHP și altele pot fi folosite pentru a realiza acest lucru.