Site-ul meu a fost piratat! Ce ar trebui să fac acum?

Publicat: 2022-07-19Bună prieteni!

În acest blog, vom explica în detaliu tot ceea ce este legat de piratarea oricărui site web WordPress, WHMCS sau PHP. De asemenea, vă vom explica pașii pentru a recupera un site web piratat.

Ai trecut vreodată prin această situație în vreun moment în viața ta?

Site-ul meu a fost piratat! Ce ar trebui să fac acum?

Permiteți-mi să vă spun că există diverși factori care duc la piratarea unui site web. O singură ușă din spate/lacună este suficient de capabilă pentru a infecta orice tip de site web, indiferent dacă este un site web WordPress, un site web WHMCS, un php construit sau orice alt site web construit de CMS.

Cum să știi dacă site-ul tău este într-adevăr piratat?

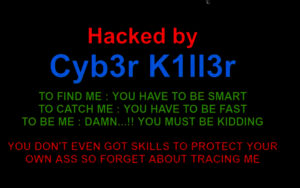

Există multe modalități prin care puteți afla dacă site-ul dvs. este într-adevăr spart. Uneori, hackerii pur și simplu v-au alterat site-ul web cu unele dintre propriile lor pagini personalizate cu semne care spun „ Hacked by ………În aceste cazuri, este foarte ușor de înțeles că site-ul dvs. a fost piratat și este acum sub controlul hackerului.

Dar, uneori, hackerii nu arată sau dezvăluie că site-ul dvs. este piratat de ei, deoarece doresc să folosească site-ul dvs. pentru anumite lucrări ilegale atâta timp cât pot.

Cum a fost piratat site-ul tău?

Odată ce ați aflat că site-ul dvs. a fost piratat, multe întrebări continuă să se miște în minte, cum ar fi Cum s-a întâmplat? De ce a fost spart? Când este piratat?

Deci prietenii continuă să citească acest blog pentru a găsi toate răspunsurile...

Citiți și: Activați lista gri pentru a proteja e-mailurile de spam

Iată câteva dintre modalitățile comune prin care hackerii preia controlul asupra site-ului dvs.:

1. Ghicirea parolei (Forța brută): O parolă simplă este cea mai comună modalitate prin care hackerii preia controlul asupra oricărui site web. Hackerii încearcă unele încercări aleatorii ghicind parole care sunt foarte simplu de ghicit. Asigurați-vă că parola dvs. nu se află în această listă

De aceea, este foarte recomandat să generați o parolă puternică și greu de ghicit pentru a preveni succesul acestor atacuri în viitor.

2. Vulnerabilitate/Ușa din spate

Ce este Vulnerabilitatea?

Este foarte important să înțelegeți ce este vulnerabilitatea, așa că să luăm un exemplu al propriei case. Să presupunem că în casa ta există o mulțime de ferestre și uși pe care le ții încuiate, dar este o singură fereastră care pare închisă din exterior, dar nu este chiar închisă și dacă cineva își dă seama, poate pur și simplu să intre din ea și să aibă acces la Casa intreaga. Aceasta se numește vulnerabilitate.

Vulnerabilitatea este cunoscută și sub numele de slăbiciune și această slăbiciune poate fi avantajul atacatorului.

Atacatorii folosesc acest avantaj și încearcă să obțină informații sensibile pe care nu ar trebui să le aibă sau chiar pot pătrunde în sistem.

Ce să faci când site-ul tău este piratat?

Există câțiva pași pe care ar trebui să îi faceți imediat după ce descoperiți că site-ul dvs. este spart:

1. Faceți site-ul offline până când problema este rezolvată: puteți pur și simplu să vă faceți site-ul offline prin regula .htaccess, astfel încât nimeni să nu vă acceseze site-ul în afară de dvs. Puteți face acest lucru pentru a împiedica toată lumea să vă vadă site-ul web infectat din exterior, astfel încât să vă puteți curăța site-ul fără nicio interferență. De asemenea, persoanele care încearcă să acceseze site-ul dvs. nu se vor confrunta cu coduri rău intenționate sau fișiere spam. Citiți acest blog

>> Blocați pe oricine să vă acceseze site-ul web, cu excepția dvs. - htaccess >> Protejați serverul de e-mailurile spam prin intermediul listei gri

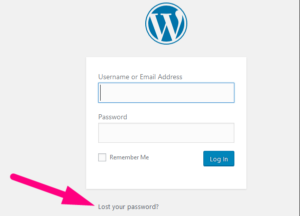

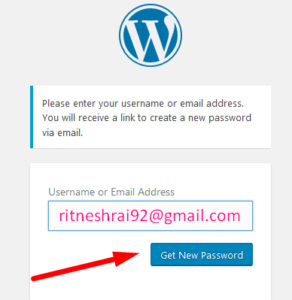

2. Schimbați parola contului dvs.: după ce descoperiți că site-ul dvs. este piratat, schimbați imediat parola contului. Uneori, schimbarea parolei vă permite să recâștigați controlul. Nu setați niciodată parole ușoare. Dacă aveți un site web WordPress, atunci pur și simplu accesați pagina de conectare a site-ului dvs. și faceți clic pe Am pierdut parola

Introduceți aici numele dvs. de utilizator sau adresa de e-mail pentru a obține un link pentru a obține o nouă parolă

Dar dacă hackerul a schimbat deja numele de utilizator sau adresa de e-mail, atunci în acest caz trebuie să depuneți mai mult efort din partea backend-ului. Pentru a schimba numele de utilizator sau adresa de e-mail a WordPress, citiți acest blog

3. Verificați toate fișierele modificate recent : este foarte evident că atacatorul ar fi putut modifica fișierele cu propriile coduri personalizate în oricare dintre fișierele dvs. sau mai multe. Prin urmare, verificarea ultimelor fișiere modificate va fi foarte benefică. Citiți acest blog >> Cum să verificați ultimele fișiere modificate în cPanel?

4. Verificați dacă sunteți malware: dacă sunteți găzduit la Redserverhost , atunci, pentru un scop special de securitate, Redserverhost a instalat Imunify360 pentru a trata astfel de site-uri web infectate. Imunify360 detectează malware-urile dintr-un site web și redenumește automat public_html , astfel încât nimeni să nu-l poată accesa. Și de îndată ce public_html este redenumit, site-ul web începe să afișeze eroarea 404. Citiți acest blog

4. Faceți o copie de rezervă a întregului cont în starea curentă : Odată ce descoperiți că site-ul dvs. este piratat, este foarte recomandat să faceți o copie de rezervă a întregului cont în starea curentă. Spun acest lucru doar pentru că cel puțin după ce faceți o copie de rezervă veți avea toate fișierele și folderele, bazele de date cu dvs., oricum sunt infectate, ceea ce nu este o problemă, puteți investiga și remedia mai târziu. Dar să presupunem că dacă nu ai backup-ul cu tine și dintr-o dată ai constatat că hackerul a șters toate fișierele/folderele împreună cu baza de date, atunci care este opțiunea lăsată pentru tine... complet gol..

A avea ceva este mult mai bine decât a nu avea nimic.

Cum să curățați un site web infectat?

1. Comparați starea actuală a fișierului de rezervă cu copia de rezervă veche : Dacă aveți copia de rezervă veche cu dvs., atunci o puteți compara cu copia de rezervă curentă și puteți identifica ce a fost modificat. Încercați Diffchecker . După ce ați terminat de comparat fișierele, pur și simplu înlocuiți fișierele cu fișiere neinfectate. Dacă nu aveți copia de rezervă veche, nu vă faceți griji, continuați să citiți mai departe.

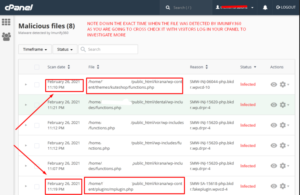

2. Verificați dacă există fișiere infectate detectate de Imunify360 (În Redserverhost): Dacă utilizați servicii de găzduire de la Redserverhost, puteți găsi cu ușurință fișierele infectate, deoarece Redserverhost a instalat Imunify360 în fiecare cont cPanel pentru scopuri speciale de securitate. Acest Imunify360 nu numai că detectează fișierul infectat, ci și îl pune în carantină și redenumește public_html cu un alt nume.

Acum este timpul pentru o investigație mai aprofundată. Odată ce vă aflați în interiorul cPanelului, mergeți pur și simplu la Imunify360 și identificați fișierele recent încărcate și modificate și confirmați data și ora modificărilor cu utilizatorul care le-a schimbat urmărind adresa IP din jurnalul vizitatorilor.

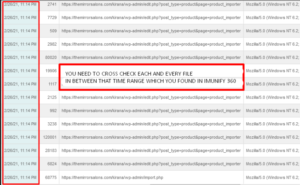

În Imunify360 puteți obține ora exactă la care fișierul a fost detectat de Imunify360 și, odată ce obțineți ora exactă la care a fost încărcat fișierul, ceea ce puteți face este să urmăriți adresa IP a vizitatorului care a încercat de fapt să acceseze în cPanelul dvs. la acel moment anume din secțiunea Metric.

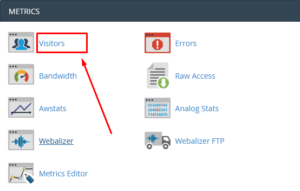

Există mai multe instrumente în secțiunea Metrics, cum ar fi Vizitatori, Webalizer, Raw Access etc, care vă pot ajuta să urmăriți rezumatul detaliat al vizitatorilor împreună cu adresele lor IP și la ce oră exact v-au vizitat site-ul.

Cel mai util dintre aceste instrumente este instrumentul Vizitatori , care vă oferă un rezumat detaliat al vizitatorilor. Doar accesați secțiunea Metric din cPanel și faceți clic pe instrumentul Vizitatori.

Asigurați-vă că păstrați secțiunea Vizitatori deschisă într-o filă și pagina Imunify360 într-o altă filă, astfel încât să puteți investiga fără probleme.

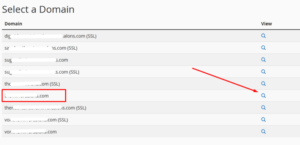

Aici trebuie să faceți clic pe pictograma lupă din fața numelui dvs. de domeniu.

Acum, aici veți vedea diferite adrese IP împreună cu URL-ul, ora și adresele URL de referință, așa cum se arată în imaginea de mai jos.

Aici trebuie să verificați toate fișierele care au fost accesate în intervalul de timp (jumătate și oră înainte și după detectarea fișierului infectat) pe care le-ați văzut în Imunify360

Deci, în acest fel, vă veți face o idee despre ce vizitatori au încercat să acceseze site-ul dvs. și în ce fișier au injectat codul rău intenționat

Odată ce ați găsit fișierele suspecte, deschideți-l și încercați să citiți codurile, veți găsi cu siguranță conținut suspect în interiorul acestuia, eliminați-l complet.

3. Căutați cea mai comună funcție PHP rău intenționată, cum ar fi base64: pentru a găsi base64 în întregul dvs. cPanel, citiți acest blog >> https://blog.redserverhost.com/how-to-find-base-64-code- în-totul-cpanel/. Odată ce găsiți fișierele în care este prezentă funcția base64 PHP, acele fișiere ar putea fi suspecte, deoarece majoritatea hackerilor folosesc funcția base64 php, astfel încât nimeni să nu le poată afla codurile rulând coduri php.

4. Eliminați toate aplicațiile sau pluginurile inutile și utilizate: nu trebuie să instalați niciodată pluginuri anulate care sunt oferite gratuit, concepute pentru a provoca prejudicii și pentru a colecta informații. Deci, dacă ați instalat vreodată astfel de pluginuri, eliminați-le instantaneu.

5. Asigurați-vă public_html: permisiunile pot fi foarte importante atunci când vine vorba de găzduirea site-ului dvs. Permisiunile pot permite computerului nostru server să scrie și să editeze fișierele dvs. Odată cu asta, unele fișiere trebuie să fie protejate de scriere și editare, ca măsură de securitate. Citiți acest blog

Dacă doriți să vă securizați și să vă consolidați site-ul WordPress, vizitați linkurile de mai jos:

Cum să vă faceți site-ul WordPress mai sigur

Cum să protejați folderul wp-content al site-ului dvs. WordPress?

Cum să protejați fișierul wp-config.php de pe site-ul dvs. WordPress?

Cum să opriți accesul la fișierele sensibile ale site-ului dvs. WordPress?

Ce pași sunt necesari odată ce descoperiți că site-ul dvs. WHMCS este piratat?

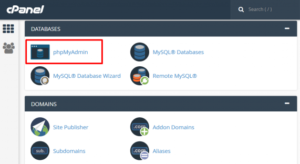

Una dintre cele mai frecvente cauze ale hackingului este parola nesigură. Deci, odată ce descoperiți că site-ul dvs. WHMCS este piratat, încercați să schimbați imediat parola de administrator. Și este foarte evident că hackerul ar fi putut, de asemenea, să fi schimbat adresa de e-mail folosită în WHMCS. Deci, dacă nu puteți schimba parola de pe front-end, nu trebuie să vă faceți griji, puteți schimba în continuare adresa de e-mail cu o nouă adresă de e-mail prin phpMyAdmin în cPanel.

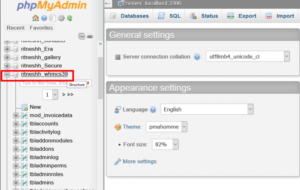

Conectați-vă la cPanel și accesați PhpMyAdmin

Acum accesați baza de date asociată WHMCS. Pentru a găsi numele bazei de date, accesați directorul de instalare whmcs și căutați configuration.php. În acest fișier veți obține db_username, db_password, db_name etc. Păstrați acest fișier deschis într-o filă nouă și reveniți la pagina phpMyAdmin.

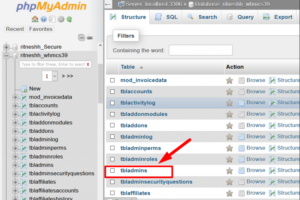

După ce găsiți baza de date, faceți clic pe ea.

Acum faceți clic pe tabelul „ tbladmins ”.

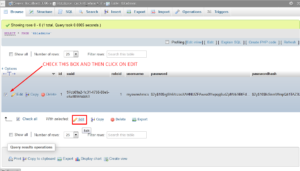

Acum bifați caseta și faceți clic pe opțiunea Editare

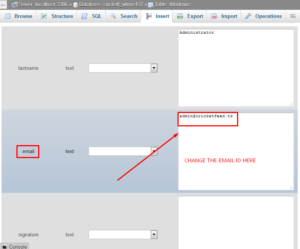

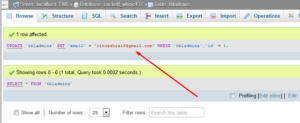

Pe pagina următoare, derulați în jos la secțiunea de e-mail și schimbați adresa de e-mail

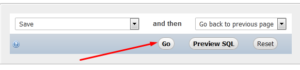

După ce ați schimbat cu succes adresa de e-mail, pur și simplu derulați în jos până în partea de jos a paginii, faceți clic pe butonul Go

Felicitări! adresa de e-mail a fost actualizată cu succes.

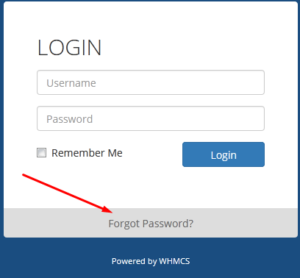

Acum trebuie să vizitați pagina de conectare WHMCS și să faceți clic pe Parola uitată

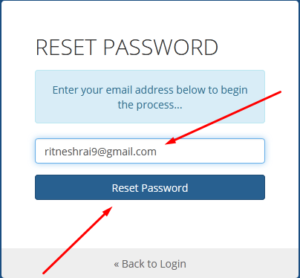

Aici introduceți adresa de e-mail pe care ați actualizat-o recent în PhpMyAdmin

În cele din urmă, faceți clic pe Resetare parolă pentru a primi linkul de schimbare a parolei.

Deci, în acest fel, veți putea smulge controlul de la hacker. Dar nu vă puteți relaxa acum, deoarece este mai bine să adăugați câteva măsuri de securitate suplimentare pentru prevenirea atacurilor.

Putem schimba setările implicite WHMCS pentru a îmbunătăți securitatea. Aceasta include:

1. Schimbarea directorului admin: Schimbați numele directorului admin din „admin” în altul care este greu de ghicit. Citiți acest blog

2. Restricția adresei IP :

Pentru o protecție sporită, putem stabili o limită pentru accesarea zonei de administrare doar personalului. Acest lucru permite personalului adresa IP numai în zona de administrare WHMCS. Acest lucru se face prin crearea unui fișier cu numele .htaccess în directorul dvs. de administrare WHMCS, cu următorul conținut:

comanda refuza, permite permite de la 102.34.5.167 permite de la 198.76.54.132 nega de la toti

Pentru a afla mai multe despre Cum să vă securizați și să vă consolidați site-ul WHMCS? Citiți acest blog

Dacă v-a plăcut acest blog, vă rugăm să ne urmăriți pe Facebook și Twitter.

Pagina Facebook- https://facebook.com/redserverhost

Pagina Twitter - https://twitter.com/redserverhost

Dacă aveți întrebări, nu ezitați să ne anunțați prin secțiunea de comentarii de mai jos.