Beneficiile folosirii Mangoose

Publicat: 2022-11-21Mongoose este o bibliotecă Object Data Modeling (ODM) care oferă un mediu riguros de modelare pentru datele stocate în MongoDB. Previne injectarea nosql prin validarea datelor introduse de utilizator înainte de a o trimite la baza de date. Mongoose oferă, de asemenea, o metodă de constructor virtual, care poate fi folosită pentru a crea o instanță a unui model fără a fi nevoie să preia datele din baza de date. Acest lucru este util în special pentru crearea de teste unitare.

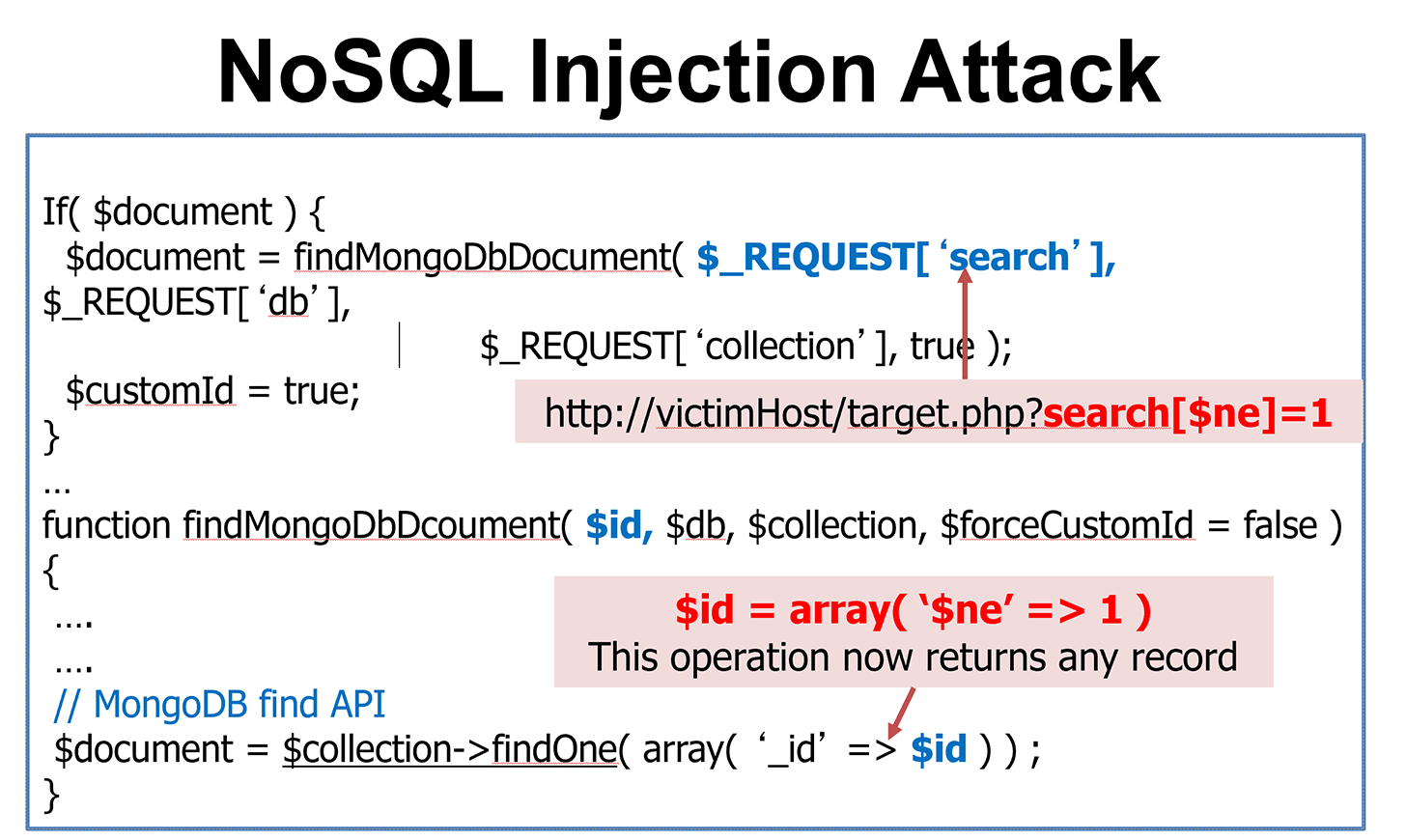

Pe lângă insigna de aur de 27,5k20, compania produce insigne de argint și insigne de bronz. Pe 18 noiembrie 2012 la ora 1:00 a fost pusă o întrebare. Sushant a greșit răspunsul în răspunsul său. MongoDB se bazează în mare măsură pe injecția NoSQL. Toate tastele cu litera „$” în intrare vor fi eliminate. Dacă parola este un câmp șir, va converti obiectul $ne: 1 în șir fără a provoca niciun rău. Este esențial să vă protejați împotriva injecțiilor selectorului de interogări de la un obiect de date care nu este complet definit.

Recursiunea rău intenționată poate fi igienizată profund folosind mongo-sanitize. Nu este o idee bună să folosiți o expresie precum eval, care poate executa operații JS arbitrare. Expresiile JS pot fi executate direct folosind operațiuni precum where, mapReduce și group. Preluarea intrării utilizatorului și încercarea de a rula expresii de tip eval fără a curăța intrarea poate duce la erori.

TL;DR este abrevierea pentru Mongo și Node. Injecțiile NoSQL pot fi o problemă în orice aplicație js, indiferent dacă se bazează pe Express sau MongoDB (cu Mongoose ORM ).

MongoDB și Node sunt ambele acceptate de bibliotecile MongoDB și Node Object Data Modeling (ODM). MongoDB.RelationshipManager gestionează relațiile dintre date, asigură validarea schemei și realizează traducerea MongoDB între cod și reprezentarea acelor date în MongoDB. MongoDB este o bază de date NoSQL cu costuri reduse care nu necesită structuri de date bazate pe schemă.

O bază de date NoSQL are mai multă flexibilitate în restricțiile sale de consistență decât o bază de date SQL. Numărul mai mic de verificări de consistență și constrângeri oferă avantaje în ceea ce privește scalarea și performanța. Chiar dacă bazele de date NoSQL nu sunt injectate direct cu SQL, ele sunt vulnerabile la injectare.

Mongodb previne injectarea Sql?

MongoDB nu previne injectarea SQL de la sine, dar există mai multe mecanisme care pot fi folosite pentru a preveni atacurile de injecție SQL atunci când utilizați MongoDB. De exemplu, interogările parametrizate pot fi folosite pentru a se asigura că numai date valide sunt inserate în baza de date. În plus, utilizarea unei liste albe de caractere permise poate ajuta la prevenirea introducerii intrărilor rău intenționate în baza de date.

În ciuda faptului că este relativ ușor de utilizat, MongoDB este poate cea mai populară bază de date NoSQL în ceea ce privește scalabilitatea. Aplicația web MongoDB folosește comenzi pentru a prelua și afișa date din baza de date MongoDB . Atacurile cu injecție SQL, ca orice alt tip de bază de date, sunt periculoase pentru MongoDB. Detectează interogările rău intenționate ca și cum ar fi similare cu cele pe care le cunoaște deja și returnează informațiile solicitate. Atunci când un atacator nu își igienizează corect intrarea, poate profita de acest lucru. Hackerii folosesc frecvent intrări false pentru a lansa atacuri DDoS sau pentru a obține controlul asupra serverului. În MongoDB, există mai multe caracteristici încorporate pentru construirea în siguranță a interogărilor fără utilizarea JavaScript. În orice caz, dacă este necesar JavaScript, asigurați-vă că sunt respectate cele mai bune practici.

Atacurile prin injecție Sql și cum să le preveniți

SQL nu este folosit de MongoDB pentru a efectua interogări, dar intrarea utilizatorului determină care sunt executate. Acest lucru indică faptul că, chiar dacă dezvoltatorul igienizează corect intrarea, el sau ea rămâne vulnerabil la atacurile prin injecție.

Injectarea de interogări validate sau parametrizate, cum ar fi instrucțiunile pregătite, este singura modalitate de a elimina complet atacurile SQL Injection. Nu este niciodată recomandat ca codul aplicației să utilizeze direct intrarea. Este responsabilitatea dezvoltatorului să igienizeze toate intrările, nu numai formularele web, cum ar fi autentificarea.

Dacă MongoDB parametrizează sau renunță complet la intrarea interogării, un atacator care folosește tehnici alternative poate fi capabil să efectueze un atac de injecție NoSQL. Variabilele sunt frecvent rezervate în instanțe NoSQL din motive specifice aplicației, cum ar fi limbajul de programare al aplicației.

Deoarece interogările SQL explicite sunt reduse, injecția SQL este mult mai puțin probabil să apară cu o bibliotecă ORM. Hibernate pentru Java și Entity Framework pentru C# sunt două exemple excelente de biblioteci ORM existente.

Este posibilă injecția Sql în baza de date Nosql?

Da, injectarea SQL este posibilă în bazele de date NoSQL. Acest lucru se datorează faptului că bazele de date NoSQL nu folosesc același tip de limbaj de interogare ca bazele de date SQL tradiționale. În schimb, folosesc un „limbaj de interogare NoSQL” care nu este la fel de strict definit. Aceasta înseamnă că este posibil să inserați cod rău intenționat într-o interogare NoSQL care ar putea exploata baza de date.

În ciuda faptului că este o bază de date Nosql, Mongodb este vulnerabil la atacurile prin injecție Sql.

Deoarece MongoDB este o bază de date NoSQL, este mai puțin vulnerabilă la atacurile de injecție SQL decât o bază de date relațională tradițională. PartiQL, limbajul de interogare nativ al MongoDB, poate fi, totuși, utilizat pentru a injecta comenzi SQL într-o interogare. Drept urmare, chiar dacă MongoDB nu este vulnerabil la injectarea SQL, un atacator ar putea încă injecta comenzi rău intenționate într-o interogare MongoDB cu vulnerabilitatea PartiQL.

Atacurile de injecție SQL, care sunt una dintre cele mai comune vulnerabilități de securitate web, pot fi folosite pentru a obține acces neautorizat la date sensibile și pentru a se autentifica cu numele de utilizator și parola. Un atacator poate injecta comenzi rău intenționate într-o interogare MongoDB folosind PartiQL, limbajul de interogare folosit în MongoDB. MongoDB este vulnerabil la acest tip de atac, dar PartiQL, limbajul de interogare, face posibil acest lucru.

Sunt bazele de date Nosql protejate de atacurile prin injecție?

Bazele de date Nosql nu sunt ferite de atacurile prin injecție. De fapt, ei sunt adesea ținta unor astfel de atacuri. Motivul pentru aceasta este că bazele de date nosql nu folosesc același tip de măsuri de securitate ca bazele de date relaționale tradiționale. Aceasta înseamnă că, dacă un atacator poate obține acces la baza de date, poate injecta cu ușurință cod rău intenționat în date.

Vulnerabilitatea NoSQL Injection, ca și vulnerabilitatea SQL Injection, se bazează pe puncte slabe care nu sunt exploatate în cantități suficiente. Un atacator poate obține acces la sau poate modifica datele backend fără a avea permisiunea de a face acest lucru folosind validarea intrării. Deoarece bazele de date NoSQL se bazează pe scripting pe server, ele sunt vulnerabile la atac. Ca parte a procesului de validare, dezvoltatorii trebuie să identifice structuri de date neintenționate, cum ar fi matrice și obiecte, care sunt utilizate pentru a injecta interogări NoSQL . Utilizarea modelelor tipizate reduce injecțiile deoarece datele utilizatorului vor fi convertite la tipul așteptat. De asemenea, este esențial să se ia în considerare tipul de drepturi de acces pe care le oferă aplicația.

Utilizați o bibliotecă de igienizare pentru a evita atacurile prin injecție Sql

Utilizarea unei biblioteci de dezinfectare, cum ar fi MongoDB, este critică atunci când construiți interogări de baze de date pentru a reduce riscul de injectare SQL. Mai mult, DynamoDB nu folosește instrucțiuni pregătite, ceea ce îl face mai puțin vulnerabil la atacurile de injecție SQL.

Cum preveniți injectarea Nosql în Node Js?

Cea mai bună modalitate de a preveni injectarea NoSQL în Node.js este să utilizați interogări parametrizate. Aceasta înseamnă că, în loc să concatenați șiruri pentru a vă crea interogarea SQL, utilizați substituenți (?) și furnizați valorile pentru acei substituenți ca parametri.

În MongoDB, NoSQL Injection le permite atacatorilor să injecteze cod în comenzi, spre deosebire de SQL, care este folosit pentru a interoga bazele de date. Pentru a efectua un atac de injecție NoSQL, înlocuiți valoarea parolei din corp de la 123456 la $ne: null. Următoarele sunt noii parametri ai corpului cererii. Faceți o solicitare POST către /login folosind corpul furnizat mai jos. Urmează un răspuns din partea noastră. Rezervele MongoDB sunt la $ și. Operatorii sunt cei care efectuează operațiuni.

Deoarece MongoDB nu poate anula câmpul de parolă, îl putem păcăli să dezvăluie informațiile despre utilizator fără a cunoaște parola. După ce am încercat să POSTăm un nou corp de cerere modificat la /login, primim următorul răspuns de la server. Tocmai v-ați conectat la test1 folosind același nume de utilizator și parolă pe care le-ați folosit pentru a vă conecta.

Sqreen blochează atacurile de injecție Nosql pentru Node.js

Este o platformă populară de dezvoltare pentru aplicații web. În realitate, atacurile cu injecție NoSQL sunt încă o problemă. Cu Sqreen, puteți elimina astfel de atacuri blocându-le. Fără scuze pentru a nu vă proteja aplicația; Sqreen durează doar câteva secunde pentru a se instala, ceea ce face ca acest lucru să fie simplu. Este posibil să utilizați funcțiile de securitate încorporate ale Sqreen sau o soluție terță parte. Ar trebui să vă preocupați de protejarea datelor dvs., indiferent de ce alegeți.

Cum să preveniți injectarea Nosql în Mongodb

Există câteva modalități de a preveni injectarea NoSQL în MongoDB: 1. Utilizați interogări parametrizate 2. Utilizați driverul nativ MongoDB 3. Utilizați tipul ObjectId MongoDB

Aplicațiile web care rulează o bază de date NoSQL sunt vulnerabile la o vulnerabilitate de injectare. Ca urmare a problemei de securitate, o parte rău intenționată poate ocoli autentificarea, extrage date, modifica datele sau obține control complet asupra aplicației. Majoritatea interogărilor NoSQL se bazează de obicei pe JSON, cu intrarea utilizatorului inclusă și. Dacă această intrare nu este igienizată, va fi injectată. Operatorul $where permite interogărilor MongoDB să genereze atacuri NoSQL semnificative, cum ar fi cele care implică obiecte JavaScript. Atacatorul ar putea transmite și un șir rău intenționat cu cod JavaScript arbitrar, cum ar fi operatorul $where, deoarece este considerat cod JavaScript. O injecție NoSQL nu poate avea loc decât dacă intrarea utilizatorului nu este de încredere.

Susceptibilitatea lui Mongodb la atacuri de injecție

MongoDB este o bază de date populară NoSQL cu o vulnerabilitate la atacurile prin injecție. Când utilizați MongoDB, orice intrare care nu este o interogare validă este eliminată automat. Drept urmare, atacurile cu injecție NoSQL sunt extrem de dificil de efectuat. Mai mult, se pot folosi metode alternative pentru a exploata vulnerabilitatea. Numele de variabile din instanțele NoSQL sunt frecvent rezervate pentru aplicațiile care nu sunt acceptate de limbajul de programare al aplicației. Drept urmare, un atacator are o cale mai directă către codul rău intenționat. Un șir poate fi folosit pentru a genera câmpurile de nume de utilizator și parolă, care pot fi folosite pentru a atenua vulnerabilitatea.

Exemplu de injecție Mongodb

MongoDB Injection este o tehnică folosită pentru a exploata aplicațiile web care folosesc MongoDB. Prin injectarea de cod rău intenționat într-o interogare MongoDB, un atacator poate obține acces la date sensibile sau chiar poate prelua controlul asupra serverului bazei de date. MongoDB Injection poate fi folosită pentru a ocoli controalele de securitate, cum ar fi autentificarea și autorizarea, și poate duce la pierderea sau coruperea datelor, refuzarea serviciului (DoS) sau chiar compromisul complet al sistemului.

Bazele de date NoSQL, cum ar fi limbajul de interogare structurat (SQL), utilizează formate de date mai flexibile și nu acceptă limbajul de interogare structurat (SQL). Un atacator poate ocoli autentificarea, poate exfiltra date sensibile, poate modifica datele bazei de date sau poate compromite baza de date și serverul de bază cu injecții NoSQL. O bază de date NoSQL este mai puțin probabil să fie inconsecventă decât o bază de date SQL standard. O injecție NoSQL este o metodă de livrare a unei interogări activate pentru NoSQL care nu este dezinfectată de utilizator. Tehnicile de injectare SQL care utilizează un anumit limbaj de interogare sunt ineficiente în bazele de date NoSQL. Un server poate fi deturnat și exploatat de atacatori, permițându-le să injecteze cod rău intenționat în alte servere. Componenta $where din MongoDB este un operator de interogare rezervat care trebuie transmis interogărilor în aceeași ordine.

O eroare a bazei de date poate apărea dacă construcția $where este modificată. MongoDB poate fi exploatat prin inserarea unui cod rău intenționat într-un operator care nu este în vigoare. Când vine vorba de atacuri NoSQL, capacitatea de a le preveni este mai dificilă decât este cu injecțiile SQL. Evitați utilizarea intrărilor brute ale utilizatorului în codul aplicației dvs. de dragul menținerii unui mediu fără atacuri de injecție NoSQL. MongoDB dintr-o generație anterioară a fost mai puțin sigură și vulnerabilă la defecte de injectare, dar versiunile mai noi sunt acum mai sigure. Cu Imperva Web Application Firewall, vă puteți apăra straturile de aplicație analizând traficul din aplicațiile dvs. pentru atacuri la nivelul aplicației.

Baze de date Nosql: Vulnerabile, dar puternice

Bazele de date NoSQL sunt populare în mare parte datorită ușurinței lor de utilizare și capacității de scalare. De asemenea, sunt susceptibili la atacuri de injecție. MongoDB este o țintă populară de injecție SQL. Aceasta este o metodă de atac obișnuită în care codul rău intenționat este injectat într-o interogare de bază de date și la care se obține acces la informații sensibile.

În ciuda acestei vulnerabilități, bazele de date NoSQL sunt încă instrumente puternice care pot fi utile pentru o varietate de aplicații. Pentru a evita atacurile prin injecție, dezvoltatorii ar trebui să igienizeze intrarea utilizatorului înainte de a utiliza o bază de date NoSQL.

Instrument de injecție Nosql

Nu există un răspuns unic la această întrebare, deoarece cel mai bun instrument de injectare nosql va varia în funcție de nevoile specifice ale utilizatorului. Cu toate acestea, unele instrumente de injecție nosql populare includ NoSQLMap, SQLNinja și NoSQLScanner.

Nosqli este un instrument simplu de injectare Nosql scris în Go. Scopul programului este să fie rapid, precis și foarte utilizabil și să aibă o interfață simplă de linie de comandă. Plănuiesc să adaug caracteristici de extragere a datelor la pachetul meu de detectare MongoDB, dar în acest moment pot detecta numai baza de date. Dacă doriți să vedeți alte caracteristici sau configurații, vă rugăm să trimiteți o solicitare sau o problemă. Ne putem relicenția codul făcând proiectul nosqli open source, motiv pentru care este încă în dezvoltare.

Se poate injecta Nosql?

Atunci când o interogare, furnizată în mod obișnuit de utilizatorii finali, nu este dezinfectată, intrarea rău intenționată este inclusă în interogare, permițând unui atacator să lanseze o comandă nedorită în baza de date.

Intrare de igienizare pentru mangusta

Intrarea de dezinfectare a mangustei este un proces în care datele sunt curățate și filtrate înainte de a fi stocate în baza de date. Acest lucru se face pentru a proteja datele de a fi corupte sau falsificate. Intrarea de dezinfectare a mangustei este un proces foarte important, mai ales pentru datele sensibile.

Funcția de dezinfectare elimină orice cheie care începe cu „$”, permițând astfel utilizatorilor MongoDB să scrie selectoare de interogări fără a-și face griji că utilizatorii rău intenționați le vor suprascrie. O bază de date NoSQL este un tip de bază de date care este utilizat într-o aplicație web, iar injecția NoSQL este o vulnerabilitate de securitate. HPP NPM separă parametrii matricei de interogare și/sau corp, dar îl selectează doar pe ultimul. Când configurați sanitizer() pentru intrare sensibilă la XSS, cum ar fi etichete de script, elemente personalizate și comentarii, nicio intrare relevantă nu este eliminată automat. Joi este un obiect JavaScript care poate fi folosit împreună cu obiecte Javascript simple pentru a crea scheme (la fel cum folosim mongoose pentru a crea scheme NoSQL ). Validarea rutelor expressjs folosind validator.js este ceea ce face validator.js un validator expres și este conceput în primul rând pentru rute expres.

Diferite moduri de a utiliza modelele de mangustă

Un model de mangustă poate fi adesea creat folosind funcția model(), care specifică baza de date în care modelul ar trebui să fie executat. Acest cod ar fi folosit pentru a crea un model numit utilizatori într-o bază de date de mașină locală folosind următorul cod: O cerință este alcătuită din două părți: o cerință („mangustă”) și o cerință („mangustă”). În programare, se folosește un model („utilizatori”, „DB”). Pentru a utiliza un model dintr-o bază de date diferită, utilizați mongoose.model() cu numele bazei de date ca prim argument și numele modelului ca al doilea argument. De exemplu, următorul cod ar construi un model cunoscut ca utilizatori în baza de date a utilizatorilor pe o mașină locală. Cu alte cuvinte, o cerință („mangustă”) este o cerință. Modelul („utilizator”, „DB”, „utilizator”) este derivat din utilizarea „utilizatori”. Dacă doriți să utilizați un model dintr-o altă colecție din aceeași bază de date, puteți utiliza mongoose.model() cu numele modelului ca prim argument și numele colecției ca al doilea. Următorul cod va genera un model numit „utilizatori” în colecția „utilizatori” din baza de date de pe o mașină locală. Nu există nicio cerință în mangusta („mangustă”). Modelul utilizatorului (cunoscut și ca bază de date).

Sarcini utile de injecție Nosql

Sarcinile utile de injectare Nosql sunt bucăți de cod care pot fi folosite pentru a exploata o bază de date nosql. Acestea pot fi folosite pentru a introduce cod rău intenționat într-o bază de date sau pentru a extrage date dintr-o bază de date. Sarcinile utile de injectare Nosql pot fi foarte periculoase și pot duce la pierderea datelor sau la compromisul unui sistem.

Acest blog va analiza vulnerabilitatea NoSQL Injection și scenariile de exploatare asociate acesteia. Vulnerabilitatea injectării NoSQL este cauzată de validarea incorectă a intrării. De asemenea, permite utilizatorilor să modifice sau să vizualizeze datele backend fără a avea acces la acestea. Un atacator ar putea obține acces complet la o bază de date dacă a exploatat cu succes această vulnerabilitate. Operatorul $regex rulează în expresie regulată, ceea ce permite unui atacator să verifice rapid lungimea datelor, dacă începe cu un anumit caracter și așa mai departe. Datele furnizate de utilizator vor avea ca rezultat un consum de CPU de peste 1 GB atunci când injectați cod JavaScript cu o buclă infinită ca operator în backend-ul $. Este o idee bună să verificați de două ori linkul pentru a vedea dacă mai există exploatări de sarcină utilă pentru vulnerabilitatea de injectare NoSQL.

Un atac poate fi efectuat prin exploatarea unei vulnerabilități de injectare NoSQL. Atacatorii pot citi, de asemenea, date din baza de date și pot executa cod în cadrul aplicației. Atacarea unui sistem informatic sau a unui server pentru a-i dezactiva funcțiile sau pentru a prelua controlul. Cel mai bine este să evitați utilizarea intrărilor de utilizator necunoscute în codul NoSQL pentru a reduce probabilitatea atacurilor.

Prevenirea injectării Javascript Nosql

Pentru a preveni injectarea JavaScript NoSQL, utilizați o listă albă de caractere care sunt permise în introducerea utilizatorului, eliminați toate caracterele care nu sunt în lista albă și utilizați instrucțiuni pregătite cu variabile de legătură.

Este transmisia de date care modifică modul în care comenzile sunt interpretate într-un sistem. XML, XML, HTML, comenzile OS și NoSQL sunt doar câteva dintre tipurile de injecții. În această postare de blog, vom analiza cum să identificăm, să testăm și să prevenim injecțiile NoSQL în aplicațiile web. Când utilizatorul este „mai mare decât „, este efectuată o interogare MongoDB, cu numele de utilizator „admin” și parola „mai mare decât „. În aceste exemple, riscul poate fi rezumat ca un simplu risc. Acestea sunt doar câteva dintre cazurile mai complexe pe care le vom analiza mai târziu. Au existat rapoarte de injecții NoSQL în CVE (vulnerabilitati și expuneri comune).

Este posibil să se efectueze teste specifice cunoscând baza de date în uz și unde se află. MongoDB, de exemplu, generează chei primare cu numele câmpului -id. Algoritmul este definit în documentația MongoDB după cum urmează. Deci, dacă examinați cererile și răspunsurile HTTP, veți vedea aceste tipuri de obiecte. Când operatorul $where este setat în MongoDB, este utilizată proprietatea $where. Acest operator poate trimite un șir care conține o expresie JavaScript sau o funcție JavaScript completă către sistemul de interogări. Dacă observați rezultatele, puteți determina dacă aplicația dvs. web este vulnerabilă la NoSQL Injection. Alte abordări, cum ar fi încrederea zero, pot ajuta, de asemenea, la prevenirea atacurilor de injecție.

Securitate Node.js: cum Node.js previne atacurile prin injecție Sql

Capacitatea lui Node.js de a preveni atacurile prin injectare SQL a fost recunoscută pe scară largă. Deoarece Node.js este un limbaj bazat pe evenimente, securitatea poate fi adăugată cu ușurință. Utilizarea unei abordări bazate pe evenimente pentru Node.js îi permite să fie extins cu ușurință cu funcții de securitate suplimentare.

Injecții Nosql

Injecțiile Nosql sunt un tip de atac prin injecție în care un atacator este capabil să execute cod rău intenționat într-o bază de date care utilizează un sistem de gestionare a bazei de date Nosql . Acest tip de atac este posibil datorită modului în care sunt proiectate bazele de date nosql, care permite executarea codului fără a fi necesară validarea intrării.

Avantajul principal al bazelor de date NoSQL față de bazele de date SQL este că nu folosesc funcții SQL. În loc să stocheze date în tabele, aceste baze de date stochează informații în documente, care pot fi stocate într-o varietate de formate. Deoarece valorile și cheile pot fi specificate în mod arbitrar, nu este întotdeauna posibil să alegeți un format de date. Potrivit susținătorilor NoSQL, acest lucru are numeroase avantaje, dintre care cele mai importante sunt gestionarea seturilor mari de date. În cele mai multe cazuri, o aplicație tipică va genera câmpurile de nume de utilizator și parolă fie printr-un apel AJAX, fie printr-un formular HTML. Proprietățile primei clase sunt definite ca proprietăți de primă clasă în obiectul req.body din JavaScript. Utilizatorul rău intenționat poate folosi acest tip de logică de potrivire pentru a returna un obiect valid unui utilizator valid.

Cauza principală a vulnerabilității la injecție este lipsa igienizării de intrare. Intrarea unui utilizator nu este verificată în mod adecvat pentru comportament rău intenționat atunci când este trimisă. După aceea, intrarea este utilizată într-o manieră dinamică pentru a rula o interogare, a executa o comandă sau a interacționa cu sistemul vulnerabil. Elementele fundamentale ale securității cibernetice, cum ar fi confidențialitatea, integritatea și disponibilitatea, sunt afectate de injecțiile NoSQL.