De ce probleme esențiale de securitate WordPress sunteți conștient?

Publicat: 2022-03-04WordPress este cel mai popular sistem de management al conținutului (CMS) din întreaga lume, alimentând mai mult de o treime din toate site-urile web existente în prezent . Popularitatea sa îl face, de asemenea, o țintă atrăgătoare pentru atacurile cibernetice și are și partea sa de vulnerabilități de securitate.

Deși WordPress poate avea propriile probleme de securitate, nu este singura platformă care este vizată de infractorii cibernetici, furtul de date devenind o afacere foarte profitabilă. De la bloguri personale la site-uri web de afaceri mari, nimeni nu a fost ferit de potențialele amenințări reprezentate de actorii rău intenționați. Indiferent dacă site-ul tău este un blog mic sau o afacere mare, trebuie să știi cum să-ți securizi site-ul, indiferent de scopul său. În partea de sus a oricărei liste ar trebui să fie instalarea pluginului de rezervă UpdraftPlus – cel mai popular și cel mai bine evaluat plugin de rezervă din lume. În cazul în care ar trebui să te simți vreodată victima unui atac, poți cel puțin să stai liniștit știind că ai o copie de rezervă sigură pentru a-ți restabili site-ul.

Iată câteva probleme de securitate WordPress pe care ar trebui să le cunoașteți și cum să le rezolvați;

1. Sistemul de pluginuri

O parte din ceea ce face WordPress atât de popular este modularitatea sa. Puteți extinde rapid și ușor funcțiile de bază datorită sistemului de pluginuri. Din păcate, nu toate pluginurile sunt create la standardul înalt al UpdraftPlus, iar unele pot introduce noi vulnerabilități site-ului dvs. WordPress.

Pluginul „PWA pentru WP și AMP”, de exemplu, a expus peste 20.000 de site-uri web WordPress la o vulnerabilitate de control al accesului. Datorită faptului că permit încărcările arbitrare de fișiere, atacatorii ar putea executa cod de la distanță și pot prelua site-urile care rulează acest plugin. Utilizatorii ar trebui să fie conștienți de două lucruri din acest exemplu. Primul este să limitați numărul de pluginuri utilizate pe site-ul dvs. WordPress, acolo unde este posibil. Al doilea este să vă asigurați că toate aplicațiile dvs. – inclusiv pluginurile și versiunea WordPress – sunt actualizate în mod regulat. Actualizările adaugă uneori funcții noi, dar scopul lor principal este de a aborda vulnerabilitățile nou descoperite.

2. Atacurile de injectare SQL

Datele sunt o marfă nouă și foarte valoroasă, iar un motiv pentru care atacatorii vizează site-urile web este să fure informațiile deținute în baza de date. Injecțiile SQL sunt o modalitate populară de a face acest lucru, atacatorii încorporând comenzi SQL pe site-uri web care pot compromite informații sensibile.

Dacă vă întrebați cum se întâmplă acest lucru, gândiți-vă la forma medie pe care o veți găsi pe multe site-uri WordPress. Permite utilizatorilor să furnizeze informații precum nume de utilizator și parole pentru autentificare. Dacă un atacator inserează cod SQL în aceste câmpuri, baza de date de bază poate procesa acel cod și poate efectua acțiuni neașteptate. Există mai multe moduri în care puteți lucra pentru a preveni atacurile prin injecție SQL, dar cel mai obișnuit este să implementați validarea strictă a intrărilor. De exemplu, puteți adăuga următorul cod în fișierul dvs. .htaccess pentru a vă asigura că toate intrările sunt excluse din interogările SQL;

| # Activați motorul de rescriere RewriteEngine Pornit RewriteRule ^(.*)$ – [F,L] # Blocați injecțiile MySQL RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=http:// [SAU] RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=(..//?)+ [SAU] RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=/([a-z0-9_.]//?)+ [NC,OR] RewriteCond %{QUERY_STRING} =PHP[0-9a-f]{8}-[0-9a-f]{4}-[0-9a-f]{4}-[0-9a-f]{4} -[0-9a-f]{12} [NC,OR] RewriteCond %{QUERY_STRING} (../|..) [SAU] RewriteCond %{QUERY_STRING} ftp: [NC,OR] RewriteCond %{QUERY_STRING} http: [NC,OR] RewriteCond %{QUERY_STRING} https: [NC,OR] RewriteCond %{QUERY_STRING} =|w| [NC,SAU] RewriteCond %{QUERY_STRING} ^(.*)/self/(.*)$ [NC,OR] RewriteCond %{QUERY_STRING} ^(.*)cPath=http://(.*)$ [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*script.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C)([^s]*s)+script.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*iframe.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C)([^i]*i)+cadru.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} GLOBALE(=|[|%[0-9A-Z]{0,2}) [SAU] RewriteCond %{QUERY_STRING} _REQUEST(=|[|%[0-9A-Z]{0,2}) [SAU] RewriteCond %{QUERY_STRING} ^.*([|]|(|)|<|>).* [NC,OR] RewriteCond %{QUERY_STRING} (NULL|OUTFILE|LOAD_FILE) [SAU] RewriteCond %{QUERY_STRING} (./|../|…/)+(motd|etc|bin) [NC,OR] RewriteCond %{QUERY_STRING} (localhost|loopback|127.0.0.1) [NC,OR] RewriteCond %{QUERY_STRING} (<|>|'|%0A|%0D|%27|%3C|%3E|%00) [NC,OR] RewriteCond %{QUERY_STRING} concat[^(]*( [NC,OR] RewriteCond %{QUERY_STRING} uniune([^s]*s)+alege [NC,OR] RewriteCond %{QUERY_STRING} uniune([^a]*a)+ll([^s]*s)+alege [NC,OR] RewriteCond %{QUERY_STRING} (sp_executesql) [NC] RewriteRule ^(.*)$ – [F,L] |

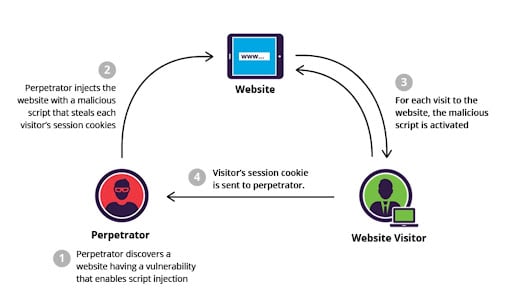

3. Atacurile de scripting între site-uri

Cum funcționează atacul XSS (Sursa: Imperva)

La fel ca atacurile SQL Injection, Cross-site scripting (XSS) încearcă să injecteze cod rău intenționat în site-urile web vulnerabile. Un exemplu este postarea de informații care conduc utilizatorii site-ului web către un alt site web care încearcă apoi să fure date personale. Acest scenariu poate fi potențial periculos, deoarece celălalt site web poate nici măcar să nu aibă nevoie de informații din partea utilizatorului. Poate scana pur și simplu datele de identificare a utilizatorului, cum ar fi cookie-uri, jetoane de sesiune și multe altele.

În general, puteți preveni atacurile XSS utilizând un Web Application Firewall (WAF). Acest instrument util vă permite să blocați traficul specific pe site-uri web. Majoritatea pluginurilor de securitate WordPress de top, cum ar fi All In One WP Security & Firewall, vor avea această funcție disponibilă. Dacă preferați să vă concentrați pe rularea site-ului dvs. WordPress și doriți să lăsați securitatea în seama experților, One WP Security & Firewall este o modalitate excelentă de a face acest lucru. Nu numai că vă ajută să blocați majoritatea tipurilor de atacuri, dar vă poate scana și site-ul WordPress pentru vulnerabilități de care este posibil să nu le cunoașteți.

4. Atacurile de forță brută

WordPress folosește un sistem de acreditări care permite administratorilor și altor utilizatori autorizați să acceseze funcțiile sale de control. Din păcate, mulți utilizatori tind să folosească parole slabe și evidente. Parolele de forță brută folosesc scripturi care fac încercări continue și multiple de conectare la un site WordPress până la succes. Scriptul funcționează cu o bază de date care conține un dicționar de nume de utilizator și parole utilizate în mod obișnuit (cum ar fi Admin și Password1), în speranța că ați fi ales una dintre aceste combinații fără să vă gândiți la riscuri.

Cu toate acestea, puteți face mai multe lucruri pentru a limita eficacitatea atacurilor cu forță brută;

- Utilizați parole complexe și unice

- Blocați accesul la directorul de administrare WordPress

- Adăugați autentificare cu doi factori (2FA)

- Dezactivează navigarea în directoare

- Limitați numărul de încercări de conectare

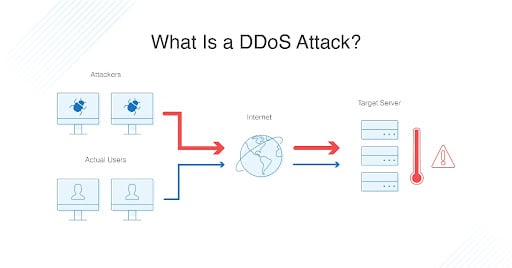

5. Atacurile distribuite de denial of service

Atacurile DDoS încearcă să depășească un site web cu un val de solicitări care imită traficul vizitatorilor. (Sursa: dnsstuff)

Atacurile distribuite de denial of service (DDoS) constau într-un flux masiv de solicitări care vizează un site web. Această inundație are scopul de a paraliza un site web, făcându-l inaccesibil pentru vizitatorii obișnuiți, deoarece nu poate face față volumului de solicitări. Deși DDoS nu este unic pentru WordPress, site-urile web bazate pe acest CMS pot fi deosebit de vulnerabile, deoarece necesită mai multe resurse pentru a servi o solicitare decât site-urile web statice obișnuite. Cu toate acestea, poate fi imposibil să vă protejați împotriva unei inundații determinate de DDoS, dar chiar și cele mai importante organizații au cedat acestor atacuri. Un exemplu în acest sens a fost atacul GitHub din 2018 , în care site-ul lor a fost supus unui atac de inundații DDoS de 20 de minute.

În general, site-urile web mai mici nu sunt ținta unui volum atât de mare. Cu toate acestea, pentru a atenua valurile DDoS mai mici, asigurați-vă că utilizați o rețea de distribuție a conținutului (CDN). Aceste rețele de servere pot ajuta la echilibrarea încărcăturilor primite și pot ajuta la difuzarea mai rapidă a conținutului.

6. Atacurile de falsificare a cererilor încrucișate

Atacurile de falsificare a cererilor încrucișate (CSRF) reprezintă un alt mod în care atacatorii forțează aplicațiile web precum WordPress să recunoască autentificări false. WordPress este deosebit de vulnerabil, deoarece aceste site-uri dețin în general multe acreditări de utilizator. Atacul CSRF este similar cu atacul XSS discutat mai devreme din multe puncte de vedere. Principala diferență este că CSRF are nevoie de o sesiune de autentificare, în timp ce XSS nu are. Oricum, scopul final este acela de a atrage un vizitator către o locație alternativă pentru a fura date.

Prevenirea CSRF necesită implementare la nivel de plugin în majoritatea cazurilor. Dezvoltatorii folosesc de obicei jetoane anti-CSRF pentru a lega sesiunile cu anumiți utilizatori. Proprietarii de site-uri WordPress se pot baza doar pe actualizările pluginurilor și pe tehnicile generale de consolidare a site-urilor web pentru a ajuta la prevenirea atacurilor CSRF.

Unele acțiuni de întărire care pot funcționa includ;

- Dezactivarea editorilor de fișiere

- Blocuri vizate de execuție PHO

- Implementarea 2FA

Gânduri finale despre problemele de securitate WordPress

Există uneori o concepție greșită că WordPress este o aplicație web extrem de vulnerabilă. Cu toate acestea, aceasta nu este o revendicare complet corectă. O parte din aceasta provine din utilizarea pe scară largă a WordPress, dar un motiv mai important este eșecul proprietarilor de site-uri web de a lua măsurile de precauție necesare.

Adesea luăm securitatea de bună, fără să ne gândim la consecințele alegerii unei parole simple. Cu toate acestea, proprietarii de site-uri web trebuie să își asume responsabilitatea nu doar pentru integritatea site-urilor lor web, ci și pentru siguranța datelor utilizatorilor lor.

Profilul autorului

Pui Mun Beh este un agent de marketing digital al WebRevenue .

Postarea De ce probleme esențiale de securitate WordPress sunteți conștient? a apărut prima dată pe UpdraftPlus. UpdraftPlus – Plugin de backup, restaurare și migrare pentru WordPress.