Простые шаги для удаления вредоносных программ WordPress

Опубликовано: 2021-10-01Удаление вредоносных программ WordPress — непростая задача для новичка. Итак, WPMarks здесь, чтобы помочь вам с нашими простыми шагами.

Удаление вредоносных программ со взломанного сайта WordPress — непростая задача. А с учетом того, что Google вводит 30-дневное ограничение на проверку на месте, чтобы удержать рецидивистов от распространения вредоносного ПО, тщательная очистка взломанного сайта важна как никогда.

Как обнаружить вредоносное ПО на веб-сайте WordPress

Существует множество способов определить, был ли ваш веб-сайт или блог WordPress взломан или заражен вредоносным программным обеспечением или вредоносными программами.

Наиболее важным аспектом защиты от любого рода угроз является предотвращение, что означает, что мы должны предпринять конкретные действия для удаления вредоносных программ с нашего сайта WordPress и обеспечения безопасности нашего веб-сайта.

Когда вредоносное ПО заражает веб-сайт, может произойти многое, но одно можно сказать наверняка: ни одно из них не является положительным. Вот проблемы или необычные действия, которые показывает веб-сайт, которые могут помочь вам обнаружить вредоносное ПО на веб-сайте WordPress:

- Увеличьте использование ресурсов сервера, включая Интернет и MySQL.

- Наказание Google или черный список Google

- Сообщения о том, что ваш сайт взломан — сообщение Google «Этот сайт может быть взломан».

- Появляется нежелательная реклама

- Массовая рассылка спама по электронной почте

- Программы-вымогатели для WordPress

- Фишинговая атака на WordPress

Шаги по удалению вредоносных программ WordPress

Вот несколько простых шагов, которые можно выполнить, чтобы легко удалить вредоносное ПО со своего сайта WordPress:

Шаг 1: Создайте резервную копию файлов и базы данных вашего веб-сайта

Если возможно, используйте функцию моментального снимка сайта веб-хостинга для резервного копирования всего сайта. Это самая полная резервная копия всего вашего сервера. Однако он может быть довольно большим, поэтому будьте готовы к длительной загрузке.

Некоторые локации могут быть довольно большими. Например, размер загружаемого файла может превышать 1 ГБ . Поскольку она включает в себя все ваши загрузки, папка wp-content является виртуальной папкой на вашем сервере. Если вы не можете запустить подключаемый модуль резервного копирования, а ваш веб-хостинг не предлагает функцию «моментальных снимков» , вы можете использовать файловый менеджер веб-хостинга, чтобы создать zip -архив вашей папки wp-content, а затем загрузить этот zip-файл .

Если у вас есть несколько установок WordPress на сервере, вам следует создать их резервные копии по отдельности.

Шаг 2. Теперь проверьте файлы резервных копий, которые вы скачали.

Сохраните его на свой компьютер после создания резервной копии сайта и дважды щелкните zip-файл, чтобы открыть его. Вы должны посмотреть на:

- Основные файлы WordPress: вы можете загрузить WordPress с сайта WordPress.org и сравнить загруженные файлы со своими собственными. Конечно, эти файлы вам не понадобятся, но они могут понадобиться вам позже при расследовании взлома.

- Файл wp-config.php: это важно, потому что он содержит имя вашей базы данных WordPress, имя пользователя и пароль, которые мы будем использовать в процессе восстановления.

- Файл .htaccess: единственный способ определить, создали ли вы его резервную копию, — открыть папку резервной копии в программе FTP (например, FileZilla) или в приложении для редактирования кода. (например, скобки), который позволяет вам просматривать невидимые файлы (установите флажок «Показать скрытые файлы») в пользовательском интерфейсе приложения.

- Папка wp-content: в папке wp-content должно быть как минимум три каталога: темы, загрузки и плагины. Вы видите свою тему, плагины и изображения, которые вы загрузили? Если это так, это положительный признак того, что у вас есть надежная резервная копия сайта.

- База данных: ваша база данных должна быть экспортирована в файл SQL. Мы не будем удалять базу данных во время этой процедуры, но всегда полезно сохранить резервную копию.

Шаг 3. Удалите все файлы из подкаталога public_html.

Убедившись, что у вас есть полная резервная копия вашего сайта, удалите все файлы из папки public_html . Но не удаляйте папку CGI-bin, а также любые связанные с сервером каталоги, в которых нет скомпрометированных файлов.

Если вы размещаете разные веб-сайты под одной и той же учетной записью, вы можете предположить, что все они также были скомпрометированы. Перекрестная инфекция довольно распространена. Было бы лучше, если бы вы очистили ВСЕ сайты, поэтому создайте их резервные копии, загрузите резервные копии, а затем выполните описанные ниже процедуры для каждого из них.

Шаг 4: Теперь переустановите WordPress

Теперь вы можете легко переустановить WordPress в общедоступном HTML-каталоге, если он был исходным местом установки WordPress, или в подкаталоге, если WordPress был установлен в дополнительном домене, используя установщик в один клик в панели управления веб-хостингом.

Используя резервную копию вашего сайта, обновите файл wp-config.php в новой установке WordPress, чтобы использовать учетные данные базы данных с вашего предыдущего сайта. Это свяжет новую установку WordPress с существующей базой данных. Я не рекомендую повторно загружать ваш старый файл wp-config.php, потому что новый файл будет содержать свежие соли шифрования входа и почти наверняка будет лишен скомпрометированного кода.

Шаг 5: пришло время сбросить пароли и постоянные ссылки

Войдите на свой сайт и измените все имена пользователей и пароли. Если вы заметили каких-либо незнакомых вам пользователей, ваша база данных была скомпрометирована, и вам следует обратиться к специалисту, чтобы убедиться, что в вашей базе данных не осталось нежелательного кода.

Перейдите в « Настройки» >> «Постоянные ссылки» и сохраните изменения. Это восстановит ваш файл .htaccess , что позволит снова использовать URL-адреса вашего сайта. Убедитесь, что при удалении файлов на вашем сервере вы показывали невидимые файлы, чтобы не оставить взломанные файлы .htaccess .

Шаг 6. Переустановите все свои темы и плагины

Установите свою тему снова из новой загрузки. Если вы изменили файлы темы, перейдите к файлам резервной копии и продублируйте изменения в новой копии темы. Не загружайте свою предыдущую тему, так как вы можете не определить, какие файлы были украдены.

Переустановите все свои плагины из источника WordPress или платного разработчика плагинов. Установка устаревших плагинов не является хорошей идеей. Точно так же не рекомендуется устанавливать плагины, которые больше не поддерживаются.

Шаг 7: Загрузите изображения из резервной копии

Это сложная часть. Вы должны скопировать свои старые файлы изображений в новую папку сервера wp-content >> uploads . Однако вы не хотите передавать какие-либо скомпрометированные файлы в процессе. Вы должны внимательно просмотреть каждую папку года/месяца в своей резервной копии и заглянуть в каждую папку.

Шаг 8: Теперь просканируйте компьютер

Сканирование собственного компьютера на вирусы, трояны и шпионское ПО — хорошая идея.

Шаг 9: Наконец, установите все эти плагины безопасности

Сначала установите и активируйте плагин iControlWP Shield WordPress Security . Затем проверьте все его настройки. Наконец, мы предлагаем использовать функцию аудита в течение нескольких месяцев, чтобы отслеживать любые действия на сайте.

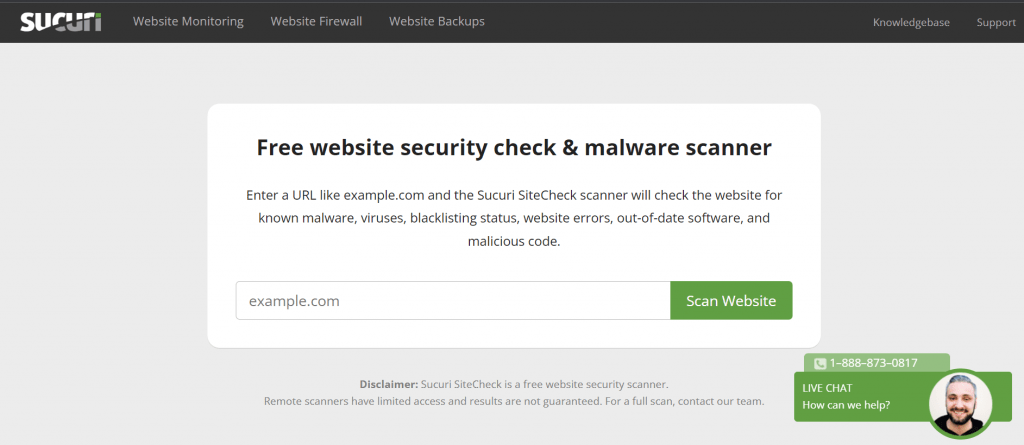

После этого запустите Anti-Malware Security и Brute-Force Firewall и тщательно просканируйте сайт. Просканируйте сайт с помощью проверки сайта Sucuri, чтобы убедиться, что вы ничего не пропустили.

Найти основную причину взлома WordPress может быть сложно, если вы не профессионал, но это возможно, если у вас острый глаз.

Подвести итог

Вот и все, мы надеемся, что вы узнали все о простых шагах по удалению вредоносных программ в WordPress . А для посетителя, который попросил нас написать статью о том, что такое виджет в WordPress , у нас есть специальная статья на эту тему.

Если вам понравился этот пост, подпишитесь на наши видеоуроки по WordPress на канале YouTube . Не забудьте подписаться на нас в Pinterest.

Мы принимаем всевозможные предложения посетителей, так как они постоянно мотивируют нас совершенствоваться. Не стесняйтесь комментировать ниже.