Как повысить безопасность вашего сайта WordPress с помощью заголовка политики безопасности контента

Опубликовано: 2022-09-11Добавление заголовка политики безопасности контента — отличный способ повысить безопасность вашего сайта WordPress. Добавляя этот заголовок, вы можете помочь предотвратить атаки с использованием межсайтовых сценариев (XSS) и другие вредоносные действия. Есть несколько различных способов, которыми вы можете добавить заголовок политики безопасности контента на свой сайт WordPress. Один из подходов заключается в использовании плагина, такого как Wordfence Security. Другой вариант — отредактировать файл .htaccess вашего сайта. Если вам неудобно редактировать код, то лучший вариант — использовать плагин. Wordfence Security — популярный плагин, который может помочь добавить заголовок политики безопасности контента на ваш сайт WordPress. После того, как вы установили и активировали плагин, вам нужно посетить страницу настроек Wordfence. На этой странице вы увидите возможность добавить заголовок политики безопасности контента. Просто установите флажок, а затем нажмите кнопку «Сохранить изменения». Если вам удобно редактировать код, вы можете добавить заголовок политики безопасности контента на свой сайт WordPress, отредактировав файл .htaccess вашего сайта. Для этого вам нужно будет подключиться к вашему сайту WordPress через FTP. После подключения вам необходимо отредактировать файл .htaccess. Вы можете сделать это с помощью текстового редактора, например Notepad++. После того, как вы открыли файл .htaccess, вам нужно добавить следующие строки кода: # BEGIN Content Security Policy Header always set Content-Security-Policy «default-src 'self';» # END Content Security Policy После того, как вы добавили эти строки кода, вам необходимо сохранить изменения, а затем загрузить файл .htaccess обратно на ваш сайт WordPress. Сделав этот шаг, вы поможете предотвратить атаки с использованием межсайтовых сценариев (XSS) и другие вредоносные действия.

Чтобы получить заголовок безопасности X-Content-Type-Options для вашего сайта WordPress, вы должны сначала загрузить следующий файл конфигурации. Файл htaccess загружается с помощью программного обеспечения Apache. Вы должны внести изменения в nginx, используя NGINX. Используя файл conf, скопируйте и вставьте любой текст или изображения, которые вы хотите. Несмотря на свое название, заголовок X-Content-Security-Policy больше не требуется. Вы можете добавить код внизу этого файла, чтобы включить сертификаты безопасности HTTPS для вашего веб-сайта. Заголовок безопасности может помочь предотвратить множество распространенных атак, таких как XSS и внедрение кода. Это, в дополнение к улучшению вашей оценки SEO, может повысить рейтинг вашего сайта.

В Windows нажмите Ctrl-F, а в Mac — Cmd-F. CSP будет кодом, который появится в результате нахождения «Content-Security-Policy».

Как добавить заголовок безопасности в WordPress?

1 кредит

1 кредитКогда вы вошли в свою учетную запись Cloudflare, перейдите на страницу SSL/TLS и выберите вкладку Edge Certificates в раскрывающемся меню. В разделе HTTP Strict Transport Security (HSTS) нажмите кнопку «Включить HSTS».

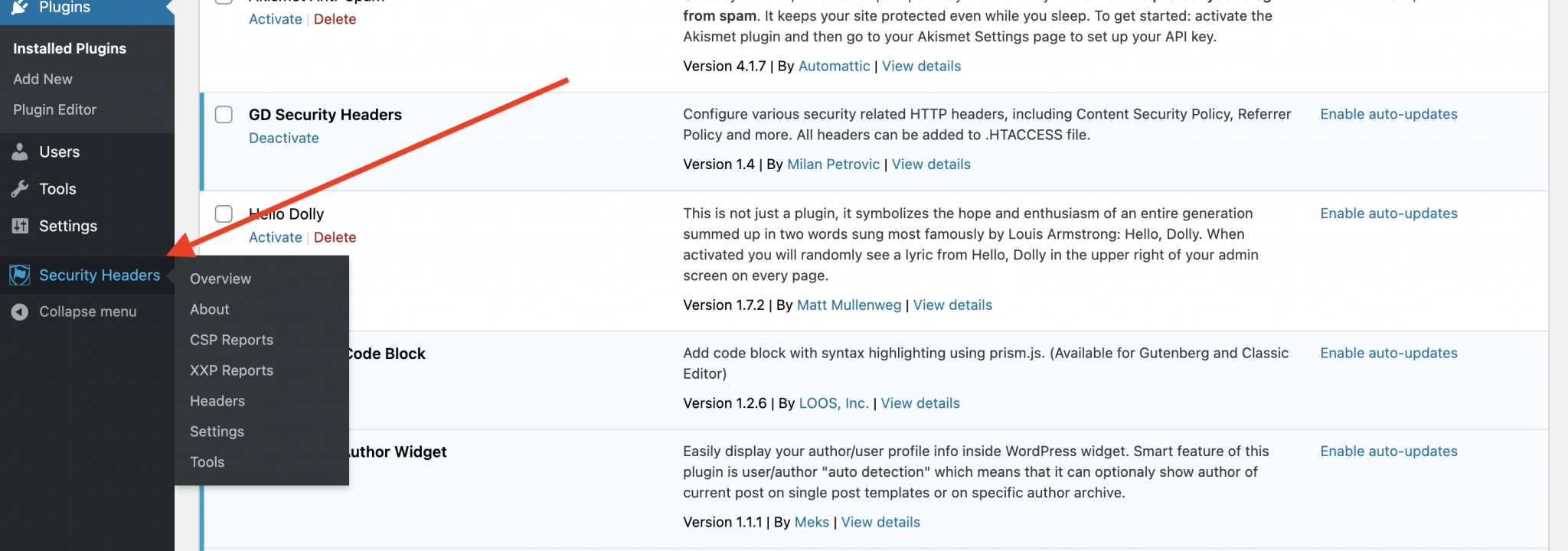

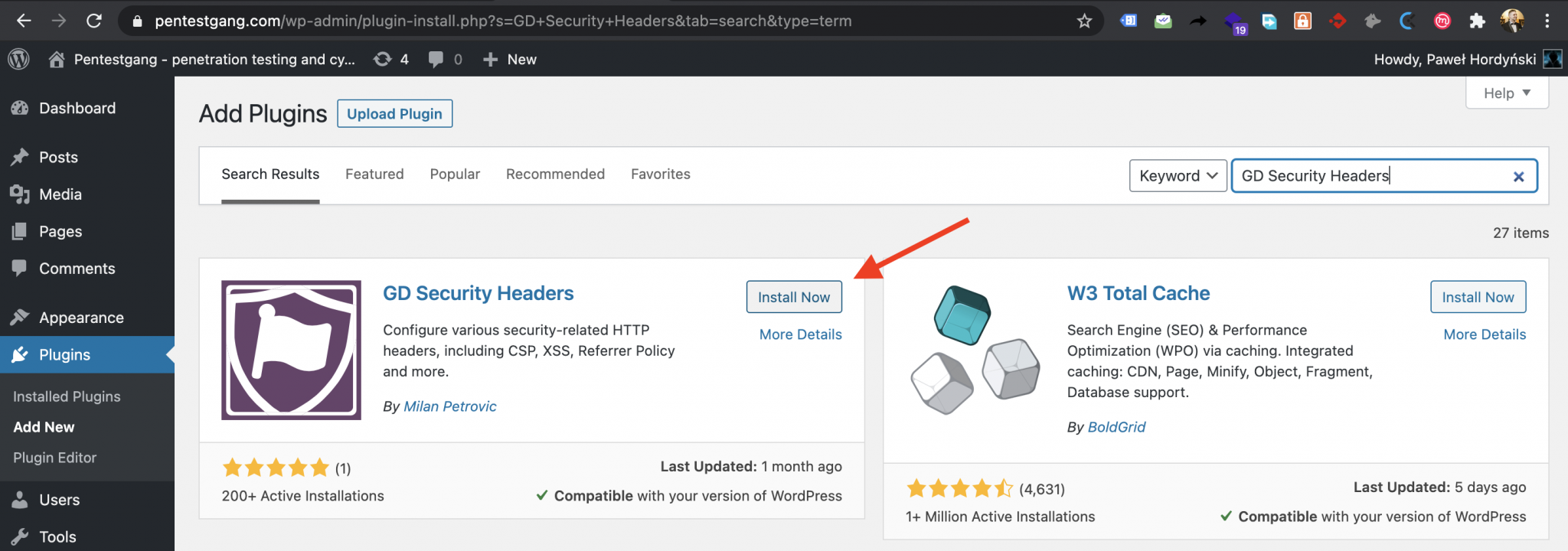

Веб-серверы используют заголовки безопасности HTTP для предотвращения распространенных угроз безопасности до того, как они смогут повлиять на ваш веб-сайт. Эти инструменты могут помочь вам предотвратить влияние обычных вредоносных действий на производительность вашего веб-сайта. В этой статье мы покажем вам, как добавить защиту заголовка на ваш сайт WordPress за считанные минуты. Sucuri — лучший плагин безопасности для WordPress. Если вы также используете службу брандмауэра веб-сайта компании, можно настроить заголовки безопасности HTTP. Мы покажем вам все варианты, и вы сможете выбрать метод, который подходит именно вам. Хакеры не могут получить доступ к вашему веб-сайту до того, как они доберутся до него, потому что это WAF уровня DNS.

С помощью этого метода заголовки безопасности HTTP можно настроить для WordPress на уровне сервера. Для этого вы должны внести изменения в файл .htaccess на своем веб-сайте. Программное обеспечение веб-сервера Apache включает этот файл в качестве конфигурации сервера. Не рекомендуется использовать сценарий заголовка безопасности HTTPS для начинающих, поскольку он вызывает неожиданные проблемы. Более подробную информацию можно найти в нашем пошаговом руководстве по установке плагинов WordPress. Нажмите кнопку «Добавить предустановку безопасности », чтобы начать настройку параметров безопасности. Затем вы должны щелкнуть по нему еще раз, чтобы добавить дополнительные параметры. Эти заголовки оптимизированы для обеспечения безопасности, поэтому их можно просмотреть и изменить в любое время. Инструмент Security Headers является бесплатным и может использоваться для проверки вашей конфигурации.

Где я могу разместить политику безопасности контента в WordPress?

1 кредит

1 кредитЧтобы перейти к политике безопасности контента, перейдите в «Производительность»> «Браузер»> «Заголовки безопасности» и включите «Политику безопасности контента». Вам нужно будет определить, куда вы хотите направить ресурсы. Заголовок CSP позволяет определить утвержденные источники веб-контента, которые может загружать браузер.

Чтобы включить политику безопасности содержимого, перейдите в раздел «Производительность» браузера и щелкните заголовки «Безопасность». Заголовок CSP позволяет вам указать контент, для которого ваш браузер может загружать, указав утвержденный источник. Вы можете защитить своих посетителей от множества проблем, указав только те источники, из которых браузер может загружать контент. Подстановочные знаки можно использовать только для схемы, порта и остальной части узла%27, самой левой. Любые активы в моем домене будут загружены из любого источника с использованием любой схемы или порта, если я захочу это сделать. Когда вы входите в thesrc. При указании типа ресурса определите его политику загрузки. Не всегда ясно, является ли конкретная директива запасной или специальной директивой.

Что такое политика безопасности контента в WordPress?

С помощью Content Security Policy (CSP) вы можете добавить уровень безопасности на свой веб-сайт для обнаружения и смягчения определенных типов атак, включая межсайтовые сценарии (XSS) и инъекции данных. В этих атаках используются самые разные методы распространения вредоносных программ, от кражи данных до порчи сайта.

Стоит ли применять Content-security-policy?

CSP используются по разным причинам, наиболее важной из которых является предотвращение уязвимостей межсайтового скриптинга. Злоумышленник, обнаруживший ошибку XSS в приложении, не сможет заставить браузер выполнять вредоносные скрипты на странице, если приложение следует строгой политике.

Как разместить Content-security-policy в заголовке?

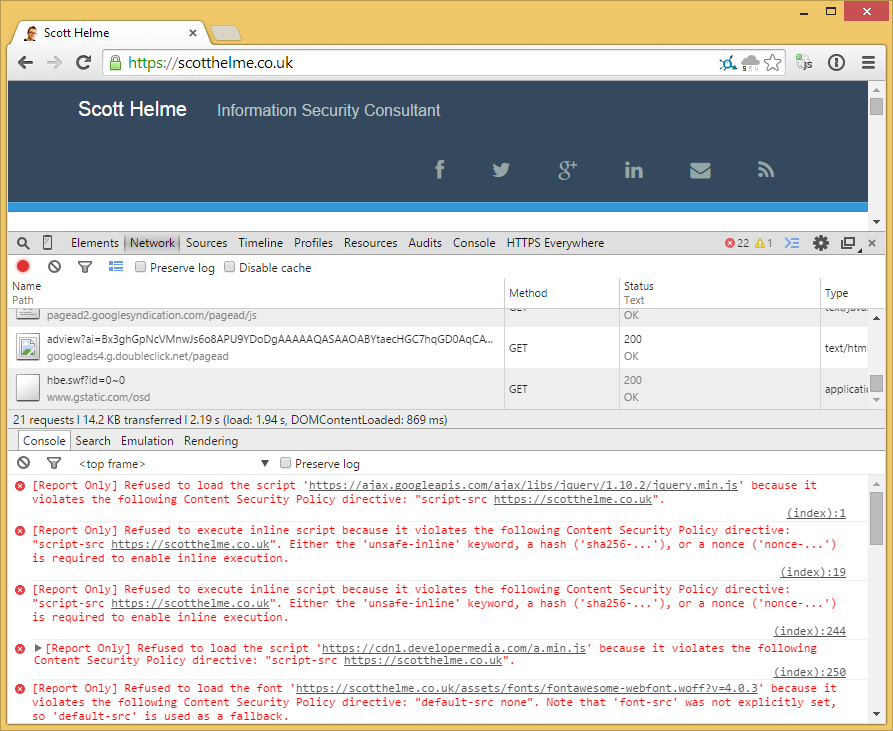

Кредит: Скотт Хелме

Кредит: Скотт ХелмеНа этот вопрос нет универсального ответа, так как лучший способ реализации политики безопасности контента зависит от конкретного веб-сайта и его потребностей. Тем не менее, некоторые советы о том, как разместить политику безопасности контента в заголовке, включают: обеспечение того, чтобы политика была четко определена и соответствовала потребностям веб-сайта, обеспечение того, чтобы все соответствующие заинтересованные стороны знали о политике и ее реализации, а также тестирование политики. тщательно перед запуском.

Политика безопасности контента (CSP) определяется в заголовке всех целевых страниц, приложений и доменов, связанных с Oracle Eloqua. Роль CSP заключается в защите от различных угроз, таких как межсайтовый скриптинг (XSS), внедрение данных и кликджекинг. Неправильно настроенная политика безопасности контента может привести к потере данных и нарушению функциональности. Конфигурация заголовка CSP может быть выполнена в четыре этапа. При использовании контента стороннего домена на ваших целевых страницах заголовок CSP должен включать его. Включены все домены CDN, такие как изображения, JavaScript, CSS и любой другой корпоративный домен. Если вы загружаете пользовательский CSS с общедоступного корпоративного веб-сайта, вы также должны указать свой корпоративный домен.

Если в вашей учетной записи Eloqua нет фирменного или пользовательского домена контента, вы можете использовать следующий заголовок CSP . Когда вы используете этот заголовок только при использовании пользовательского контента или фирменных доменов, вы рискуете сломать целевые страницы, приложения или домены отслеживания. Прежде чем использовать этот заголовок, убедитесь, что у вас нет фирменного домена. Чтобы добавить этот заголовок в свою учетную запись, используйте следующие методы: default-src'self' unsafe-eval' unswitched. eloqua.com и bluekai.com являются примерами веб-сайтов. En25.com; Oraclecloud.com; и client-logo-name 'eloqua' — это названия веб-сайтов.

Настройка заголовка Content-security-policy

Включите следующую директиву в конфигурацию вашего веб-сервера: *br> для настройки заголовка Content-Security-Policy. По умолчанию src self включен в Content-Security Policy. Он указывает веб-серверу использовать собственный источник документа в качестве единственного источника данных, который он может использовать для загрузки. В результате любые ресурсы, загруженные из других источников, не смогут работать в контексте документа. Если вы хотите, чтобы ресурсы из других источников запускались в контексте документа, вы должны включить более конкретную директиву в заголовок Content-Security-Policy.

Чтобы включить ресурсы из источника http://example.com в контексте документа, вам необходимо включить следующую директиву в заголовок Content-Security-Policy: *br Content-Security-Policy должен быть установлен to'src' для http://example.com.

Является ли Content-security-policy заголовком?

Content-security-policy — это заголовок, который можно использовать для повышения безопасности веб-сайта. Его можно использовать для предотвращения атак с использованием межсайтовых сценариев и других типов атак.

Политика безопасности содержимого также защищает от других типов атак, таких как ClickJacking и межсайтовые сценарии. Хотя он в основном используется для маршрутизации HTTP-запросов, вы также можете использовать его в качестве пользовательского метатега. CSP поддерживается большинством основных браузеров, но не Internet Explorer. Оставьте значение песочницы пустым, чтобы все ограничения оставались в силе, или добавьте в песочницу значение, такое как разрешающие формы и разрешающие всплывающие окна. Политика не разрешает загрузку каких-либо других ресурсов (таких как фреймы, объекты или CSS) из любого другого источника (например, изображений, скриптов, AJAX и CSS). Это отличное место для начала, если вы хотите создать веб-сайт.

Является ли Content-security-policy заголовком?

Название заголовка ответа HTTP, которое современные браузеры используют для защиты документов (или веб-страниц) от компрометации, называется Content-Security-Policy. Заголовок Content-Security-Policy позволяет вам контролировать, как ресурсы, такие как JavaScript, CSS и другой контент, загружаются в браузере.

Content-security-policy Заголовок WordPress Htaccess

Один из способов защитить ваш сайт WordPress — реализовать заголовок Content Security Policy (CSP). CSP — это мера безопасности, помогающая снизить риск межсайтового скриптинга (XSS) и других типов атак. Указав заголовок CSP в файле .htaccess вашего сайта, вы поможете защитить свой сайт и его посетителей. Чтобы добавить заголовок CSP на свой сайт WordPress, отредактируйте файл .htaccess и добавьте следующую строку: Заголовок set Content-Security-Policy «policy-directive» Замените «policy-directive» фактической политикой, которую вы хотите внедрить. Например, чтобы внести в белый список только определенные домены, вы должны использовать следующую директиву: Content-Security-Policy: script-src 'self' https://example.com; Существует ряд различных директив политики, которые можно использовать для настройки заголовка CSP. Дополнительные сведения см. в спецификации Content Security Policy .

Приведенные ниже шаги покажут вам, как реализовать политику безопасности контента с использованием локального файла Apache. Я всегда предполагал, что строки разрываются, поэтому я не уверен, как Apache будет обрабатывать заголовки, но я не уверен, как будет анализироваться. Кроме того, вы можете использовать PHP для установки заголовка Content-Security-Policy, чтобы убедиться, что он не зависит от сервера. Если в строке есть обратная косая черта *, это означает, что директива будет продолжена в следующей строке.