MongoDB: мощная, но небезопасная база данных NoSQL

Опубликовано: 2023-01-22MongoDB — это мощная система баз данных, ориентированная на документы, которая идеально подходит для современных веб-приложений. Он имеет отличную масштабируемость и очень прост в использовании. Однако одной потенциальной проблемой безопасности MongoDB является внедрение nosql. Внедрение Nosql — это тип атаки, при котором вредоносные данные передаются в базу данных nosql для выполнения непреднамеренных действий или доступа к конфиденциальным данным. Это может произойти, если пользовательский ввод не проверен или не очищен должным образом. К счастью, драйвер MongoDB имеет встроенные средства защиты от атак с внедрением nosql. Тем не менее, по-прежнему важно знать об этой проблеме безопасности и принимать меры для ее предотвращения.

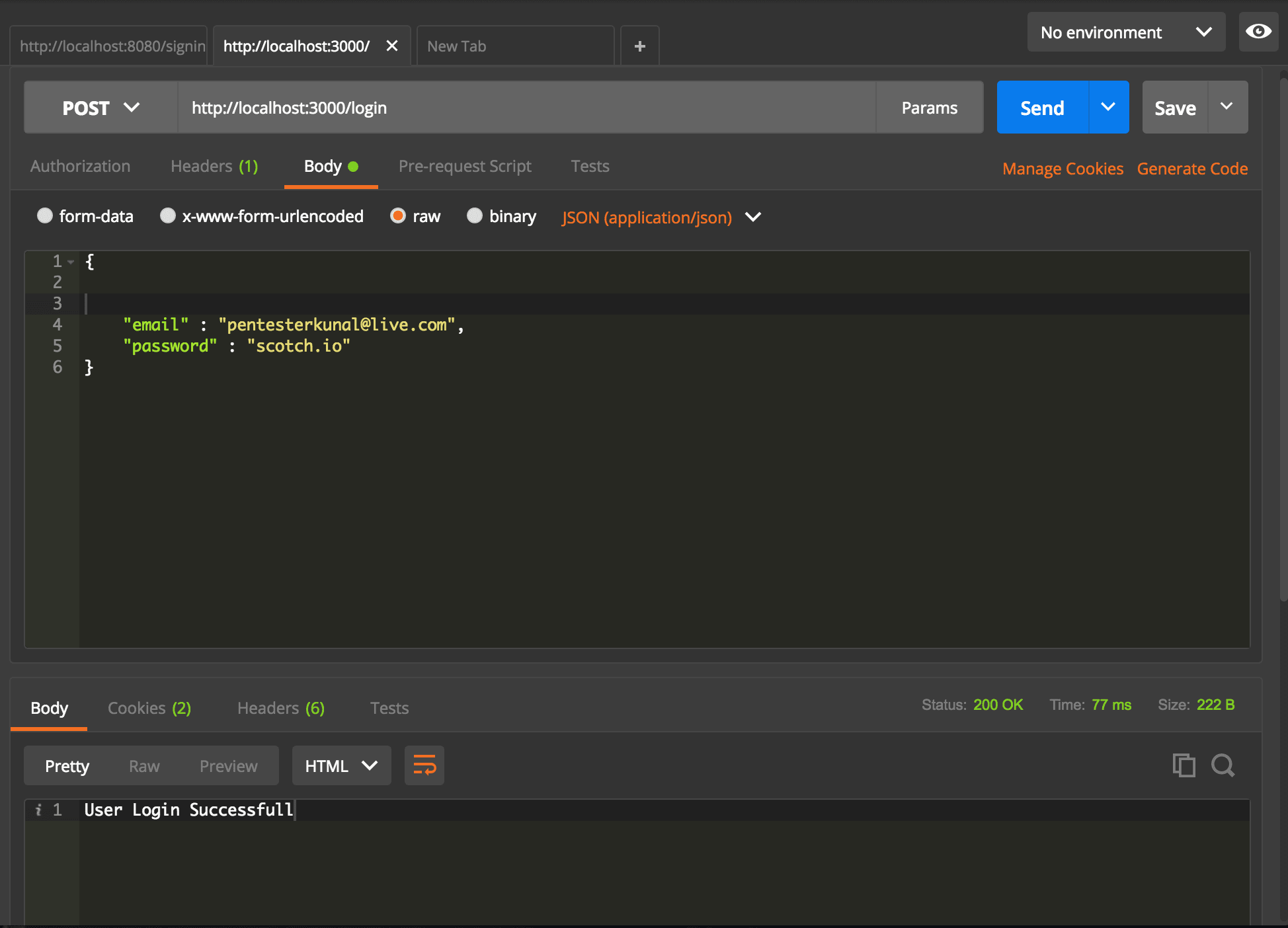

С точки зрения популярности MongoDB является пятым по популярности хранилищем данных, уступая только популярной базе данных Apache Cassandra и другим механизмам NoSQL. Поскольку стандарта языка NoSQL не существует, процесс внедрения каждого поставщика адаптирован к используемому ими языку запросов. PHP используется в большинстве случаев внедрения NoSQL в Интернете, и я рассмотрю некоторые из них позже. Когда выражение JS помещается в предложение $where или передается в функцию mapReduce или group, Mongo поддерживает вычисление. В результате, если мы введем допустимый JavaScript в строку запроса и правильно сопоставим кавычки, Mongo сможет запустить наш JavaScript. Чтобы выполнить нашу цель найти всех действительных пользователей, мы бы предпочли передать что-то, что всегда будет правдой. Это приложение стека MEAN состоит из трех частей: Express, Mongo и Node.

Ожидаемый объект выглядит следующим образом: Код получения для Express выглядит следующим образом: Вы можете ввести новое значение, заменив поле имени пользователя или пароля действительным запросом Mongo . Чтобы избежать NoSQL-инъекций, очень важно разработать надежную кодовую базу. Прежде чем вы укрепите свой экземпляр mongo и код приложения, вы должны сделать несколько вещей. Вы можете ограничить или предотвратить внедрение вашего кода, независимо от того, насколько старый или сложный ваш язык.

Внедрение NoSQL — это уязвимость защиты данных, которая позволяет злоумышленнику включить вредоносный ввод в запрос, отправленный конечным пользователем, и выполнить нежелательную команду в базе данных.

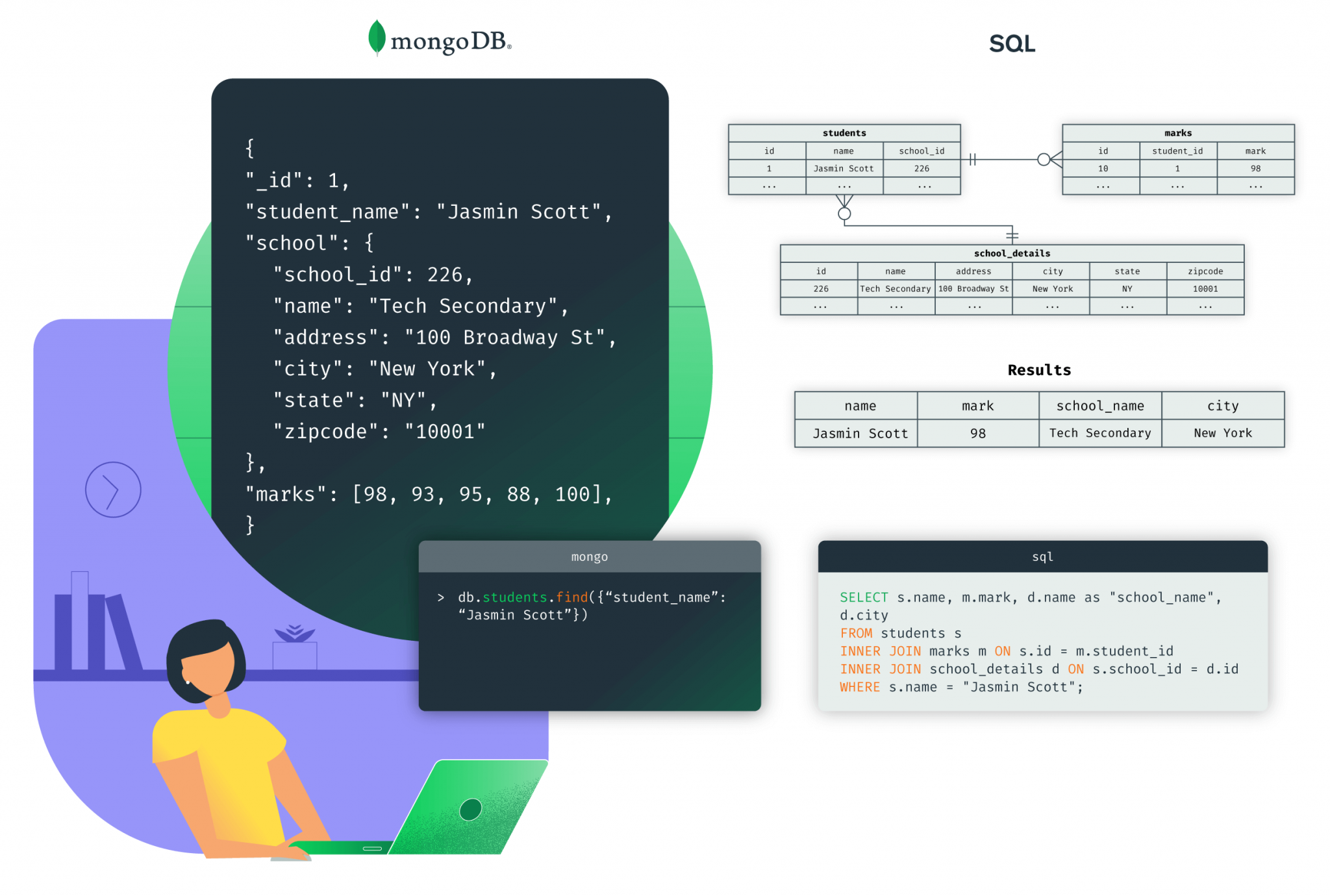

База данных MongoDB основана на нереляционной модели документов. В результате это база данных NoSQL (NoSQL = Not-only-SQL), которая существенно отличается от реляционных баз данных, таких как Oracle, MySQL или Microsoft SQL Server.

Базы данных документов, базы данных типа «ключ-значение», хранилища с широкими столбцами и базы данных графов — это лишь некоторые из доступных типов баз данных NoSQL . База данных MongoDB NoSQL является наиболее широко используемой в мире.

Объектное моделирование данных (ODM) — это новая библиотека, которая разрабатывается для MongoDB и Node. Отношения между данными управляются, выполняется проверка схемы, и код MongoDB транслируется в представление этих объектов с помощью this. MongoDB, база данных документов NoSQL , не требует схемы для работы.

Возможна ли инъекция в MongoDB?

На этот вопрос нет однозначного ответа, поскольку он зависит от конкретной реализации MongoDB. Однако обычно можно внедрить код в MongoDB с помощью пользовательских функций (UDF). Пользовательские функции позволяют разработчикам расширять функциональность MongoDB путем написания собственных пользовательских функций. Затем эти функции можно использовать в запросах и обновлениях, как и любую другую встроенную функцию. Кроме того, пользовательские функции можно использовать для доступа к данным из внешних источников, таких как другие базы данных или веб-службы. Это позволяет внедрить в MongoDB код, который в противном случае был бы невозможен.

Тот факт, что MongoDB является самой популярной базой данных из-за ее масштабируемости, является одной из причин ее популярности. Веб-приложение содержит команды MongoDB, которые служат для извлечения и отображения данных. Уязвимость MongoDB, как и любой другой базы данных, связана с атаками SQL-инъекций. Вредоносный запрос автоматически распознается базой данных, как если бы это был другой запрос, и возвращает злоумышленнику запрошенные данные. Злоумышленник может использовать это как способ получить контроль над вашим вводом. Злоумышленник может захватить сервер, если ввод недействителен. MongoDB включает несколько встроенных функций безопасности для создания безопасных запросов без JavaScript. Однако, если вы должны использовать JavaScript в своем запросе, вы должны следовать рекомендациям.

Mongodb и Dynamodb: базы данных Nosql по-прежнему уязвимы для Sql-инъекций

Несмотря на то, что MongoDB является базой данных NoSQL, атаки с использованием SQL-инъекций по-прежнему представляют собой проблему, поскольку разработчик по-прежнему подвергается риску, если ему не удается должным образом очистить ввод. MongoDB не использует SQL для запросов, а это означает, что если разработчик не продезинфицирует ввод должным образом, результатом все равно будет атака путем внедрения . Одним из наиболее распространенных методов веб-хакерства является SQL-инъекция, при которой вредоносный код внедряется в операторы SQL через входные данные веб-страницы. Атаки путем внедрения SQL-кода по-прежнему представляют собой проблему для DynamoDB, несмотря на ее статус NoSQL; однако, поскольку входные данные недостаточно очищены, разработчик по-прежнему уязвим.

Есть ли эквивалент Sql Injection для MongoDB?

На данный момент не существует известного эквивалента SQL Injection для MongoDB. Хотя MongoDB менее подвержена атакам путем внедрения, чем базы данных SQL, она не полностью защищена. Атаки с внедрением в MongoDB могут происходить, если ненадежный пользовательский ввод используется без надлежащей проверки или очистки. При неправильном обращении эти атаки могут позволить злоумышленнику изменить данные, выполнить непреднамеренные действия или получить доступ к конфиденциальной информации.

Большинство инъекционных атак происходит из-за недостаточной очистки ввода. Пара кавычек обычно используется для того, чтобы отличить код от данных в языке, но это не всегда так. Многим разработчикам не удается очистить пользовательский ввод, что делает их приложения уязвимыми для недостатков. Узнайте больше об атаках путем внедрения SQL-кода в MongoDB. Базы данных NoSQL со встроенным сегментированием имеют то преимущество, что могут расти горизонтально, а не вертикально. Разработчик, который не может должным образом очистить ввод, все равно будет подвергаться атакам путем внедрения. Атака с внедрением NoSQL похожа на уязвимость с внедрением SQL в том смысле, что она использует обработанный пользовательский ввод при разработке запросов к базе данных.

Всегда следует читать документацию и рекомендации по безопасности для базы данных NoSQL. Прежде чем использовать атаки SQL-инъекций для атаки на приложение, убедитесь, что ваши данные очищены, чтобы уменьшить их уязвимость. Zuar может помочь вам определить, какие улучшения вы можете внести в свою текущую систему, чтобы сделать ее более эффективной и автоматизировать ввод данных.

Атаки MongoDB Injection: как защитить ваши данные

MongoDB — популярная база данных NoSQL, позволяющая ускорить разработку приложений. Несмотря на то, что MongoDB является базой данных, ориентированной на документы, любая вредоносная полезная нагрузка, внедренная в нее, может иметь серьезные последствия. Используя инъекцию кода JSON , возможна инъекционная атака на MongoDB. Приложения MEAN в значительной степени зависят от MongoDB, поэтому злоумышленник может использовать код JSON для передачи данных через него. вредоносная полезная нагрузка внедряется в базы данных, отличные от SQL, такие как MongoDB, в соответствии с внедрением NoSQL. Когда вредоносная полезная нагрузка внедряется в MongoDB, это может иметь далеко идущие последствия, а инъекции NoSQL могут быть серьезными.

Поддерживает ли MongoDB Nosql?

Да. MongoDB — это база данных NoSQL, которая использует формат, подобный JSON, для хранения данных. Базы данных NoSQL часто используются для больших данных и веб-приложений реального времени.

MongoDB — это ориентированная на документы система управления базами данных с открытым исходным кодом, в которой используется система управления базами данных с открытым исходным кодом. База данных MongoDB хранит данные в плоских файлах в своих собственных двоичных объектах хранилища. Хранилище данных чрезвычайно компактно и эффективно, что делает его идеальным для больших объемов. Системы управления базами данных, использующие технологию NoSQL, принципиально отличаются от реляционных баз данных. MongoDB поддерживает пакетную обработку с помощью функции агрегирования. Архитектура MongoDB хранит документы в одной коллекции. Поскольку коллекция не содержит схемы, ее можно сравнить с другим документом в той же коллекции на основе другого содержимого, полей и размеров. В результате MongoDB нельзя рассматривать как альтернативу NoSQL.

Создание и использование схемы MongoDB — лишь одно из ее многочисленных преимуществ. Концепция схемы заключается в создании набора правил для классификации данных. Имя схемы может определять, как назначаются поля, какие типы данных разрешены и как осуществляется доступ к данным. Это позволяет вам структурировать ваши данные более управляемым и простым способом. Возможность масштабирования вашей базы данных также является функцией MongoDB. С MongoDB нет необходимости беспокоиться о больших объемах данных. Это связано с его быстрой и эффективной системой индексации B-tree. Кроме того, MongoDB включает в себя систему ведения журнала, которая гарантирует, что ваши данные всегда будут актуальными. MongoDB — отличная база данных документов, потому что она очень проста в использовании и может очень хорошо масштабироваться. MongoDB — отличная база данных NoSQL , потому что она проста в использовании и надежна.

Внедрение команды MongoDB

Внедрение команды MongoDB — это уязвимость системы безопасности, которая возникает, когда ненадежный пользовательский ввод передается в команду оболочки MongoDB. Это может позволить злоумышленнику выполнять произвольные команды на сервере, что может привести к потере данных или компрометации сервера.

Что такое командная инъекция?

Внедрение команд — это тип кибератаки, при которой операционная система хоста (ОС) подвергается атаке с помощью произвольных команд. Злоумышленник внедряет команды, используя уязвимость приложения, например отсутствие проверки ввода.

Предотвращает ли MongoDB внедрение Sql?

Несмотря на то, что базы данных NoSQL, такие как MongoDB, не основаны на SQL, они способны выполнять запросы на основе ввода пользователя. Другими словами, если разработчик не очищает ввод должным образом, он все равно подвергается риску инъекций.

Что такое внедрение Xquery?

Внедрение XQuery может перечислять переменные в среде жертвы, вводить команды на локальный хост или выполнять запросы к удаленным файлам и источникам данных. Атаки с внедрением SQL аналогичны атакам, осуществляемым путем туннелирования через точку входа приложения для доступа к уровню доступа к ресурсам.

Пример внедрения MongoDB Sql

Пример внедрения SQL в MongoDB — это когда злоумышленник пытается внедрить код SQL в базу данных MongoDB, чтобы получить доступ к конфиденциальным данным. Это можно сделать, используя уязвимости в приложении, которое используется для взаимодействия с базой данных, или путем прямого доступа к самому серверу базы данных. В любом случае злоумышленник может выполнить произвольные команды SQL, что может привести к раскрытию конфиденциальной информации, изменению или уничтожению данных.

Mongoose: предотвращение инъекций Mongodb

Злоумышленники внедряют пользовательские запросы в экземпляры MongoDB, чтобы использовать недостатки в базе данных MongoDB. Атаку с внедрением MongoDB можно предотвратить, фильтруя вводимые пользователем данные, не позволяя им создавать запросы к базе данных и предотвращая использование вводимых пользователем данных.

Предотвращение инъекций MongoDB

Внедрение MongoDB — это форма атаки, при которой вредоносный код вставляется в базу данных MongoDB. Это можно сделать с помощью ряда средств, таких как пользовательский ввод или использование уязвимости в программном обеспечении базы данных. После внедрения кода его можно использовать для изменения или удаления данных или для получения доступа к конфиденциальной информации. Чтобы предотвратить внедрение MongoDB, важно убедиться, что все вводимые пользователем данные проверены и очищены перед сохранением в базе данных. Кроме того, рекомендуется поддерживать программное обеспечение базы данных в актуальном состоянии, так как часто обнаруживаются и эксплуатируются новые уязвимости.

Безопасность в MongoDB может быть серьезно подорвана простой настройкой сертификатов аутентификации и шифрованием данных. HTTP-запросы содержат параметры, полученные злоумышленниками, поэтому они могут отправиться на край света, чтобы получить их. В этом случае недезинфицированные переменные передаются в запрос MongoDB, нарушая структуру ориентации запроса документа и иногда приводя к запуску самого кода базы данных. Отсутствие сериализованных данных в MongoDB исключает возможность интеграции прямых параметров, что создает потенциальный риск. Использование данных API в форматированном тексте и, следовательно, потребность в проанализированных данных может вызвать конфликт между вызываемым пользователем сервера и вызываемым пользователем базы данных. Если ваши данные будут скомпрометированы, это может представлять серьезную угрозу безопасности. Используя оператор $where, строка может быть оценена внутри самого сервера. При поиске учащихся, возраст которых больше Y, запрос будет выше Y. В этом случае модуль очистки не сможет решить проблему. Он также работает плохо, потому что не оптимизирован для индексов, что указано в неудаче.

Как можно предотвратить внедрение Sql?

Атаки SQL Injection никогда не будут остановлены, если не будут выполнены проверка ввода и паралич подготовленных операторов. Никогда не рекомендуется коду приложения использовать входные данные в своем приложении. Чтобы дезинфицировать все входные данные, например веб-формы, разработчик также должен дезинфицировать все входные данные, включая формы для веб-браузеров.

Предотвращение атак Sql Injection с экранированием символов

Внедрение SQL — это метод, с помощью которого злоумышленники внедряют вредоносный код SQL в веб-приложение, чтобы получить доступ к базе данных или манипулировать данными. Можно избежать SQL-инъекций, экранируя символы. Когда SQL-сервер принимает входные символы, такие как «/ — ;», он может интерпретировать их как атаки путем внедрения SQL-кода.

В отличие от стандартных баз данных SQL, базы данных NoSQL допускают более мягкие требования к согласованности. В этой системе меньше проверок согласованности и реляционных ограничений, что имеет преимущества с точки зрения масштабирования и производительности. Хотя базы данных NoSQL не управляются SQL, они остаются уязвимыми для внедрения. Базы данных NoSQL менее уязвимы для внедрения, потому что они не используют ту же схему базы данных, что и традиционная база данных. В результате уязвимость сложнее использовать злоумышленникам.

Можете ли вы защитить базу данных от внедрения кода?

В рамках решения можно избежать уязвимостей SQL Injection в веб-приложениях, применяя параметризованные запросы к базе данных со связанными типизированными параметрами и осторожно используя параметризованные хранимые процедуры в базе данных. Это достигается с помощью Java, языка программирования. В этом разделе рассматриваются такие языки программирования, как PHP, NET и другие.

Опасности внедрения кода

Злоумышленники могут внедрить вредоносный код в веб-приложения для выполнения вредоносных действий от имени пользователя, используя внедрение кода уязвимости. При управлении действиями можно проверять вводимые пользователем данные и использовать подготовленные операторы с параметризованными запросами, чтобы избежать атак путем внедрения кода. Кроме того, очень важно избегать включения пользовательского ввода в запрос до того, как он будет помещен в запрос.

Пример внедрения Nosql

Атака с внедрением NoSQL — это тип атаки с внедрением, нацеленной на базы данных NoSQL. Базы данных NoSQL все чаще используются веб-приложениями для хранения данных. Однако эти базы данных часто не так безопасны, как традиционные реляционные базы данных. Это делает их уязвимыми для инъекционных атак.

При атаке с внедрением NoSQL злоумышленник вставляет вредоносный код в базу данных NoSQL. Затем этот код выполняется базой данных. Это может позволить злоумышленнику получить доступ к конфиденциальным данным, изменить данные или удалить данные. Атаки с внедрением NoSQL могут нанести серьезный ущерб организации.

Есть несколько способов предотвратить атаки NoSQL-инъекций. Во-первых, вы должны использовать параметризованные запросы при доступе к базе данных NoSQL. Это поможет гарантировать, что в базу данных будут вставлены только действительные данные. Во-вторых, вы должны использовать белый список разрешенных символов при приеме ввода от пользователей. Это поможет предотвратить вставку вредоносного кода в базу данных. Наконец, вы должны поддерживать свою базу данных NoSQL в актуальном состоянии с помощью последних исправлений безопасности.

Разные и опасные базы данных nosql

Популярность баз данных NoSQL связана, прежде всего, с их способностью более эффективно хранить данные. Они остаются уязвимыми для инъекций, если разработчик не может должным образом очистить ввод.

Шпаргалка по инъекциям MongoDB

Внедрение MongoDB — это метод, используемый для эксплуатации уязвимостей в веб-приложениях, использующих базы данных MongoDB. Внедряя вредоносный код в запросы MongoDB, злоумышленник может получить доступ к конфиденциальным данным или даже выполнить произвольный код на сервере. Шпаргалка по инъекциям MongoDB — это краткое справочное руководство для разработчиков и специалистов по безопасности, которым необходимо защитить свои веб-приложения от атак этого типа. Он включает в себя советы о том, как правильно проверять вводимые пользователем данные, очищать запросы к базе данных и настраивать разрешения MongoDB .

Недавно я объяснил, как взломать уязвимость NoSQL , чтобы принять участие в программе вознаграждения за обнаружение ошибок. В этом посте я рассмотрю несколько методов, чтобы определить, возможны ли инъекции. Базы данных NoSQL, такие как Mongo, используют JavaScript, а также внедрение BSON. Если вы хотите ввести что-то всегда ложное, вы должны иметь возможность контролировать все содержимое запроса. Например, страница продукта с параметром идентификатора продукта для инъекций может возвращать сведения о продукте для одного запроса, но пустой продукт не отображается. Если мы попытаемся сопоставить все, кроме идентификатора 5: db.product.find(*id: 5*: 5*), или если мы будем использовать операторы $in или $nin, такие как dblink.dblink(), мы не будем иметь возможность получить любые данные. «Истинная» и «ложная» версии будут различаться, если инъекция прошла успешно.

Внедрение времени идентично слепому логическому внедрению, за исключением того, что оно не пытается загружать страницу медленнее (для true) или быстрее (для false). JS может выполняться в базе данных только во время инъекций времени. Если сайт инъекции является инъекционным, данные не могут быть доступны без вмешательства сценария SQL-инъекции.

Что такое слепая Nosql-инъекция?

Когда вызов NoSQL использует значение, полученное из запроса клиента без предварительной очистки, это значение вводится. Киберпреступники могут использовать эту уязвимость для выполнения произвольного кода NoSQL, что может привести к краже данных или контролю над дополнительными компонентами сервера.

Cockroachdb против Mongodb: что подходит именно вам?

Mongo — это база данных, являющаяся подмножеством MongoDB, тогда как CockroachDB — это RDBMS. CockroachDB поддерживает широкий спектр баз данных, включая таблицы, строки, столбцы и индексы. Это отличный выбор для баз данных, которым требуется мощная поддержка структуры данных, индексов и масштабирования. SQL-инъекции — это тип компьютерной атаки, при которой вредоносный код внедряется в базу данных для получения доступа к информации. SQL-инъекции являются незаконными при использовании в сочетании с веб-сайтом конкурента. SQL-инъекции — это тип атаки, который может привести к краже данных, взлому учетных записей и даже захвату веб-сайтов.