Mongoose — библиотека моделирования объектных данных для MongoDB и Node Js

Опубликовано: 2023-01-22Mongoose — это библиотека моделирования объектных данных (ODM) для MongoDB и Node.js. Это специфичное для MongoDB расширение концепции Object Document Mapper (ODM).

Mongoose предоставляет простое решение на основе схемы для моделирования данных вашего приложения. Он включает в себя встроенное приведение типов, проверку, построение запросов, перехватчики бизнес-логики и многое другое.

Атака с внедрением NoSQL аналогична атаке с внедрением SQL, поскольку злоумышленник использует входные данные, очищенные пользователем при построении запроса. Используя библиотеку очистки, такую как MongoDB, вы можете предотвратить атаки с использованием SQL-инъекций.

Это библиотека моделирования объектных данных (ODM), которую можно использовать с MongoDB и Node. Отношения между данными, проверкой схемы и переводом обрабатываются этой системой. MongoDB — это неструктурированная база данных NoSQL, в которой не используются строки схемы.

, асинхронная операция, встроенная в Promises Mongoose. Сохраняя их, а затем возвращая в thenables, вы можете выполнять запросы. В результате вы можете создавать MyModel и другие подобные приложения.

Уязвим ли Nosql к инъекционным атакам?

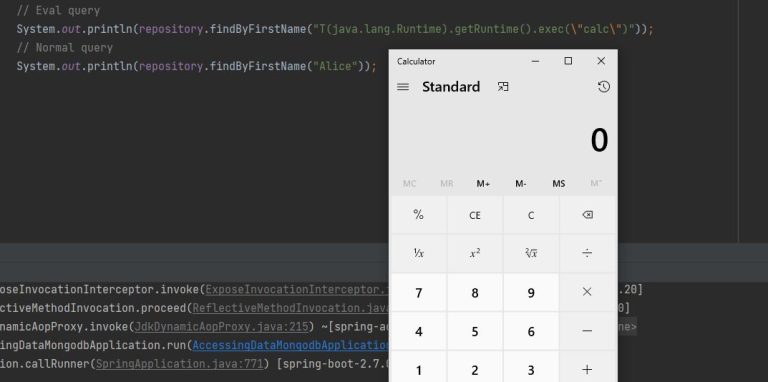

Внедрение NoSQL происходит, когда конечный пользователь не может дезинфицировать запрос, который он доставляет, что позволяет злоумышленнику выполнить вредоносный ввод.

Уязвимость NoSQL Injection, как и уязвимость SQL Injection, основана на слабостях, которые плохо понимаются и используются. Злоумышленник, у которого нет прав на чтение или изменение внутренних данных , может просмотреть или изменить их. Атака со сценариями на стороне сервера на базу данных NoSQL для улучшения базы данных является одним из наиболее распространенных типов. При внедрении запросов NoSQL разработчики должны проверять пользовательские данные, выявляя непреднамеренные структуры данных, такие как объекты и массивы, которые можно использовать для запросов NoSQL. В некоторых случаях данные инъекции можно преобразовать в ожидаемый тип с помощью типизированных моделей. Чтобы быть успешным, приложение должно также иметь права доступа в дополнение к правам доступа.

Уязвимости Mongodb делают его главной целью для хакеров

Поскольку MongoDB уязвима для атак путем внедрения SQL -кода, хакеры с большей вероятностью нацелятся на нее. Атаки с внедрением SQL, также известные как атаки на основе SQL, являются одним из наиболее распространенных методов, используемых для получения доступа к базам данных и веб-сайтам. Хранилище паролей MongoDB особенно уязвимо для этого типа атак, поскольку в нем отсутствует возможность хранить конфиденциальные данные. Кроме того, MongoDB не поддерживает внешние инструменты шифрования, что затрудняет кражу данных злоумышленниками.

Уязвим ли Mongodb для инъекций?

MongoDB не уязвим для инъекций.

Безопасность в MongoDB может быть значительно скомпрометирована, если настроены только сертификаты аутентификации или выполняется шифрование данных. Злоумышленник может использовать вариант полученных параметров HTTP для достижения более высокого уровня безопасности. Несанитизированные переменные передаются запросам MongoDB в структуре ориентации запроса документа и иногда выполняются как код самой базы данных. Вместо включения прямых параметров, которые могут представлять опасность, MongoDB не сериализует свои данные. Когда API кодирует данные в форматированный текст, а затем анализирует их, вызывающая сторона сервера и вызываемая база данных могут не согласиться. Если это произойдет, возможно, что конфиденциальная информация будет скомпрометирована. Когда используется оператор $where, строка может быть оценена на самом сервере. Если Y больше, чем возраст учащихся за столом, запрос будет больше, чем Y. Модуль очистки не сможет решить эту проблему. Помимо описанных недостатков, производительность сервера страдает из-за того, что индексы не оптимизированы для использования.

Платформа Node.js — это платформа на основе Chrome, построенная на JavaScript. В результате он находится в той же лиге, что и остальная сеть. В результате Node.js — отличный инструмент для создания веб-приложений. Атаки с помощью SQL-инъекций также представляют угрозу для MongoDB, поскольку это мощный инструмент. MongoDB — отличный инструмент в сочетании с Node.js. Базы данных SQL имеют более строгие требования к согласованности, тогда как базы данных NoSQL допускают более мягкие требования. Поскольку проверок согласованности и ограничений меньше, производительность и масштабирование проще. Даже если базы данных NoSQL не используют синтаксис SQL, они уязвимы для внедрения.

Атаки с помощью SQL-инъекций: угроза для MongoDB

Уязвимость SQL-инъекции может быть использована для вставки вредоносного кода в инструкцию SQL. Затем этот код можно использовать для переопределения или изменения данных базы данных. Пользователи могут напрямую вводить данные в базу данных MongoDB, не используя для этого язык сценариев, что делает ее уязвимой для атак путем внедрения SQL. Поскольку MongoDB не использует SQL для извлечения данных, она менее подвержена атакам с внедрением SQL.

Какие из следующих реализаций могут быть выполнены для предотвращения эксплойтов Nosql Injection?

Существует несколько различных способов предотвращения эксплойтов NoSQL-инъекций: 1. Используйте параметризованные запросы. 2. Используйте хранимые процедуры. 3. Используйте инструмент объектно-реляционного сопоставления. 4. Используйте брандмауэр веб-приложений. , поскольку они не позволяют злоумышленнику вставить вредоносный код в запрос. Хранимые процедуры также помогают защититься от атак с внедрением NoSQL, поскольку они позволяют базе данных предварительно скомпилировать код SQL и не позволяют злоумышленнику вставить вредоносный код. Инструменты объектно-реляционного сопоставления и брандмауэры веб-приложений также могут помочь предотвратить атаки с внедрением NoSQL, обеспечивая уровень безопасности между базой данных и веб-приложением.

Уязвимость внедрения в базу данных NoSQL — это ошибка, возникающая в веб-приложении, использующем этот тип базы данных. Уязвимость безопасности веб-приложения позволяет злоумышленнику обойти аутентификацию, извлечь данные, изменить данные или даже получить полный контроль над приложением. Пользователи также могут вводить данные в запросы NoSQL, которые обычно основаны на JSON. Вход должен быть продезинфицирован, чтобы они были в безопасности от инъекций. Оператор $where, используемый запросами MongoDB, часто используется в сочетании с атакой на объекты JavaScript, что создает серьезные проблемы для NoSQL. Злоумышленник также может передать вредоносную строку, содержащую произвольный код JavaScript, например, если оператор $where правильно оценивается как код JavaScript. Пользовательский ввод всегда должен быть ненадежным, если вы хотите избежать инъекций NoSQL.

Предотвращение уязвимостей Sql Injection в веб-приложениях

Уязвимости SQL-инъекций можно избежать в веб-приложениях, используя привязку, типизированные параметры, а также параметризованные запросы к базе данных с хранимыми процедурами, которые используют соответствующее количество параметров. Для этого можно использовать такие языки программирования, как Java, .NET, PHP и другие.