Мой сайт взломали! Что мне теперь делать?

Опубликовано: 2022-07-19Привет друзья!

В этом блоге мы подробно расскажем обо всем, что связано со взломом любого веб-сайта, созданного на WordPress, WHMCS или PHP. Мы также объясним вам шаги по восстановлению взломанного веб-сайта.

Вы когда-нибудь проходили через такую ситуацию в своей жизни?

Мой сайт взломали! Что мне теперь делать?

Позвольте мне сказать вам, что существуют различные факторы, которые приводят к взлому веб-сайта. Одного бэкдора/лазейки достаточно, чтобы заразить любой веб-сайт, будь то веб-сайт WordPress, веб-сайт WHMCS, созданный на php или любой другой веб-сайт, созданный на CMS.

Как узнать, действительно ли ваш сайт взломан?

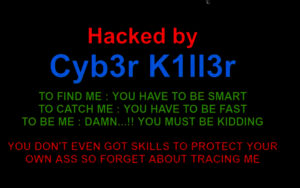

Есть много способов, с помощью которых вы можете узнать, действительно ли ваш сайт взломан. Иногда хакеры просто испортили ваш веб-сайт некоторыми из своих собственных пользовательских страниц с надписями « Взломано кем ……… В этих случаях очень легко понять, что ваш веб-сайт был взломан и теперь находится под контролем хакера.

Но иногда хакеры не показывают и не раскрывают, что ваш сайт взломан ими, потому что они хотят использовать ваш сайт для какой-то незаконной работы так долго, как только могут.

Как ваш сайт взломали?

Как только вы узнаете, что ваш веб-сайт был взломан, в вашей голове продолжает возникать множество вопросов, таких как «Как это произошло?» . Почему его взломали? Когда его взломают?

Итак, друзья, продолжайте читать этот блог, чтобы найти все ответы…

Читайте также: Включите серый список для защиты электронной почты от спама

Вот некоторые из распространенных способов, с помощью которых хакеры получают контроль над вашим сайтом:

1. Угадывание пароля (грубая сила): простой пароль — это наиболее распространенный способ, с помощью которого хакеры получают контроль над любым веб-сайтом. Хакеры предпринимают несколько случайных попыток, угадывая пароли, которые очень просто угадать. Убедитесь, что вашего пароля нет в этом списке

Вот почему настоятельно рекомендуется сгенерировать надежный и трудно угадываемый пароль, чтобы предотвратить подобные атаки в будущем.

2. Уязвимость/бэкдор

Что такое уязвимость?

Очень важно понимать, что такое уязвимость, поэтому давайте возьмем пример вашего собственного дома. Предположим, что в вашем доме есть много окон и дверей, которые вы держите запертыми, но это единственное окно, которое выглядит закрытым снаружи, но на самом деле не закрыто, и если кто-то это понимает, он может просто войти через него и получить доступ к двери. весь дом. Это называется уязвимость.

Уязвимость также известна как слабость, и эта слабость может быть преимуществом злоумышленника.

Злоумышленники используют это преимущество и пытаются получить конфиденциальную информацию, которой они не должны обладать, или даже могут проникнуть в систему.

Что делать, если ваш сайт взломан?

Есть несколько шагов, которые вы должны сделать сразу же, как только обнаружите, что ваш сайт взломан:

1. Отключите свой сайт до тех пор, пока проблема не будет решена. Вы можете просто отключить свой сайт с помощью правила .htaccess, чтобы никто, кроме вас, не заходил на ваш сайт. Вы можете сделать это, чтобы никто не мог видеть ваш зараженный веб-сайт извне, чтобы вы могли очистить свой сайт без каких-либо помех. Кроме того, люди, пытающиеся получить доступ к вашему сайту, не столкнутся с вредоносным кодом или спам-файлами. Читать этот блог

>> Заблокируйте доступ к вашему сайту всем, кроме себя - htaccess >> Защитите сервер от спама с помощью серых списков

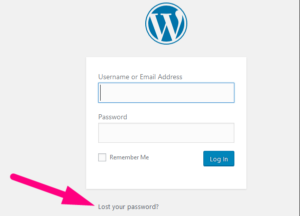

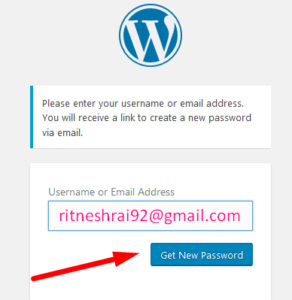

2. Измените пароль своей учетной записи . Как только вы обнаружите, что ваш веб-сайт взломан, немедленно измените пароль своей учетной записи. Иногда смена пароля позволяет восстановить контроль. Никогда не устанавливайте простые пароли. Если у вас есть веб-сайт WordPress, просто перейдите на страницу входа на свой веб-сайт и нажмите «Забыли пароль» .

Введите здесь свое имя пользователя или адрес электронной почты, чтобы получить ссылку для получения нового пароля.

Но если хакер уже изменил имя пользователя или адрес электронной почты, то в этом случае вам нужно приложить больше усилий со стороны бэкэнда. Чтобы изменить имя пользователя или адрес электронной почты вашего WordPress, прочитайте этот блог

3. Проверьте наличие всех последних измененных файлов . Совершенно очевидно, что злоумышленник мог изменить файлы со своими собственными кодами в любой из ваших файлов или более. Поэтому проверка последних измененных файлов будет очень полезной. Читать этот блог >> Как проверить последние измененные файлы в cPanel?

4. Проверьте наличие вредоносных программ. Если вы размещены на Redserverhost, то в целях безопасности Redserverhost установил Imunify360 для борьбы с такими зараженными веб-сайтами. Imunify360 обнаруживает вредоносное ПО на веб-сайте и автоматически переименовывает его в public_html , чтобы никто не мог получить к нему доступ. И как только public_html переименовывается, сайт начинает выдавать ошибку 404. Читать этот блог

4. Сделайте полную резервную копию текущего состояния учетной записи . Если вы обнаружите, что ваш веб-сайт взломан, настоятельно рекомендуется сделать резервную копию всей учетной записи в текущем состоянии. Я говорю это только потому, что, по крайней мере, после создания резервной копии у вас будут все файлы и папки, базы данных, однако они заражены, это не проблема, вы можете исследовать и исправить это позже. Но предположим, что если у вас нет резервной копии, и вы вдруг обнаружили, что хакер удалил все файлы/папки вместе с базой данных, то какой вариант остается для вас?

Иметь что-то намного лучше, чем не иметь ничего.

Как очистить зараженный сайт?

1. Сравните текущее состояние файла резервной копии со старой чистой резервной копией . Если у вас есть старая резервная копия, вы можете сравнить ее с текущей резервной копией и определить, что было изменено. Попробуйте Дифчекер . После того, как вы закончите сравнение файлов, просто замените файлы незараженными файлами. Если у вас нет старой резервной копии, не волнуйтесь, просто продолжайте читать дальше.

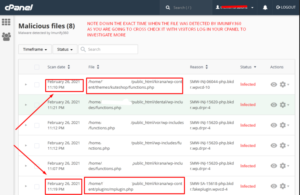

2. Проверьте наличие зараженных файлов, обнаруженных Imunify360 (в Redserverhost): если вы используете услуги хостинга от Redserverhost, вы можете легко найти зараженные файлы, потому что Redserverhost установил Imunify360 в каждую учетную запись cPanel для особых целей безопасности. Этот Imunify360 не только обнаруживает зараженный файл, но также изолирует его и переименовывает public_html в другое имя.

Теперь пришло время для более глубокого расследования. Как только вы окажетесь внутри своей cPanel, просто перейдите в Imunify360 и определите недавно загруженные и измененные файлы и подтвердите дату и время изменений у пользователя, который их изменил, отслеживая IP-адрес из журнала посетителей.

Внутри Imunify360 вы можете получить точное время, когда файл был обнаружен Imunify360, и как только вы получите точное время загрузки файла, вы можете отследить IP-адрес посетителя, который фактически пытался получить доступ к вашей cPanel. в это конкретное время из метрического раздела.

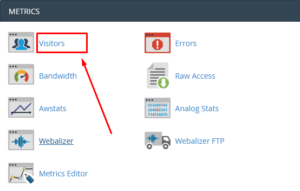

В разделе «Метрики» есть несколько инструментов, таких как «Посетители», «Webalizer», «Необработанный доступ» и т. д., которые могут помочь вам отслеживать подробную сводку о посетителях вместе с их IP-адресами и в какое именно время они посетили ваш сайт.

Наиболее полезным среди этих инструментов является инструмент « Посетители », который дает вам подробную сводку о посетителях. Просто перейдите в раздел « Метрика » в cPanel и нажмите на инструмент «Посетители».

Просто убедитесь, что вы держите раздел « Посетители » открытым на одной вкладке и страницу Imunify360 на другой вкладке, чтобы вы могли без проблем исследовать.

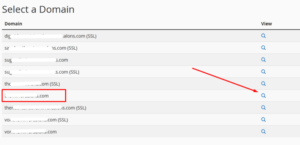

Здесь вам нужно нажать на значок увеличительного стекла напротив вашего доменного имени.

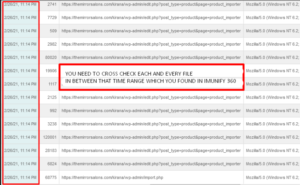

Теперь здесь вы увидите разные IP-адреса вместе с URL-адресами, временем и URL-адресами перехода, как показано на рисунке ниже.

Здесь вам нужно перепроверить все файлы, к которым обращались в течение этого периода времени (полчаса до и после обнаружения зараженного файла), которые вы видели в Imunify360.

Таким образом, вы получите представление о том, какие посетители пытались получить доступ к вашему сайту и в какой файл они внедрили вредоносный код.

Как только вы найдете подозрительные файлы, откроете их и попробуете прочитать коды, вы обязательно найдете внутри них какой-то подозрительный контент, удалите его полностью.

3. Ищите наиболее распространенную вредоносную функцию PHP, такую как base64: чтобы найти base64 во всей cPanel, прочитайте этот блог >> https://blog.redserverhost.com/how-to-find-base-64-code- в вашей целой cpanel/. Как только вы найдете файлы, в которых присутствует функция base64 PHP, эти файлы могут быть подозрительными, потому что большинство хакеров используют функцию base64 php, поэтому никто не может узнать их коды, запустив какие-либо коды php.

4. Удалите все ненужные и используемые приложения или плагины: вы никогда не должны устанавливать плагины с нулевым значением, которые предлагаются бесплатно и предназначены для причинения вреда и сбора информации. Поэтому, если вы когда-либо устанавливали такие плагины, немедленно удалите их.

5. Защитите свой public_html: разрешения могут быть очень важными, когда дело доходит до хостинга вашего веб-сайта. Разрешения могут позволить нашему серверному компьютеру записывать и редактировать ваши файлы. Наряду с этим некоторые файлы необходимо защищать от записи и редактирования в качестве меры безопасности. Читать этот блог

Если вы хотите защитить и укрепить свой сайт WordPress, перейдите по ссылкам, приведенным ниже:

Как сделать ваш сайт WordPress более безопасным

Как защитить папку wp-content вашего сайта WordPress?

Как защитить файл wp-config.php на вашем сайте WordPress?

Как закрыть доступ к конфиденциальным файлам вашего сайта WordPress?

Какие шаги необходимо предпринять, если вы обнаружите, что ваш сайт WHMCS взломан?

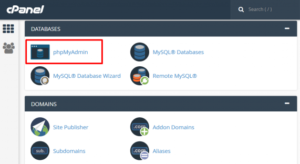

Одной из наиболее распространенных причин взлома является ненадежный пароль. Поэтому, как только вы обнаружите, что ваш сайт WHMCS взломан, попробуйте немедленно изменить пароль администратора. И совершенно очевидно, что хакер мог также изменить адрес электронной почты, используемый в WHMCS. Поэтому, если вы не можете изменить пароль через веб-интерфейс, не беспокойтесь, вы все равно можете изменить адрес электронной почты на новый адрес электронной почты через phpMyAdmin в cPanel.

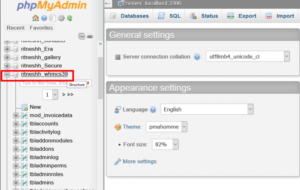

Войдите в свою cPanel и перейдите в PhpMyAdmin.

Теперь перейдите в базу данных, связанную с WHMCS. Чтобы найти имя базы данных, перейдите в каталог установки whmcs и найдите файл configuration.php. В этом файле вы получите db_username, db_password, db_name и т. д. Оставьте этот файл открытым в новой вкладке и вернитесь на страницу phpMyAdmin.

Как только вы найдете базу данных, нажмите на нее.

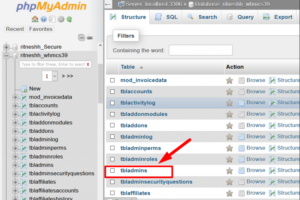

Теперь щелкните таблицу « tblaadmins ».

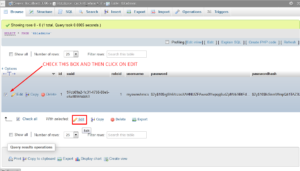

Теперь установите флажок и нажмите « Изменить ».

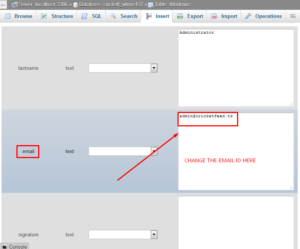

На следующей странице прокрутите вниз до раздела электронной почты и измените адрес электронной почты.

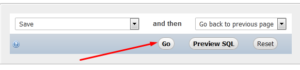

После того, как вы успешно изменили адрес электронной почты, просто прокрутите страницу вниз, нажмите кнопку «Перейти» .

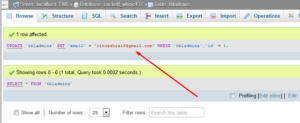

Поздравляем! адрес электронной почты успешно обновлен.

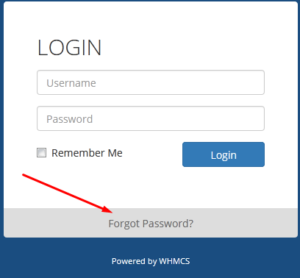

Теперь вам нужно посетить страницу входа в WHMCS и нажать « Забыли пароль» .

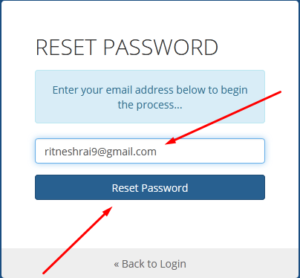

Здесь введите адрес электронной почты, который вы недавно обновили в PhpMyAdmin.

Наконец, нажмите « Сбросить пароль» , чтобы получить ссылку для смены пароля.

Таким образом, вы сможете вырвать контроль у хакера. Но просто расслабляться сейчас нельзя, потому что лучше добавить дополнительные меры безопасности для предотвращения атак.

Мы можем изменить настройки WHMCS по умолчанию, чтобы повысить безопасность. Это включает:

1. Изменение каталога администратора: измените имя каталога администратора с «admin» на другое, которое трудно угадать. Читать этот блог

2. Ограничение IP-адреса :

Для повышения защиты мы можем установить ограничение на доступ в админку только для персонала. Это разрешает IP-адрес персонала только для административной области WHMCS. Это делается путем создания файла с именем .htaccess в вашем административном каталоге WHMCS со следующим содержимым:

приказ запретить, разрешить разрешить от 102.34.5.167 разрешить от 198.76.54.132 отрицать от всех

Чтобы узнать больше о том, как защитить и укрепить свой сайт WHMCS? Читать этот блог

Если вам понравился этот блог, подпишитесь на нас в Facebook и Twitter.

Страница Facebook - https://facebook.com/redserverhost

Страница в Твиттере — https://twitter.com/redserverhost

Если у вас есть какие-либо вопросы, не стесняйтесь, дайте нам знать через раздел комментариев ниже.