Nosql Injection — серьезная уязвимость безопасности веб-приложений

Опубликовано: 2022-11-17Внедрение Nosql — это тип уязвимости безопасности веб-приложений, при котором злоумышленник может выполнить вредоносный код, внедрив его в базу данных nosql. Это можно сделать с помощью ряда средств, таких как пользовательский ввод, который не проверен должным образом, или использование недостатка в коде приложения. После того, как злоумышленник успешно внедрил свой код, он может получить доступ к конфиденциальным данным, изменить или удалить их. Атаки Nosql Injection могут нанести серьезный ущерб организации, поскольку они могут привести к потере или краже данных, а также к ущербу для репутации.

Существует несколько типов уязвимостей, которые можно использовать при атаке путем внедрения, и они являются одними из самых опасных. Плохая очистка входных данных является основной причиной инъекционных атак. Запросы SQL не используются в базах данных NoSQL (также известных как нереляционные базы данных). Кроме того, неспособность очистить пользовательский ввод может по-прежнему представлять серьезную угрозу. Поскольку нет необходимости создавать всю реляционную базу данных, базы данных NoSQL можно легко масштабировать по горизонтали благодаря автоматическому сегментированию. Без необходимости определения схемы данные могут быть добавлены в базу данных, что позволяет ей работать в соответствии с быстрыми agile-циклами. Внедрение MongoDB можно использовать для целевых веб-приложений MEAN (MongoDB, Express, Angular и Node).

Для веб-приложений часто используются базы данных NoSQL, такие как MongoDB. Например, веб-страница может запросить учетные данные учетной записи пользователя с помощью веб-формы. Используя код внедрения NoSQL , включая код JavaScript, вы можете получить доступ к выполнению этого кода. Вы должны сделать это, чтобы данные были должным образом очищены перед использованием в запросе.

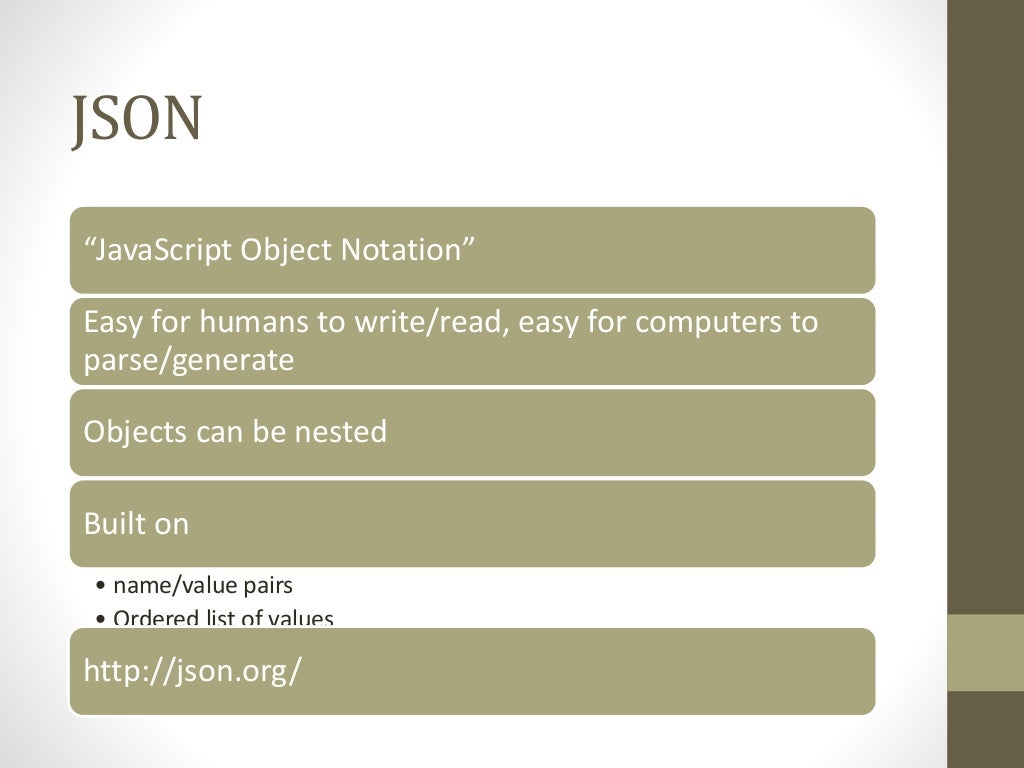

Что такое база данных NoSQL? Вместо использования столбцов и строк для хранения данных в реляционной базе данных технология баз данных NoSQL хранит данные в документах JSON. Дело в том, что NoSQL — это больше, чем просто SQL; это также «не просто SQL», а не «вообще никакого SQL».

Что такое инъекция в базу данных?

Инъекция — это метод, используемый для внедрения вредоносного кода в базу данных. Этот код можно использовать для изменения данных, удаления данных или даже для создания новых пользователей. Инъекции являются серьезной проблемой безопасности для любого сайта, использующего базу данных.

Злоумышленник может получить административные права на базу данных, успешно атаковав ее; в других случаях злоумышленник может получить доступ к спискам пользователей, целым таблицам или всей базе данных. Крайне важно учитывать возможность потери доверия клиентов в случае кражи личной информации, такой как номера телефонов, адреса и данные кредитной карты, до расчета потенциальной стоимости SQLi. Поскольку SQL-инъекции зависят от реакции сервера и моделей поведения, они выполняются медленнее, но могут быть еще более опасными. Когда определенные функции на сервере базы данных, используемые веб-приложением, включены, злоумышленники могут выполнять только этот тип атаки. Команда злоумышленника также может быть изменена путем неправильной фильтрации символов. File Transfer Appliance (FTA), продукт производства Accellion, стал жертвой необычной атаки. FTA широко используются в организациях по всему миру для перемещения больших и конфиденциальных файлов.

Несколько организаций, которые использовали устройство FTA, в настоящее время подвергаются атаке на цепочку поставок Accellion. Многие брандмауэры веб-приложений интегрированы с другими решениями безопасности. Imperva использует распознавание подписи, репутацию IP и другие методы безопасности для обнаружения и блокировки SQL-инъекций с помощью своего WAF. WAF использует методы краудсорсинга в дополнение к методам краудсорсинга, чтобы обеспечить быстрое распространение новых угроз среди всей пользовательской базы.

Атаки путем внедрения SQL-кода являются эффективным методом получения доступа к конфиденциальным данным. Успешная атака с внедрением SQL-кода требует, чтобы злоумышленник нашел уязвимый вход в веб-приложении или на веб-странице. Когда приложение или веб-страница имеет уязвимость SQL-инъекции , оно использует пользовательский ввод непосредственно в SQL-запросе для определения текущего состояния базы данных. Для предотвращения этих атак можно использовать брандмауэры, блокируя определенные типы трафика. Брандмауэр также может помочь защититься от атак путем внедрения кода SQL, блокируя трафик, проходящий на уровень 7 OSI.

Почему хакеры используют Sql Injection?

Внедрение SQL — это метод использования недостатков веб-сайта или компьютерного приложения путем ввода данных. Команды SQL можно использовать, например, для ввода таких полей, как логины, окна поиска или поля «регистрация». Доступ к системе может быть получен, а данные, хранящиеся внутри, могут быть раскрыты с помощью сложных кодовых последовательностей.

Защищен ли Nosql от инъекций?

Базы данных NoSQL не защищены от атак путем внедрения, но в целом они более устойчивы к ним, чем реляционные базы данных. Это связано с тем, что базы данных NoSQL не используют SQL и, следовательно, не используют тот же тип языка запросов, который подвержен атакам путем внедрения. Кроме того, базы данных NoSQL обычно имеют более строгий контроль над тем, какие типы данных разрешено хранить в них, что может помочь предотвратить внедрение вредоносных данных.

Нереляционные базы данных и системы хранения данных, не использующие язык запросов SQL, называются базами данных NoSQL. В последние годы на рынке появился ряд баз данных NoSQL, включая MongoDB, CassandraDB, CouchDB и Riak. Поскольку запросы NoSQL не выполняются в этих базах данных NoSQL (не-SQL/не только SQL), они также уязвимы для атак путем внедрения. Разработчикам требуются самые последние версии этих быстро развивающихся и молодых баз данных. Разработчику очень важно понимать используемый язык, чтобы избежать уязвимых конструкций. При построении запросов к базе данных код приложения должен избегать санированных пользовательских входных данных. Базы данных, отличные от SQL, такие как MongoDB, имеют встроенные функции, которые избегают JavaScript в запросах к базе данных, но если JavaScript неизбежен, требуется проверка.

Плюсы и минусы баз данных Nosql

Атаки SQL-инъекций могут происходить в MongoDB, базе данных NoSQL. Злоумышленник может внедрить вредоносные SQL-команды в запрос к базе данных, чтобы получить доступ к серверу базы данных. MongoDB уязвима для уязвимостей SQL-инъекций в дополнение к уязвимостям SQL-инъекций, которые позволяют получить доступ к несанкционированным данным. Несмотря на то, что MongoDB не защищена от атак такого типа, использование библиотеки очистки, такой как MongoDB, может помочь вам защититься от них. Благодаря своей способности хранить большие объемы данных без необходимости полагаться на централизованную базу данных, базы данных NoSQL становятся все более популярными. Однако за эту популярность приходится платить; Базы данных NoSQL не так безопасны, как традиционные базы данных. Например, защита от SQL-инъекций не включена ни в то, ни в другое из-за отсутствия такого же уровня безопасности. Кроме того, базы данных NoSQL не могут использовать внешние инструменты шифрования, что подвергает их риску кражи данных. Несмотря на эти риски, современные базы данных NoSQL продолжают оставаться ценным инструментом для хранения больших объемов данных. Они поддерживают транзакции ACID и могут быть защищены различными мерами безопасности, такими как хранение паролей. Несмотря на то, что базы данных NoSQL не защищены от атак, они предлагают значительные преимущества, когда речь идет о хранении и безопасности данных.

Есть ли в MongoDB инъекция?

В MongoDB нет SQL-инъекций, поскольку вместо языка SQL используются JSON и BSON. Кроме того, язык запросов mongodb имеет более строгие ограничения, чем SQL, что затрудняет внедрение вредоносного кода.

Масштабируемость MongoDB, в отличие от других баз данных NoSQL, делает ее одной из самых популярных баз данных. Веб-приложение MongoDB использует команды для извлечения и отображения данных. MongoDB, как и любая другая база данных, уязвима для атак путем внедрения кода SQL. База данных распознает и вернет злоумышленнику информацию, запрошенную вредоносным запросом, как если бы это был любой другой запрос. Это может привести к тому, что злоумышленник воспользуется неправильной очисткой ввода. Во многих случаях злоумышленник получает доступ к серверу, если в DDoS-атаке используется неверный ввод. Создание безопасных запросов с помощью MongoDB так же просто, как использование встроенных функций безопасности. Однако если в запросе требуется JavaScript, всегда следует следовать рекомендациям.

Как защитить базу данных MongoDB от атак с внедрением Sql

Злоумышленники внедряют вредоносный код SQL в веб-приложение, чтобы получить доступ к конфиденциальной информации или использовать уязвимости в приложении. Поскольку схема базы данных основана на Microsoft SQL Server, MongoDB уязвима для атак путем внедрения кода SQL. MongoDB использует формат данных JSON, что позволяет запустить атаку. Формат JSON обычно используется для передачи данных в веб-приложениях, поэтому внедрение кода JSON в приложения MEAN может привести к атакам путем внедрения в базу данных MongoDB. Одним из наиболее распространенных недостатков веб-безопасности является внедрение SQL, но его также можно использовать для обхода аутентификации в приложениях. Несмотря на то, что DynamoDB является базой данных NoSQL, она по-прежнему уязвима для атак путем внедрения SQL-кода, для которых не требуется PartiQL.

Что такое Sql-инъекция и как она работает?

Внедрение SQL — это метод внедрения кода, который может разрушить вашу базу данных. SQL-инъекция — один из самых распространенных методов веб-хакерства. Внедрение SQL — это размещение вредоносного кода в операторах SQL посредством ввода с веб-страницы. Как работает SQL-инъекция? Злоумышленник вставляет вредоносный код в плохо спроектированное веб-приложение, чтобы получить доступ к данным, к которым у него не должно быть доступа. Вредоносный код обычно вставляется в поля ввода, уязвимые для внедрения кода. Затем злоумышленник отправляет вредоносный код в веб-приложение, которое затем выполняет этот код. Если код выполняется, злоумышленник может получить доступ к конфиденциальным данным, таким как пароли, номера кредитных карт и многое другое. Они также могут вставлять, удалять или обновлять данные в вашей базе данных.

Не стоит утверждать, что только PreparedStatement обеспечивает хорошую защиту. Все элементы среды выполнения должны иметь функцию параметризации (?), которая также должна быть включена. Доступ администратора и администратора к серверу базы данных не должен назначаться учетной записи приложения. В результате, если приложение будет скомпрометировано, злоумышленники не смогут получить доступ к базе данных.

SQL-инъекция — это уязвимость, которую хакеры могут использовать для получения доступа к конфиденциальным данным. Злоумышленник может использовать его для получения несанкционированного доступа к данным или для манипулирования ими способами, которые обычно были бы невозможны. Уязвимость SQL-инъекций — это уязвимость, которую злоумышленник может использовать для внедрения данных непосредственно в SQL-запрос с веб-сайта. Эта уязвимость позволяет злоумышленникам получить доступ к информации, к которой у них не должно было быть доступа.

Атаки Sql Injection: как их предотвратить

Атаки с внедрением SQL-кода являются одним из наиболее распространенных типов атак на веб-приложения. Их присутствие может представлять опасность для конфиденциальной информации, поэтому их так трудно предотвратить. Всегда проверяйте свой веб-сайт на наличие любых уязвимостей SQL-инъекций , которые могут существовать. Вы можете помочь в обнаружении и устранении этих уязвимостей с помощью инструмента безопасности, такого как WebSecurityChecker.

Инструмент для внедрения Nosql

Атака с внедрением NoSQL — это тип атаки с внедрением, нацеленной на базы данных NoSQL. Базы данных NoSQL все чаще используются веб-приложениями для хранения данных. Однако эти базы данных часто не так хорошо защищены, как традиционные базы данных SQL, что делает их уязвимыми для атак.

При атаке с внедрением NoSQL злоумышленник вставляет вредоносный код в веб-приложение, которое взаимодействует с базой данных NoSQL. Этот код может заставить базу данных выполнять непреднамеренные действия, такие как возврат неверных данных или раскрытие конфиденциальной информации.

Атаки NoSQL-инъекций бывает очень сложно обнаружить и предотвратить. Однако есть некоторые шаги, которые веб-разработчики могут предпринять для защиты своих приложений, такие как использование параметризованных запросов и проверка ввода.

Nosqli — это простой инструмент внедрения nosql, разработанный специально для создания файлов nosql. Это приложение предназначено для предоставления интерфейса командной строки, который является быстрым, точным и простым в использовании, а также скоростью, точностью и скоростью. Я намерен добавить возможности извлечения в Mongodb в будущем, так как в настоящее время я только обнаруживаю его. Если вы хотите изучить другие функции или параметры конфигурации, отправьте запрос на вытягивание или проблему. Мы можем лицензировать наш код, пока проект nosqli имеет открытый исходный код, а это означает, что он всегда будет доступен для загрузки.