Преимущества использования мангуста

Опубликовано: 2022-11-21Mongoose — это библиотека объектного моделирования данных (ODM), которая обеспечивает строгую среду моделирования для данных, хранящихся в MongoDB. Он предотвращает внедрение nosql , проверяя ввод пользователя перед его отправкой в базу данных. Mongoose также предлагает метод виртуального конструктора, который можно использовать для создания экземпляра модели без предварительного извлечения данных из базы данных. Это особенно полезно для создания модульных тестов.

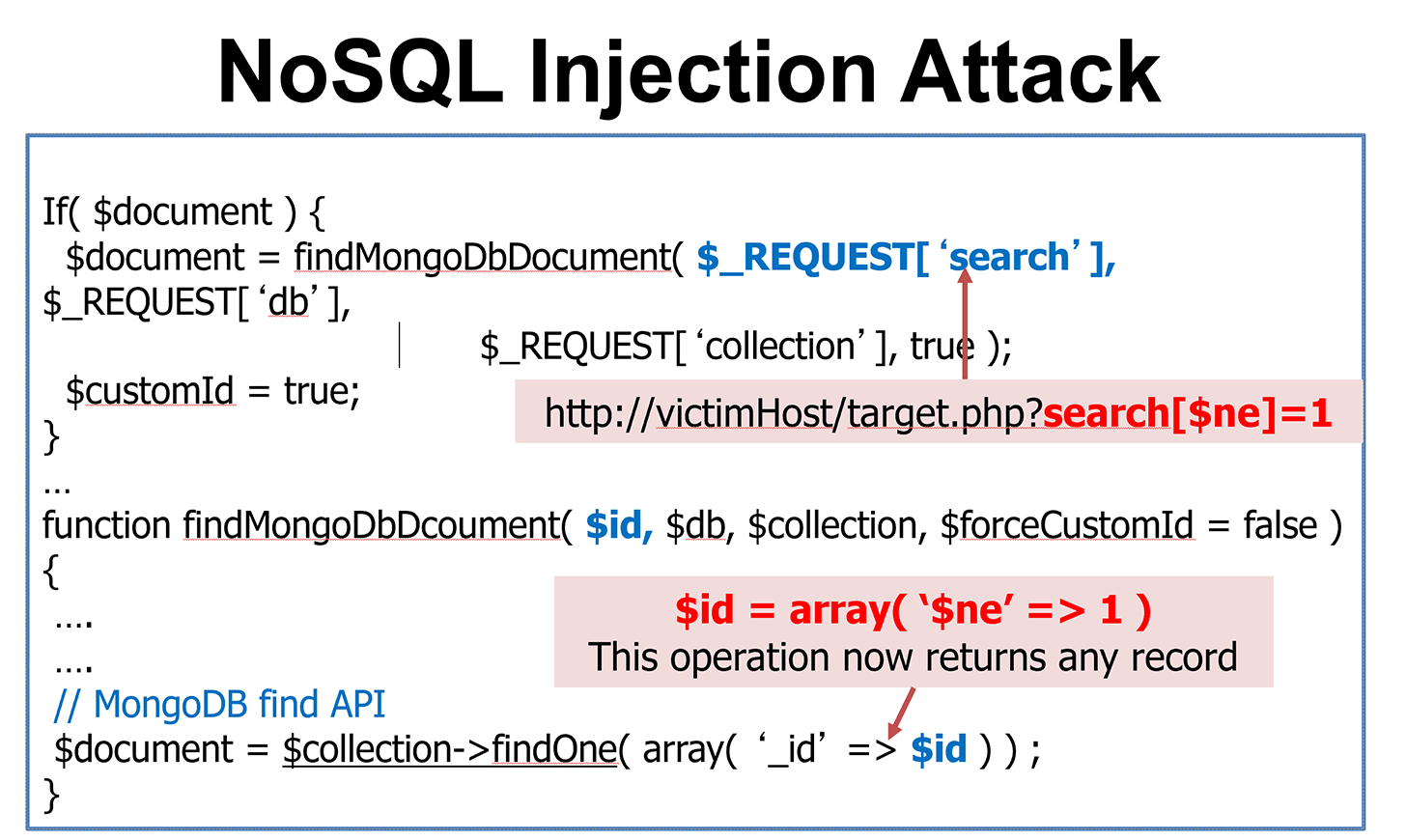

Помимо золотого значка 27,5к20 компания производит серебряные значки и бронзовые значки. 18 ноября 2012 года в 1 час ночи был задан вопрос. Сушант исказил ответ в своем ответе. MongoDB сильно зависит от внедрения NoSQL. Любые клавиши с буквой «$» во входных данных будут удалены. Если пароль является строковым полем, он преобразует объект $ne: 1 в строку, не причинив никакого вреда. Крайне важно защититься от внедрения селектора запроса из объекта данных, который не полностью определен.

Вредоносная рекурсия может быть глубоко очищена с помощью mongo-sanitize. Не рекомендуется использовать такое выражение, как eval, которое может выполнять произвольные операции JS. Выражения JS можно выполнять напрямую, используя такие операции, как where, mapReduce и group. Получение пользовательского ввода и попытка запуска выражений, подобных eval, без очистки ввода может привести к ошибкам.

TL;DR — это сокращение от Mongo и Node. NoSQL-инъекции могут быть проблемой в любом js-приложении, будь то Express или MongoDB (с Mongoose ORM ).

MongoDB и Node поддерживаются библиотеками MongoDB и Node Object Data Modeling (ODM). MongoDB.RelationshipManager управляет отношениями между данными, обеспечивает проверку схемы и выполняет преобразование MongoDB между кодом и представлением этих данных в MongoDB. MongoDB — это недорогая база данных NoSQL , которая не требует структур данных на основе схемы.

База данных NoSQL обладает большей гибкостью в отношении ограничений согласованности, чем база данных SQL. Меньшее количество проверок согласованности и ограничений обеспечивает преимущества с точки зрения масштабирования и производительности. Даже если базы данных NoSQL не внедряются напрямую с SQL, они уязвимы для внедрения.

Предотвращает ли MongoDB внедрение Sql?

MongoDB сама по себе не предотвращает внедрение SQL-кода, но существует несколько механизмов, которые можно использовать для предотвращения атак путем внедрения SQL-кода при использовании MongoDB. Например, с помощью параметризованных запросов можно гарантировать, что в базу данных будут вставлены только допустимые данные. Кроме того, использование белого списка разрешенных символов может помочь предотвратить ввод вредоносных данных в базу данных.

Несмотря на то, что MongoDB относительно проста в использовании, это, пожалуй, самая популярная база данных NoSQL с точки зрения масштабируемости. Веб-приложение MongoDB использует команды для извлечения и отображения данных из базы данных MongoDB . Атаки путем внедрения SQL-кода, как и базы данных любого другого типа, опасны для MongoDB. Он обнаруживает вредоносные запросы, как если бы они были похожи на уже известные, и возвращает запрошенную информацию. Когда злоумышленник не очищает свои данные должным образом, он может воспользоваться этим. Хакеры часто используют поддельные данные для запуска DDoS-атак или получения контроля над сервером. В MongoDB есть несколько встроенных функций для безопасного построения запросов без использования JavaScript. В любом случае, если требуется JavaScript, убедитесь, что соблюдаются рекомендации.

Атаки Sql Injection и способы их предотвращения

SQL не используется MongoDB для выполнения запросов, но пользовательский ввод определяет, какие из них выполняются. Это указывает на то, что даже если разработчик должным образом дезинфицирует ввод, он или она остается уязвимым для атак путем внедрения.

Внедрение проверенных или параметризованных запросов, таких как подготовленные операторы, — единственный способ полностью устранить атаки SQL Injection. Никогда не рекомендуется, чтобы код приложения напрямую использовал входные данные. Разработчик несет ответственность за дезинфекцию всех входных данных, а не только веб-форм, таких как логины.

Если MongoDB полностью параметризует или отбрасывает ввод запроса, злоумышленник, использующий альтернативные методы, может выполнить атаку с внедрением NoSQL. Переменные часто резервируются в экземплярах NoSQL по причинам, связанным с конкретным приложением, например из-за языка программирования приложения.

Поскольку количество явных SQL-запросов сокращается, гораздо меньше вероятность внедрения SQL-кода в библиотеке ORM. Hibernate для Java и Entity Framework для C# — два превосходных примера существующих библиотек ORM.

Возможна ли инъекция Sql в базе данных Nosql?

Да, внедрение SQL возможно в базы данных NoSQL. Это связано с тем, что базы данных NoSQL не используют тот же тип языка запросов, что и традиционные базы данных SQL. Вместо этого они используют «язык запросов NoSQL», который не так строго определен. Это означает, что в запрос NoSQL можно вставить вредоносный код, который может использовать базу данных.

Несмотря на то, что MongoDB является базой данных Nosql, она уязвима для атак с внедрением Sql.

Поскольку MongoDB является базой данных NoSQL, она менее уязвима для атак путем внедрения кода SQL, чем традиционная реляционная база данных. Однако PartiQL, родной язык запросов MongoDB, можно использовать для внедрения SQL-команд в запрос. В результате, даже если MongoDB не уязвима для SQL-инъекций, злоумышленник все равно может внедрить вредоносные команды в запрос MongoDB с уязвимостью PartiQL.

Атаки с внедрением SQL-кода, которые являются одной из наиболее распространенных уязвимостей веб-безопасности, могут использоваться для получения несанкционированного доступа к конфиденциальным данным и аутентификации с использованием имени пользователя и пароля. Злоумышленник может внедрить вредоносные команды в запрос MongoDB, используя PartiQL, язык запросов, используемый в MongoDB. MongoDB уязвима для этого типа атак, но PartiQL, язык запросов, делает это возможным.

Защищены ли базы данных Nosql от инъекций?

Базы данных Nosql не защищены от инъекций. На самом деле, они часто становятся целью таких атак. Причина этого в том, что в базах данных nosql не используются меры безопасности того же типа, что и в традиционных реляционных базах данных. Это означает, что если злоумышленник может получить доступ к базе данных, он может легко внедрить вредоносный код в данные.

Уязвимость NoSQL Injection, как и уязвимость SQL Injection, основана на уязвимостях, которые не используются в достаточном количестве. Злоумышленник может получить доступ к серверным данным или изменить их, не имея на это разрешения, используя проверку ввода. Поскольку базы данных NoSQL основаны на сценариях на стороне сервера, они уязвимы для атак. В рамках процесса проверки разработчики должны выявлять непреднамеренные структуры данных, такие как массивы и объекты, которые используются для внедрения запросов NoSQL . Использование типизированных моделей снижает число инъекций, поскольку пользовательские данные будут преобразованы в ожидаемый тип. Также важно учитывать тип прав доступа, предоставляемых приложением.

Используйте библиотеку дезинфекции, чтобы избежать атак с внедрением Sql

Использование библиотеки очистки, такой как MongoDB, имеет решающее значение при построении запросов к базе данных для снижения риска SQL-инъекций. Кроме того, DynamoDB не использует подготовленные операторы, что делает ее менее уязвимой для атак путем внедрения кода SQL.

Как предотвратить внедрение Nosql в Node Js?

Лучший способ предотвратить внедрение NoSQL в Node.js — использовать параметризованные запросы. Это означает, что вместо объединения строк для создания SQL-запроса вы используете заполнители (?) и предоставляете значения этих заполнителей в качестве параметров.

В MongoDB NoSQL Injection позволяет злоумышленникам внедрять код в команды, в отличие от SQL, который используется для запросов к базам данных. Чтобы выполнить атаку с внедрением NoSQL, замените значение пароля в теле с 123456 на $ne: null. Ниже приведены новые параметры тела запроса. Сделайте POST-запрос к /login, используя тело, указанное ниже. Ниже приведен ответ от нас. Резервы MongoDB составляют $ и. Операторы – это те, кто выполняет операции.

Поскольку MongoDB не может обнулить поле пароля, мы можем обмануть его, чтобы раскрыть информацию о пользователе, не зная пароля. После попытки POST нового измененного тела запроса в /login мы получаем следующий ответ от сервера. Вы только что вошли в test1, используя то же имя пользователя и пароль, которые вы использовали для входа.

Sqreen блокирует атаки Nosql Injection для Node.js

Это популярная платформа для разработки веб-приложений. На самом деле атаки с внедрением NoSQL по-прежнему представляют собой проблему. С помощью Sqreen вы можете устранить такие атаки, заблокировав их. Никаких оправданий тому, что вы не защищаете свое приложение; Установка Sqreen занимает всего несколько секунд, что упрощает ее установку. Можно использовать встроенные функции безопасности Sqreen или стороннее решение. Вы должны быть обеспокоены защитой своих данных, независимо от того, что вы выберете.

Как предотвратить внедрение Nosql в MongoDB

Есть несколько способов предотвратить внедрение NoSQL в MongoDB: 1. Используйте параметризованные запросы. 2. Используйте собственный драйвер MongoDB. 3. Используйте тип MongoDB ObjectId.

Веб-приложения, работающие с базой данных NoSQL, уязвимы для уязвимости внедрения. В результате проблемы безопасности злоумышленник может обойти аутентификацию, извлечь данные, изменить данные или получить полный контроль над приложением. Большинство запросов NoSQL обычно основаны на JSON, включая ввод данных пользователем. Если этот ввод не очищен, он будет введен. Оператор $where позволяет запросам MongoDB генерировать серьезные атаки NoSQL, например, с использованием объектов JavaScript. Злоумышленник также может передать вредоносную строку с произвольным кодом JavaScript, например с оператором $where, поскольку он считается кодом JavaScript. Внедрение NoSQL не может произойти, если пользовательский ввод не является доверенным.

Восприимчивость Mongodb к инъекционным атакам

MongoDB — популярная база данных NoSQL с уязвимостью к инъекционным атакам. При использовании MongoDB любой ввод, не являющийся допустимым запросом, автоматически отбрасывается. В результате атаки с использованием NoSQL-инъекций чрезвычайно сложны для проведения. Кроме того, для эксплуатации уязвимости могут использоваться альтернативные методы. Имена переменных в экземплярах NoSQL часто резервируются для приложений, которые не поддерживаются языком программирования приложения. В результате у злоумышленника появляется более прямой путь к вредоносному коду. Строка может использоваться для создания полей имени пользователя и пароля, которые можно использовать для снижения уязвимости.

Пример внедрения MongoDB

MongoDB Injection — это метод, используемый для эксплуатации веб-приложений, использующих MongoDB. Внедряя вредоносный код в запрос MongoDB, злоумышленник может получить доступ к конфиденциальным данным или даже получить контроль над сервером базы данных. MongoDB Injection может использоваться для обхода элементов управления безопасностью, таких как аутентификация и авторизация, и может привести к потере или повреждению данных, отказу в обслуживании (DoS) или даже полному взлому системы.

Базы данных NoSQL, как и язык структурированных запросов (SQL), используют более гибкие форматы данных и не поддерживают язык структурированных запросов (SQL). Злоумышленник может обойти аутентификацию, удалить конфиденциальные данные, изменить данные базы данных или скомпрометировать базу данных и базовый сервер с помощью NoSQL-инъекций. База данных NoSQL с меньшей вероятностью будет несогласованной, чем стандартная база данных SQL. Внедрение NoSQL — это метод доставки запроса с поддержкой NoSQL, который не очищается пользователем. Методы внедрения SQL, использующие определенный язык запросов, неэффективны в базах данных NoSQL. Сервер может быть захвачен и использован злоумышленниками, что позволит им внедрить вредоносный код на другие серверы. Компонент $where в MongoDB — это зарезервированный оператор запроса, который должен передаваться запросам в том же порядке.

Ошибка базы данных может возникнуть при изменении конструкции $where. MongoDB можно использовать, вставив вредоносный код в оператора, которого нет на месте. Когда дело доходит до атак NoSQL, предотвратить их сложнее, чем SQL-инъекции. Избегайте использования необработанного пользовательского ввода в коде вашего приложения, чтобы обеспечить среду, свободную от NoSQL-инъекций. MongoDB более раннего поколения была менее безопасной и уязвимой для ошибок внедрения, но новые версии теперь более безопасны. С помощью брандмауэра веб-приложений Imperva вы можете защищать свои уровни приложений, анализируя трафик в ваших приложениях на предмет атак на уровне приложений.

Базы данных Nosql: уязвимые, но мощные

Базы данных NoSQL популярны во многом благодаря простоте использования и возможности масштабирования. Они также подвержены инъекционным атакам. MongoDB — популярная цель SQL-инъекций. Это распространенный метод атаки, при котором вредоносный код внедряется в запрос к базе данных и получает доступ к конфиденциальной информации.

Несмотря на эту уязвимость, базы данных NoSQL по-прежнему являются мощными инструментами, которые могут быть полезны для различных приложений. Чтобы избежать инъекционных атак, разработчики должны дезинфицировать пользовательский ввод перед использованием базы данных NoSQL.

Инструмент для внедрения Nosql

На этот вопрос нет универсального ответа, так как лучший инструмент для внедрения nosql будет варьироваться в зависимости от конкретных потребностей пользователя. Однако некоторые популярные инструменты внедрения NoSQL включают NoSQLMap, SQLNinja и NoSQLScanner.

Nosqli — это простой инструмент для внедрения nosql, написанный на Go. Цель программы — быть быстрой, точной и удобной в использовании, а также иметь простой интерфейс командной строки. Я планирую добавить функции извлечения данных в свой пакет обнаружения MongoDB, но в настоящее время я могу обнаружить только базу данных. Если вы хотите увидеть другие функции или конфигурации, отправьте запрос на вытягивание или проблему. Мы можем повторно лицензировать наш код, сделав проект nosqli открытым исходным кодом, поэтому он все еще находится в разработке.

Можно ли внедрить Nosql?

Когда запрос, обычно доставляемый конечными пользователями, не подвергается санитарной обработке, в запрос включается вредоносный ввод, что позволяет злоумышленнику запустить нежелательную команду в базе данных.

Мангуст дезинфицирует ввод

Mongoose sanitize input — это процесс, в котором данные очищаются и фильтруются перед тем, как они будут сохранены в базе данных. Это делается для защиты данных от повреждения или подделки. Дезинфекция ввода Mongoose — очень важный процесс, особенно для конфиденциальных данных.

Функция sanitize удаляет любой ключ, начинающийся с «$», тем самым позволяя пользователям MongoDB писать селекторы запросов, не беспокоясь о том, что злоумышленники перезапишут их. База данных NoSQL — это тип базы данных, который используется в веб-приложении, а внедрение NoSQL — это уязвимость системы безопасности. HPP NPM отделяет параметры массива от запроса и/или тела, но выбирает только последний из них. При настройке sanitizer() для входных данных, чувствительных к XSS, таких как теги сценариев, пользовательские элементы и комментарии, никакие соответствующие входные данные не удаляются автоматически. Joi — это объект JavaScript, который можно использовать в сочетании с простыми объектами Javascript для создания схем (точно так же, как мы используем mongoose для создания схем NoSQL ). Проверка маршрутов expressjs с использованием validator.js — это то, что делает validator.js экспресс-валидатором, и он предназначен в первую очередь для экспресс-маршрутов.

Различные способы использования моделей Mongoose

Модель мангуста часто можно создать с помощью функции model(), которая указывает базу данных, в которой должна выполняться модель. Этот код будет использоваться для создания модели, называемой пользователями, в базе данных локального компьютера с использованием следующего кода: Требование состоит из двух частей: требование («мангуст») и требование («мангуст»). В программировании используется модель («пользователи», «БД»). Чтобы использовать модель из другой базы данных, используйте mongoose.model() с именем базы данных в качестве первого аргумента и именем модели в качестве второго аргумента. Например, следующий код создаст модель, известную как пользователи в базе данных пользователей на локальном компьютере. Другими словами, требование («мангуст») — это требование. Модель («пользователь», «БД», «пользователь») основана на использовании «пользователей». Если вы хотите использовать модель из другой коллекции в той же базе данных, вы можете использовать mongoose.model() с именем модели в качестве первого аргумента и именем коллекции в качестве второго. Следующий код создаст модель с именем «users» в коллекции «users» в базе данных на локальном компьютере. В мангусте («мангусте») нет требований. Модель пользователя (также известная как база данных).

Полезные нагрузки Nosql Injection

Полезные нагрузки внедрения Nosql — это фрагменты кода, которые можно использовать для эксплуатации базы данных nosql. Их можно использовать для вставки вредоносного кода в базу данных или для извлечения данных из базы данных. Полезные нагрузки внедрения Nosql могут быть очень опасными и могут привести к потере данных или компрометации системы.

В этом блоге мы рассмотрим уязвимость NoSQL Injection и связанные с ней сценарии эксплуатации. Уязвимость внедрения NoSQL вызвана неправильной проверкой ввода. Это также позволяет пользователям изменять или просматривать серверные данные, не имея к ним доступа. Злоумышленник может получить полный доступ к базе данных, если он успешно воспользуется этой уязвимостью. Оператор $regex работает в регулярном выражении, что позволяет злоумышленнику быстро проверить длину данных, если они начинаются с определенного символа и так далее. Введенные пользователем данные приведут к потреблению ЦП более 1 ГБ при внедрении кода JavaScript с бесконечным циклом в качестве оператора в бэкэнд $. Рекомендуется еще раз проверить ссылку, чтобы узнать, есть ли еще какие-либо эксплойты полезной нагрузки для уязвимости внедрения NoSQL.

Атака может быть осуществлена путем использования уязвимости NoSQL инъекции. Злоумышленники также могут считывать данные из базы данных и выполнять код внутри приложения. Атака компьютерной системы или сервера с целью отключения их функций или захвата контроля. Лучше избегать использования неизвестных пользовательских данных в коде NoSQL , чтобы снизить вероятность атак.

Предотвращение инъекций Javascript Nosql

Чтобы предотвратить внедрение JavaScript NoSQL, используйте белый список символов, разрешенных для пользовательского ввода, экранируйте все символы, которых нет в белом списке, и используйте подготовленные операторы с переменными связывания.

Именно передача данных изменяет способ интерпретации команд в системе. XML, XML, HTML, команды ОС и NoSQL — это лишь некоторые из типов инъекций. В этом сообщении блога мы рассмотрим, как выявлять, тестировать и предотвращать инъекции NoSQL в веб-приложениях. Когда пользователь «больше чем «, выполняется запрос MongoDB с именем пользователя «admin» и паролем «больше чем». В этих примерах риск можно обобщить как простой риск. Это лишь некоторые из более сложных случаев, которые мы рассмотрим позже. Были сообщения об инъекциях NoSQL в CVE (распространенные уязвимости и риски).

Можно провести определенные тесты, зная используемую базу данных и где она расположена. MongoDB, например, генерирует первичные ключи с именем поля -id. Алгоритм определен в документации MongoDB следующим образом. Итак, если вы изучите HTTP-запросы и ответы, вы увидите эти типы объектов. Когда в MongoDB установлен оператор $where, используется свойство $where. Этот оператор может отправить строку, содержащую выражение JavaScript или полную функцию JavaScript, в систему запросов. Наблюдая за результатами, вы можете определить, уязвимо ли ваше веб-приложение для NoSQL Injection. Другие подходы, такие как нулевое доверие, также могут помочь предотвратить атаки путем внедрения.

Безопасность Node.js: как Node.js предотвращает атаки с внедрением Sql

Способность Node.js предотвращать атаки путем внедрения кода SQL получила широкое признание. Поскольку Node.js — это язык, управляемый событиями, безопасность можно легко добавить. Использование событийно-ориентированного подхода к Node.js позволяет легко расширять его за счет дополнительных функций безопасности.

Nosql-инъекции

Внедрение Nosql — это тип атаки путем внедрения, при которой злоумышленник может выполнить вредоносный код в базе данных, использующей систему управления базой данных nosql . Этот тип атаки возможен из-за того, как спроектированы базы данных nosql, которые позволяют выполнять код без необходимости проверки входных данных.

Основное преимущество баз данных NoSQL по сравнению с базами данных SQL заключается в том, что они не используют функции SQL. Вместо хранения данных в таблицах эти базы данных хранят информацию в документах, которые могут храниться в различных форматах. Поскольку значения и ключи могут быть указаны произвольно, не всегда возможно выбрать формат данных. По мнению сторонников NoSQL, это имеет множество преимуществ, наиболее важным из которых является управление большими наборами данных. В большинстве случаев типичное приложение будет генерировать поля имени пользователя и пароля через вызов AJAX или HTML-форму. Свойства первого класса определяются как свойства первого класса в объекте req.body в JavaScript. Злоумышленник может использовать этот тип логики сопоставления, чтобы вернуть действительный объект действительному пользователю.

Основной причиной уязвимости инъекций является отсутствие очистки ввода. Ввод пользователя не проверяется должным образом на предмет злонамеренного поведения при его отправке. После этого ввод динамически используется для запуска запроса, выполнения команды или взаимодействия с уязвимой системой. Инъекции NoSQL затрагивают основы кибербезопасности, такие как конфиденциальность, целостность и доступность.