О каких важных проблемах безопасности WordPress вы знаете?

Опубликовано: 2022-03-04WordPress — самая популярная система управления контентом (CMS) в мире, на которой работает более трети всех существующих сегодня веб-сайтов . Его популярность также делает его привлекательной мишенью для кибератак, и он также имеет свою долю уязвимостей в системе безопасности.

Хотя у WordPress могут быть свои проблемы с безопасностью, это не единственная платформа, на которую нацелены киберпреступники, а кража данных становится очень прибыльным бизнесом. От личных блогов до крупных бизнес-сайтов никто не был застрахован от потенциальных угроз, исходящих от злоумышленников. Независимо от того, является ли ваш сайт небольшим блогом или крупным бизнесом, вам необходимо знать, как защитить свой сайт независимо от его цели. Первым в списке должна быть установка плагина резервного копирования UpdraftPlus — самого популярного в мире плагина резервного копирования с самым высоким рейтингом. В случае, если вы когда-нибудь окажетесь жертвой атаки, вы, по крайней мере, можете быть спокойны, зная, что у вас есть безопасная резервная копия для восстановления вашего сайта.

Вот некоторые проблемы безопасности WordPress, о которых вы должны знать, и способы их решения;

1. Система плагинов

Частью того, что делает WordPress таким популярным, является его модульность. Вы можете быстро и легко расширять базовые функции благодаря системе плагинов. К сожалению, не все плагины соответствуют высоким стандартам UpdraftPlus, и некоторые из них могут создавать новые уязвимости на вашем веб-сайте WordPress.

Плагин «PWA для WP и AMP», например, подверг более 20 000 веб-сайтов WordPress уязвимости контроля доступа. Из-за разрешения произвольной загрузки файлов злоумышленники могут удаленно выполнять код и захватывать веб-сайты, на которых работает этот плагин. Пользователи должны знать о двух вещах из этого примера. Во-первых, по возможности ограничить количество плагинов, используемых на вашем сайте WordPress. Во-вторых, убедитесь, что все ваши приложения, включая плагины и версию WordPress, регулярно обновляются. Обновления иногда добавляют новые функции, но их основная цель — устранение недавно обнаруженных уязвимостей.

2. Атаки с помощью SQL-инъекций

Данные — это новый и очень ценный товар, и одна из причин, по которой злоумышленники нацеливаются на веб-сайты, заключается в краже информации, хранящейся в базе данных. SQL-инъекции — популярный способ сделать это, когда злоумышленники внедряют SQL-команды на веб-сайты, которые могут скомпрометировать конфиденциальную информацию.

Если вам интересно, как это происходит, подумайте о средней форме, которую вы найдете на многих веб-сайтах WordPress. Это позволяет пользователям предоставлять такую информацию, как имена пользователей и пароли для входа в систему. Если злоумышленник вставит код SQL в эти поля, базовая база данных может обработать этот код и выполнить неожиданные действия. Существует несколько способов предотвращения атак путем внедрения кода SQL, но наиболее распространенным является реализация строгой проверки ввода. Например, вы можете добавить следующий код в свой файл .htaccess, чтобы убедиться, что все входные данные исключены из запросов SQL;

| # Включить механизм перезаписи RewriteEngine включен Правило перезаписи ^(.*)$ – [F,L] # Блокировать инъекции MySQL RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=http:// [ИЛИ] RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=(..//?)+ [ИЛИ] RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=/([a-z0-9_.]//?)+ [NC,OR] RewriteCond %{QUERY_STRING} =PHP[0-9a-f]{8}-[0-9a-f]{4}-[0-9a-f]{4}-[0-9a-f]{4} -[0-9a-f]{12} [NC,OR] RewriteCond %{QUERY_STRING} (../|..) [ИЛИ] RewriteCond %{QUERY_STRING} ftp: [NC,OR] RewriteCond %{QUERY_STRING} http: [NC,OR] RewriteCond %{QUERY_STRING} https: [NC,OR] RewriteCond %{QUERY_STRING} =|w| [NC, ИЛИ] RewriteCond %{QUERY_STRING} ^(.*)/self/(.*)$ [NC,OR] RewriteCond %{QUERY_STRING} ^(.*)cPath=http://(.*)$ [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*script.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C)([^s]*s)+cript.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*iframe.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C)([^i]*i)+frame.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} GLOBALS(=|[|%[0-9A-Z]{0,2}) [ИЛИ] RewriteCond %{QUERY_STRING} _REQUEST(=|[|%[0-9A-Z]{0,2}) [ИЛИ] RewriteCond %{QUERY_STRING} ^.*([|]|(|)|<|>).* [NC,OR] RewriteCond %{QUERY_STRING} (NULL|OUTFILE|LOAD_FILE) [ИЛИ] RewriteCond %{QUERY_STRING} (./|../|…/)+(motd|etc|bin) [NC,OR] RewriteCond %{QUERY_STRING} (localhost|loopback|127.0.0.1) [NC,OR] RewriteCond %{QUERY_STRING} (<|>|'|%0A|%0D|%27|%3C|%3E|%00) [NC,OR] RewriteCond %{QUERY_STRING} concat[^(]*( [NC,OR] RewriteCond %{QUERY_STRING} union([^s]*s)+выбрать [NC,OR] RewriteCond %{QUERY_STRING} union([^a]*a)+ll([^s]*s)+выбрать [NC,OR] RewriteCond %{QUERY_STRING} (sp_executesql) [NC] Правило перезаписи ^(.*)$ – [F,L] |

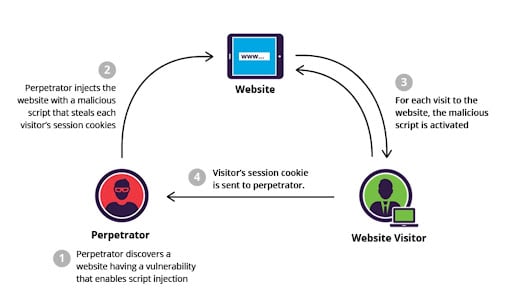

3. Атаки с использованием межсайтовых сценариев

Как работает XSS-атака (Источник: Imperva)

Как и атаки SQL Injection, межсайтовый скриптинг (XSS) пытается внедрить вредоносный код на уязвимые веб-сайты. Одним из примеров является размещение информации, которая ведет пользователей веб-сайта на другой веб-сайт, который затем пытается украсть личные данные. Этот сценарий может быть потенциально опасным, поскольку другому веб-сайту может даже не потребоваться ввод данных пользователем. Он может просто сканировать идентификационные данные пользователя, такие как файлы cookie, токены сеанса и многое другое.

Как правило, вы можете предотвратить атаки XSS с помощью брандмауэра веб-приложений (WAF). Этот полезный инструмент позволяет блокировать определенный трафик на веб-сайтах. Эта функция будет доступна в большинстве лучших плагинов безопасности WordPress, таких как All In One WP Security & Firewall . Если вы предпочитаете сосредоточиться на управлении своим веб-сайтом WordPress и оставить безопасность экспертам, One WP Security & Firewall — отличный способ сделать это. Он не только помогает вам блокировать большинство типов атак, но также может сканировать ваш веб-сайт WordPress на наличие уязвимостей, о которых вы, возможно, не знаете.

4. Атаки грубой силы

WordPress использует систему учетных данных, которая позволяет администраторам и другим авторизованным пользователям получать доступ к своим функциям управления. К сожалению, многие пользователи склонны использовать слабые и очевидные пароли. Пароли грубой силы используют сценарии, которые делают непрерывные и многократные попытки входа на сайт WordPress до тех пор, пока они не будут успешными. Сценарий работает с базой данных, содержащей словарь часто используемых имен пользователей и паролей (таких как Admin и Password1), надеясь, что вы выберете одну из этих комбинаций, не задумываясь о рисках.

Однако вы можете сделать несколько вещей, чтобы ограничить эффективность атак грубой силы;

- Используйте сложные и уникальные пароли

- Заблокировать доступ к каталогу администратора WordPress

- Добавьте двухфакторную аутентификацию (2FA)

- Отключить просмотр каталога

- Ограничьте количество попыток входа

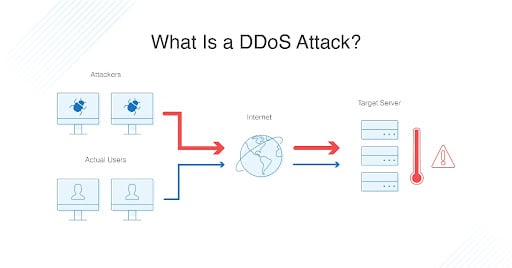

5. Распределенные атаки типа «отказ в обслуживании»

DDoS-атаки пытаются обойти веб-сайт потоком запросов, имитирующих трафик посетителей. (Источник: dnsstuff)

Атаки распределенного отказа в обслуживании (DDoS) состоят из массивного потока запросов, нацеленных на веб-сайт. Этот флуд предназначен для того, чтобы вывести веб-сайт из строя, сделав его недоступным для обычных посетителей, поскольку он не справляется с объемом запросов. Хотя DDoS не уникален для WordPress, веб-сайты, основанные на этой CMS, могут быть особенно уязвимы, поскольку для обслуживания запроса требуется больше ресурсов, чем для обычных статических веб-сайтов. Однако может быть невозможно защититься от определенного DDoS-флуда, но даже самые известные организации поддались этим атакам. Одним из примеров этого была атака GitHub в 2018 году, когда их сайт подвергся 20-минутной DDoS-атаке.

Как правило, небольшие веб-сайты не являются целью такого огромного объема. Однако для защиты от небольших волн DDoS убедитесь, что вы используете сеть распространения контента (CDN). Эти серверные сети могут помочь сбалансировать входящую нагрузку и ускорить обслуживание контента.

6. Атаки с подделкой межсайтовых запросов

Атаки с подделкой межсайтовых запросов (CSRF) — это еще один способ, с помощью которого злоумышленники заставляют веб-приложения, такие как WordPress, распознавать фальшивые аутентификации. WordPress особенно уязвим, поскольку эти сайты обычно содержат много учетных данных пользователей. Атака CSRF во многом похожа на XSS-атаку, обсуждавшуюся ранее. Основное отличие состоит в том, что для CSRF требуется сеанс аутентификации, а для XSS — нет. В любом случае, конечной целью является перенаправление посетителя в альтернативное место для кражи данных.

В большинстве случаев предотвращение CSRF требует реализации на уровне плагинов. Разработчики обычно используют токены анти-CSRF для связывания сеансов с конкретными пользователями. Владельцы веб-сайтов WordPress могут полагаться только на обновления плагинов и общие методы защиты веб-сайтов, чтобы предотвратить атаки CSRF.

Некоторые закаливающие действия, которые могут сработать, включают:

- Отключение редакторов файлов

- Целевые блоки выполнения PHO

- реализация двухфакторной аутентификации

Заключительные мысли о проблемах безопасности WordPress

Иногда существует ошибочное мнение, что WordPress является очень уязвимым веб-приложением. Однако это не совсем справедливое утверждение. Частично это связано с широким использованием WordPress, но более важной причиной является неспособность владельцев веб-сайтов принять необходимые надлежащие меры предосторожности.

Мы часто воспринимаем безопасность как должное, не задумываясь о последствиях выбора простого пароля. Однако владельцы веб-сайтов должны нести ответственность не только за целостность своих веб-сайтов, но и за безопасность данных своих пользователей.

Профиль автора

Пуй Мун Бех — специалист по цифровому маркетингу WebRevenue .

Сообщение О каких важных проблемах безопасности WordPress вы знаете? впервые появился на UpdraftPlus. UpdraftPlus — Плагин резервного копирования, восстановления и миграции для WordPress.