[Статистика безопасности WordPress] 4 основные причины взлома сайтов WordPress и как это предотвратить

Опубликовано: 2021-02-22Создавая 34% всех веб-сайтов в Интернете и имея 60,8% доли рынка CMS, WordPress, без сомнения, является самой популярной системой управления контентом в мире. Однако за эту огромную популярность приходится платить.

Год за годом безопасность WordPress всегда была острой проблемой. Что касается исследования Sucuri, то среди 8000 зараженных веб-сайтов 74% были построены на WordPress. Wordfence также обнаружил, что каждую минуту на сайты WordPress совершается до 90 000 атак.

Так почему же хакеры так нацелились на WordPress?

Существует множество причин, по которым сайты WordPress взламывают. В этой статье мы сосредоточимся на 4 основных причинах, а также на фактической статистике взломов WordPress, просеянной из различных источников. Кроме того, мы также даем несколько полезных советов о том, как обеспечить безопасность WordPress.

Давайте погрузимся!

- Небезопасный веб-хостинг

- Слабые пароли

- Устаревший сайт WordPress

- Устаревшие или обнуленные темы и плагины

- Как обеспечить безопасность WordPress

Небезопасный веб-хостинг

«41% сайтов WordPress подвергаются атакам из-за уязвимых хостинговых платформ».

Как и любой веб-сайт, WordPress размещается на веб-хостинге или сервере. Большинство владельцев сайтов на WordPress, похоже, не уделяют серьезного внимания выбору веб-хостинга. Обычно они размещают свои веб-сайты на виртуальном хостинге, так как это более доступно. К сожалению, это оказывается прибыльной добычей для злоумышленников.

Любая успешная попытка взлома этого общего сервера потенциально может привести к уязвимости вашего сайта, поскольку хакеры могут получить доступ к вашему сайту через этот взломанный сайт.

Слабые пароли

Это одна из наиболее частых причин успешных атак методом грубой силы. WP Smackdown доказывает, что 8% сайтов WordPress взламываются из-за слабых паролей.

Удивительно, но даже по сей день люди все еще используют простые для угадывания и распространенные пароли, такие как «123456» или «пароль», для защиты своих сайтов. NordPass подвел итоги использования самых популярных паролей в 2020 году, и то, что они раскрыли, ошеломит вас.

| 10 самых популярных паролей | Количество пользователей | Время взломать его |

| 123456 | 2 543 285 | Меньше секунды |

| 123456789 | 961 435 | Меньше секунды |

| картина1 | 371 612 | 3 часа |

| пароль | 360 467 | Меньше секунды |

| 12345678 | 322 187 | Меньше секунды |

| 111111 | 230 507 | Меньше секунды |

| 123123 | 189 327 | Меньше секунды |

| 12345 | 188 268 | Меньше секунды |

| 1234567890 | 171 724 | Меньше секунды |

| сенха | 167 728 | 10 секунд |

Их исследование показало, что пользователи, как правило, устанавливают в качестве паролей легко запоминающиеся цифры или цепочки букв. Кроме того, они склонны повторно использовать один и тот же пароль для нескольких учетных записей из-за удобства. Что важнее всего, так это то, что чем легче запомнить пароли, тем более они уязвимы для взлома.

Устаревшие версии WordPress

Устаревшая версия WordPress является одной из основных причин взлома сайта. Исследование Sucuri показывает, что 36,7% взломанных веб-сайтов имеют устаревшие версии.

В новых версиях будут добавлены более продвинутые функции и исправлены уязвимости старых версий. Однако некоторые пользователи даже отключают функцию самообновления. По данным WordPress, только 32,2% пользователей WordPress обновили свои сайты до последней версии 5.6.

Почему пользователи отказываются обновлять свои сайты?

Основные оправдания:

- Они склонны задерживать или забывать уведомления об обновлениях из-за своей занятости (или лени).

- Они опасаются, что обновление повлияет на производительность их сайтов.

Но знаете что, иногда невежество дорого вам обходится. Взлом блог-платформы Reuters в 2012 году — типичный урок.

Агентство Reuters забыло обновить установку WordPress, что дало хакерам шанс атаковать их сайт. Они разместили на сайте Reuters множество ложных постов, в том числе якобы интервью с лидером сибирской повстанческой армии. В то время агентство Reuters использовало версию 3.1.1 вместо 3.4.1.

Устаревшие или обнуленные темы и плагины

Многие владельцы веб-сайтов подвергались атакам из-за уязвимостей тем и плагинов. В то время как WordPress мгновенно обновляет свое ядро с помощью исправлений безопасности, это улучшение не распространяется на его плагины.

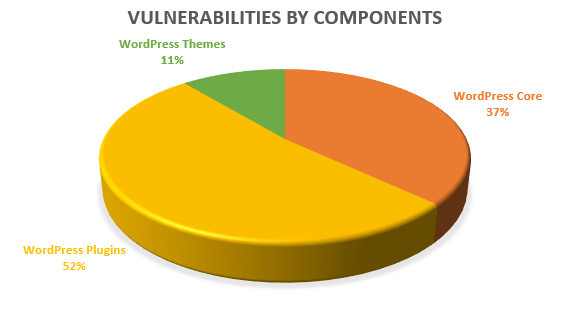

Согласно статистике WP Scan, до 2020 года в WordPress было зарегистрировано 21 936 уязвимостей. Среди них 52% и 11% зарегистрированных уязвимостей WordPress связаны соответственно с плагинами и темами, в то время как остальные приходится на ядро WordPress.

Более того, в отчете Wordfence 2020 WordPress компания Wordfence подчеркнула, что вредоносное ПО из обнуленных плагинов и тем представляет угрозу для безопасности WordPress. И WP Scan, и Wordfence согласны с тем, что межсайтовый скриптинг и SQL-инъекция являются наиболее популярными типами уязвимостей в плагинах и темах WordPress.

Посмотрите 10 самых уязвимых тем и плагинов, перечисленных Wpwhitesecurity (последнее обновление 8 октября 2020 г.), и вы будете удивлены.

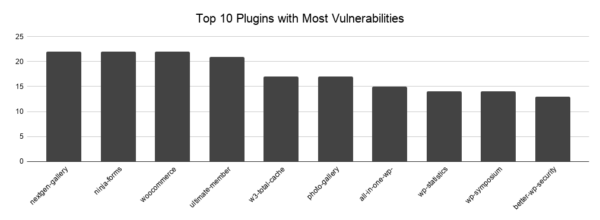

Топ-10 самых уязвимых плагинов:

На приведенном выше графике Nextgen Gallery, Ninja Forms и WooCommerce лидируют в тройке лидеров с более чем 20 уязвимостями. Даже подключаемый модуль безопасности под названием «All In One WP Security & Firewall» отображается в этом списке, а это означает, что хакеры также могут использовать плагины безопасности.

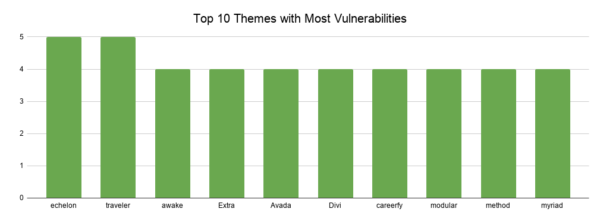

Топ-10 самых уязвимых тем:

Прилагаемый график показывает, что темы не вызывают много уязвимостей по сравнению с плагинами. Наибольшее количество уязвимостей — пять и приходится на тему Echelon и Traveler. Это потому, что темы не предполагают расширения функциональности, как это делают плагины. В основном они несут ответственность за внешний вид сайтов WordPress.

Как обеспечить безопасность WordPress

Из приведенных выше тревожных статистических данных и фактов о безопасности WordPress мы выбрали 5 жизнеспособных решений, которые помогут вам обеспечить безопасность вашего WordPress. Что вам нужно сделать прямо сейчас:

- Инвестируйте в свои веб-хостинги

- Создавайте уникальные пароли

- Держите ваш сайт в курсе

- Используйте плагины безопасности WordPress

- Избегайте использования пустых тем и плагинов

Инвестируйте в свои веб-хостинги

Ты получаешь то, за что платишь. Выбор надежного веб-хостинга значительно снизит вероятность взлома вашего сайта. Качественный веб-хостинг не только поддерживает последнюю версию PHP и MySQL, но также обеспечивает сканирование на наличие вредоносных программ и регулярное резервное копирование.

Выделенный сервер настоятельно рекомендуется как наиболее безопасный вариант хостинга. Конечно, это довольно дорого, но очень полезно, если ваш сайт имеет высокий трафик и содержит конфиденциальные данные.

Держитесь подальше от решений для виртуального хостинга. Однако, если вы уже используете план виртуального хостинга, переключитесь на хостинг VPS.

Создавайте уникальные пароли

Безопасные пароли необходимы не только для учетных записей администратора WordPress, но и для веб-хостинга, учетных записей FTP и баз данных MySQL.

Чтобы создать надежный пароль, во-первых, вам нужно избегать использования общих соседних цифр или букв, таких как «1234567» или «abcdef», и повторяющихся символов, включая «abc123» или «111111111».

При этом воздержитесь от использования одних и тех же паролей для разных сайтов. Вы должны придумать длинный, сложный и надежный пароль, состоящий не менее чем из 8 символов для каждой учетной записи.

Идеальный пароль должен состоять из слов, цифр и символов, например, !wdf34*de5. Не забывайте регулярно сбрасывать пароли каждые 90 дней.

Держите свой сайт в курсе

Чтобы не стать вторым Reuters, вам нужно обновить свой сайт WordPress до последней версии. Обратите внимание на уведомления об обновлениях в личном кабинете.

Если вы опасаетесь, что обновление нарушит работу ваших сайтов, вам следует создать резервную копию перед запуском обновления и протестировать обновление на промежуточном сайте.

Используйте плагины безопасности WordPress

Установка плагинов безопасности WordPress — это самое простое, но наиболее эффективное решение для защиты вашего сайта от любых типов атак, включая вредоносные программы.

Выбор плагина безопасности, который позволяет сканировать уязвимости, применять надежные пароли, блокировать вредоносные сети, внедрять брандмауэр и т. д. В этой области существует широкий спектр надежных плагинов безопасности WordPress, в том числе Sucuri, Wordfence и BlogVault.

Избегайте использования пустых тем и плагинов

Нулевые плагины и темы — это взломанная версия премиальных, в которой отсутствует функция проверки лицензии. Обычно эта функция отключена или удалена из этих плагинов и тем, что приводит к потенциально вредоносным вредоносным программам.

Мы не можем отрицать, что обнуленные плагины и темы заманчивы, учитывая, что они бесплатны и их легко загрузить. Однако, пожалуйста, примите во внимание такую мысль: если вы используете эти пиратские копии, никаких исправлений безопасности не будет, так как у них не будет доступных обновлений от их разработчиков.

Поэтому мы предлагаем вам скачать оригинальные плагины или темы с проверенных веб-сайтов или вложить свои деньги в премиальные. Подумайте о них в долгосрочной перспективе, вы можете защитить свой сайт и получить новые функции или дополнительную поддержку в исправлениях безопасности.

Вывод

Эта статья познакомила вас с 4 основными причинами взломов WordPress с реальными цифрами. Предоставленная статистика взломов WordPress направлена на то, чтобы подчеркнуть, насколько важно усилить безопасность вашего WordPress.

Мы также дали полезные советы о том, как защитить WordPress от потенциальных атак. «Предупредить лучше, чем лечить». Вам следует уделить особое внимание выбору веб-хостинга, обновлению ядра WordPress, плагинов и тем, а также созданию надежных паролей.

Есть ли какие-либо статистические данные о взломе WordPress, которыми, как вы надеетесь, мы поделимся в этой статье, но которые мы упустили? Был ли у вас опыт эксплуатации веб-сайтов? Не стесняйтесь поделиться с нами в разделе комментариев ниже!