MongoDB: ฐานข้อมูล NoSQL ที่ทรงพลังแต่ไม่ปลอดภัย

เผยแพร่แล้ว: 2023-01-22MongoDB เป็นระบบฐานข้อมูลเชิงเอกสารที่มีประสิทธิภาพซึ่งเหมาะสำหรับเว็บแอปพลิเคชันสมัยใหม่ มีความสามารถในการปรับขนาดที่ยอดเยี่ยมและใช้งานง่ายมาก อย่างไรก็ตาม ปัญหาด้านความปลอดภัยที่อาจเกิดขึ้นกับ MongoDB คือการฉีด nosql Nosql Injection เป็นการโจมตีประเภทหนึ่งที่มีการป้อนข้อมูลที่เป็นอันตรายไปยังฐานข้อมูล nosql เพื่อดำเนินการโดยไม่ได้ตั้งใจหรือเข้าถึงข้อมูลที่ละเอียดอ่อน กรณีนี้อาจเกิดขึ้นได้หากข้อมูลของผู้ใช้ไม่ได้รับการตรวจสอบหรือฆ่าเชื้ออย่างเหมาะสม โชคดีที่ไดรเวอร์ MongoDB มีการป้องกันการโจมตีจาก การฉีด nosql ในตัว อย่างไรก็ตาม สิ่งสำคัญคือต้องตระหนักถึงปัญหาด้านความปลอดภัยนี้และดำเนินการเพื่อป้องกันปัญหาดังกล่าว

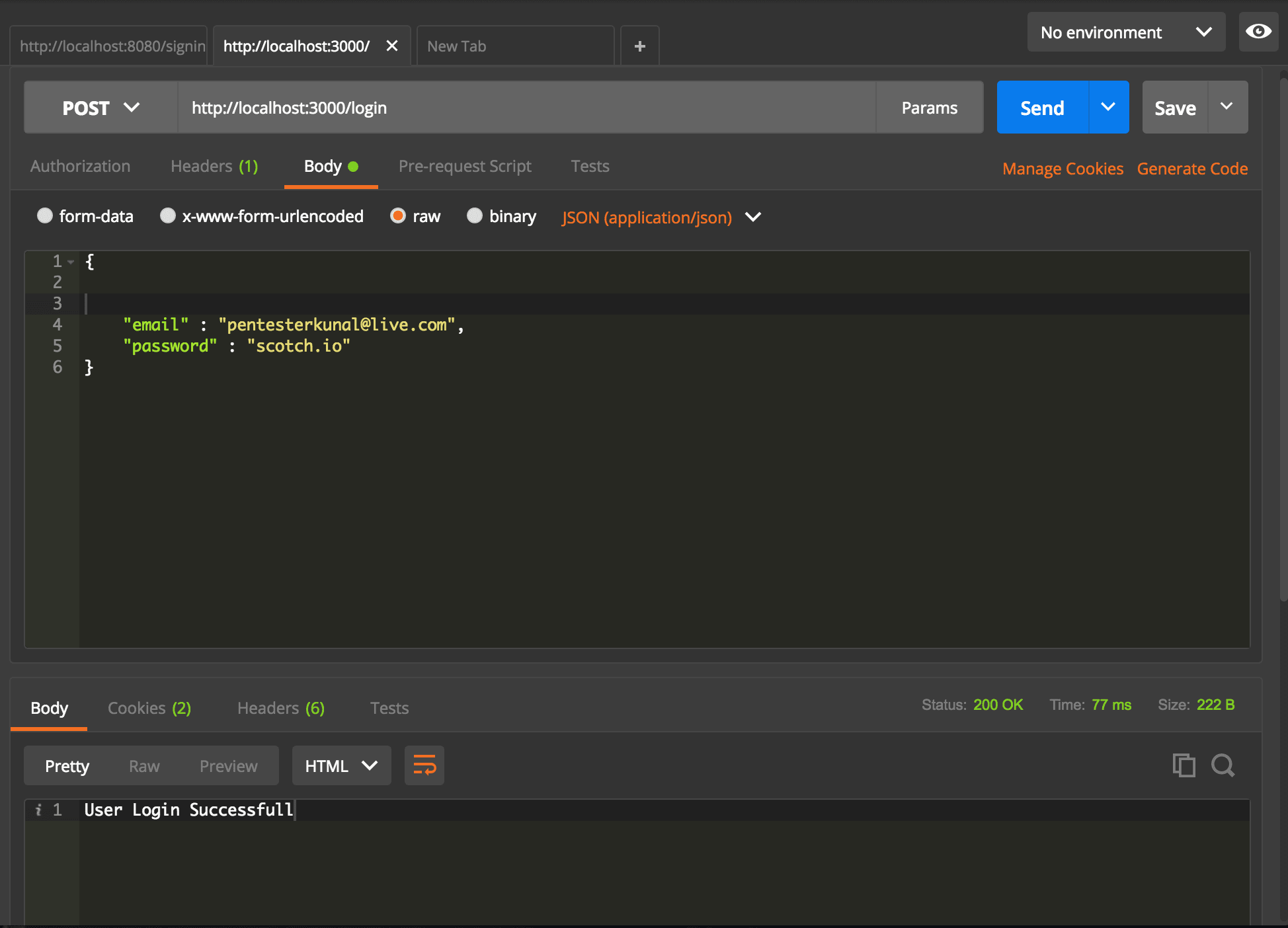

ในแง่ของความนิยม MongoDB เป็นแหล่งเก็บข้อมูลยอดนิยมอันดับห้ารองจากฐานข้อมูล Apache Cassandra ที่เป็นที่นิยมและเอ็นจิ้น NoSQL อื่น ๆ เนื่องจากไม่มีมาตรฐานภาษา NoSQL กระบวนการแทรกของผู้ขายแต่ละรายจึงได้รับการปรับแต่งให้เหมาะกับภาษาที่ใช้ค้นหา PHP ใช้ในกรณีการฉีด NoSQL ส่วนใหญ่บนเว็บ และฉันจะพูดถึงบางกรณีในภายหลัง เมื่อวางนิพจน์ JS ลงใน $where clause หรือส่งผ่านไปยัง mapReduce หรือฟังก์ชันกลุ่ม Mongo จะสนับสนุนการประเมิน ด้วยเหตุนี้ หากเราป้อน JavaScript ที่ถูกต้องในสตริงข้อความค้นหาและจับคู่เครื่องหมายคำพูดอย่างถูกต้อง Mongo จะสามารถเรียกใช้ JavaScript ของเราได้ เพื่อบรรลุเป้าหมายในการค้นหาผู้ใช้ที่ถูกต้องทั้งหมด เราขอส่งต่อสิ่งที่จะเป็นจริงเสมอ แอปพลิเคชัน MEAN stack นี้ประกอบด้วยสามส่วน: Express, Mongo และ Node

อ็อบเจ็กต์ที่คาดหวังจะเป็นดังนี้: โค้ดที่ได้รับสำหรับ Express เป็นดังนี้: คุณสามารถใส่ค่าใหม่ได้โดยการแทนที่ฟิลด์ชื่อผู้ใช้หรือรหัสผ่านด้วย แบบสอบถาม Mongo ที่ถูกต้อง เพื่อหลีกเลี่ยง NoSQL Injections จึงจำเป็นอย่างยิ่งที่จะต้องพัฒนาฐานรหัสที่แข็งแกร่ง ก่อนที่คุณจะทำให้อินสแตนซ์ Mongo และโค้ดแอปพลิเคชันของคุณแข็งขึ้น ควรทำบางสิ่งที่คุณควรทำเสียก่อน คุณสามารถจำกัดหรือป้องกันการแทรกโค้ดของคุณได้ ไม่ว่าภาษาของคุณจะเก่าหรือซับซ้อนเพียงใด

การแทรก NoSQL เป็นช่องโหว่ในการป้องกันข้อมูลที่อนุญาตให้ผู้โจมตีรวมอินพุตที่เป็นอันตรายในแบบสอบถามที่ส่งโดยผู้ใช้ปลายทาง และเรียกใช้คำสั่งที่ไม่ต้องการบนฐานข้อมูล

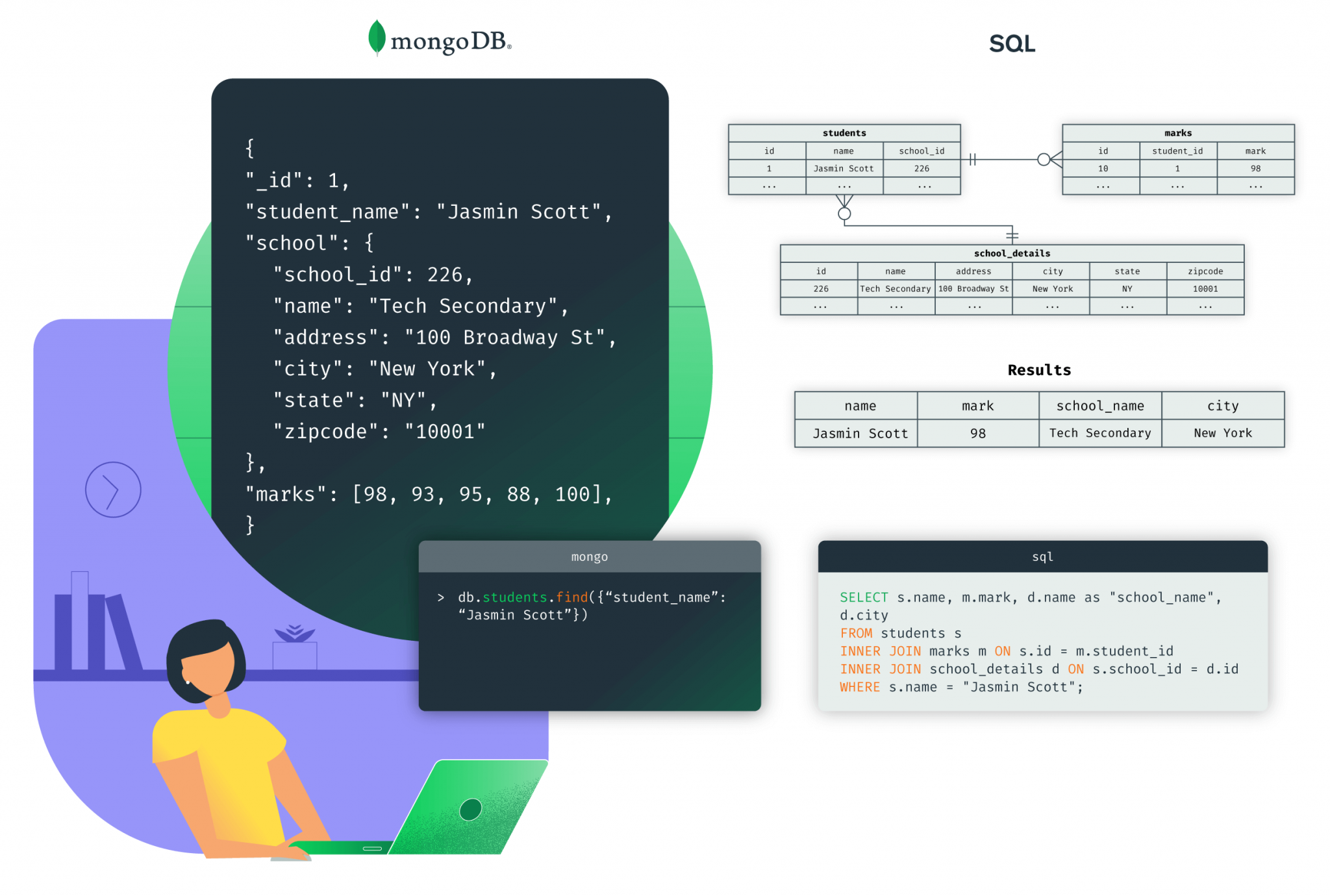

ฐานข้อมูล MongoDB ใช้โมเดลเอกสารที่ไม่สัมพันธ์กัน ด้วยเหตุนี้ จึงเป็นฐานข้อมูล NoSQL (NoSQL = Not-only-SQL) ซึ่งแตกต่างอย่างมากจากฐานข้อมูลเชิงสัมพันธ์อย่าง Oracle, MySQL หรือ Microsoft SQL Server

ฐานข้อมูลเอกสาร ฐานข้อมูลคีย์-ค่า ร้านค้าแบบคอลัมน์กว้าง และฐานข้อมูลกราฟเป็นฐาน ข้อมูล NoSQL เพียงไม่กี่ประเภทที่มีให้ใช้งาน ฐานข้อมูล MongoDB NoSQL เป็นฐานข้อมูลที่ใช้กันอย่างแพร่หลายมากที่สุดในโลก

Object Data Modeling (ODM) เป็นไลบรารีใหม่ที่ได้รับการพัฒนาสำหรับ MongoDB และ Node ความสัมพันธ์ระหว่างข้อมูลได้รับการจัดการ การตรวจสอบสคีมาถูกดำเนินการ และโค้ดของ MongoDB ถูกแปลเป็นการแทนค่าของวัตถุเหล่านั้นโดยใช้สิ่งนี้ MongoDB ซึ่งเป็น ฐานข้อมูลเอกสาร NoSQL ไม่ต้องการสคีมาในการทำงาน

การฉีดเป็นไปได้ใน Mongodb หรือไม่?

ไม่มีคำตอบที่ชัดเจนสำหรับคำถามนี้ เนื่องจากขึ้นอยู่กับการใช้งาน MongoDB โดยเฉพาะ อย่างไรก็ตาม โดยทั่วไปเป็นไปได้ที่จะใส่โค้ดลงใน MongoDB ผ่านการใช้ฟังก์ชันที่ผู้ใช้กำหนด (UDF) UDF ช่วยให้นักพัฒนาสามารถขยายฟังก์ชันการทำงานของ MongoDB ได้ด้วยการเขียนฟังก์ชันที่กำหนดเอง ฟังก์ชันเหล่านี้สามารถใช้ในการสอบถามและอัปเดตได้ เช่นเดียวกับฟังก์ชันในตัวอื่นๆ นอกจากนี้ยังสามารถใช้ UDF เพื่อเข้าถึงข้อมูลจากแหล่งข้อมูลภายนอก เช่น ฐานข้อมูลหรือบริการบนเว็บอื่นๆ สิ่งนี้ทำให้สามารถแทรกโค้ดลงใน MongoDB ซึ่งไม่สามารถทำได้

ข้อเท็จจริงที่ว่า MongoDB เป็นฐานข้อมูลที่ได้รับความนิยมมากที่สุดเนื่องจากความสามารถในการขยายขนาดเป็นหนึ่งในเหตุผลที่ทำให้เป็นที่นิยม เว็บแอปพลิเคชันมีคำสั่ง MongoDB ที่ใช้เป็นวิธีดึงข้อมูลและแสดงข้อมูล ช่องโหว่ของ MongoDB เช่นเดียวกับฐานข้อมูลอื่น ๆ เกิดจากการโจมตีด้วยการฉีด SQL ฐานข้อมูลจะจดจำการสืบค้นที่เป็นอันตรายโดยอัตโนมัติราวกับเป็นฐานข้อมูลอื่น และจะส่งคืนข้อมูลที่ร้องขอไปยังผู้โจมตี ผู้โจมตีสามารถใช้วิธีนี้เพื่อควบคุมข้อมูลที่คุณป้อน ผู้โจมตีสามารถยึดครองเซิร์ฟเวอร์ได้หากอินพุตไม่ถูกต้อง MongoDB มีคุณสมบัติความปลอดภัยในตัวหลายอย่างสำหรับการสร้างเคียวรีที่ปลอดภัยโดยไม่ต้องใช้ JavaScript อย่างไรก็ตาม หากคุณต้องใช้ JavaScript ในการสืบค้น คุณต้องปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุด

Mongodb และ Dynamodb: ฐานข้อมูล Nosql ยังคงเสี่ยงต่อการฉีด Sql

แม้ว่าข้อเท็จจริงที่ว่า MongoDB จะเป็นฐานข้อมูล NoSQL แต่การโจมตีด้วยการฉีด SQL ยังคงเป็นปัญหาอยู่ เนื่องจากนักพัฒนายังคงถูกเปิดเผยหากพวกเขาไม่สามารถฆ่าเชื้ออินพุตได้อย่างเพียงพอ MongoDB ไม่ใช้ SQL สำหรับการสืบค้น ซึ่งหมายความว่าหากผู้พัฒนาไม่ทำความสะอาดอินพุตอย่างเพียงพอ ผลลัพธ์ยังคงเป็นการ โจมตีแบบฉีด หนึ่งในเทคนิคการแฮ็กเว็บที่พบมากที่สุดคือการแทรก SQL ซึ่งจะแทรกโค้ดที่เป็นอันตรายลงในคำสั่ง SQL ผ่านการป้อนข้อมูลหน้าเว็บ การโจมตีด้วยการฉีด SQL ยังคงเป็นปัญหากับ DynamoDB แม้ว่าจะอยู่ในสถานะ NoSQL ก็ตาม อย่างไรก็ตาม เนื่องจากข้อมูลที่ป้อนนั้นได้รับการฆ่าเชื้อไม่เพียงพอ นักพัฒนาซอฟต์แวร์จึงยังมีช่องโหว่อยู่

มีการฉีด sql ที่เทียบเท่ากับ Mongodb หรือไม่

ณ ตอนนี้ยังไม่มี SQL Injection ที่เทียบเท่ากับ MongoDB แม้ว่า MongoDB จะไวต่อการโจมตีแบบฉีดน้อยกว่าฐานข้อมูล SQL แต่ก็ไม่ได้ป้องกันทั้งหมด การโจมตีแบบฉีดบน MongoDB อาจเกิดขึ้นได้หากใช้อินพุตที่ไม่น่าเชื่อถือของผู้ใช้โดยไม่มีการตรวจสอบความถูกต้องหรือการฆ่าเชื้อที่เหมาะสม หากไม่ได้รับการจัดการอย่างเหมาะสม การโจมตีเหล่านี้อาจทำให้ผู้โจมตีสามารถแก้ไขข้อมูล ดำเนินการโดยไม่ได้ตั้งใจ หรือเข้าถึงข้อมูลที่ละเอียดอ่อนได้

การโจมตีด้วยการฉีดส่วนใหญ่เกิดขึ้นจากการฆ่าเชื้ออินพุตไม่เพียงพอ เครื่องหมายอัญประกาศคู่หนึ่งมักใช้เพื่อแยกแยะรหัสจากข้อมูลในภาษา แต่ก็ไม่เป็นเช่นนั้นเสมอไป นักพัฒนาจำนวนมากล้มเหลวในการดูแลอินพุตของผู้ใช้ ทำให้แอปของพวกเขาเสี่ยงต่อข้อบกพร่อง เรียนรู้เพิ่มเติมเกี่ยวกับการโจมตีการฉีด SQL ใน MongoDB ฐานข้อมูล NoSQL ซึ่งมาพร้อมกับ Sharding ในตัว มีข้อดีคือสามารถขยายในแนวนอนแทนที่จะเป็นแนวตั้ง นักพัฒนาที่ล้มเหลวในการฆ่าเชื้ออินพุตอย่างถูกต้องจะยังคงถูกโจมตีด้วยการฉีด การโจมตีด้วยการฉีด NoSQL นั้นคล้ายกับช่องโหว่ของการฉีด SQL ตรงที่ใช้ประโยชน์จากอินพุตของผู้ใช้ที่ผ่านการฆ่าเชื้อในขณะที่พัฒนาแบบสอบถามฐานข้อมูล

ควรอ่านเอกสารและคำแนะนำด้านความปลอดภัยสำหรับฐานข้อมูล NoSQL เสมอ ก่อนที่จะใช้การโจมตีด้วยการฉีด SQL เพื่อโจมตีแอปพลิเคชัน ตรวจสอบให้แน่ใจว่าข้อมูลของคุณได้รับการฆ่าเชื้อเพื่อลดช่องโหว่ Zuar สามารถช่วยคุณกำหนดการปรับปรุงที่คุณสามารถทำกับระบบปัจจุบันของคุณเพื่อให้มีประสิทธิภาพมากขึ้นและทำให้การป้อนข้อมูลเป็นไปโดยอัตโนมัติ

การโจมตีด้วยการฉีด Mongodb: วิธีปกป้องข้อมูลของคุณ

MongoDB เป็นฐานข้อมูล NoSQL ยอดนิยม ซึ่งช่วยให้พัฒนาแอปพลิเคชันได้เร็วขึ้น แม้ว่าข้อเท็จจริงที่ว่า MongoDB จะเป็นฐานข้อมูลเชิงเอกสาร แต่เพย์โหลดที่เป็นอันตรายใดๆ ที่แทรกเข้ามาอาจส่งผลร้ายแรงได้ การใช้การ แทรกโค้ด JSON ทำให้สามารถโจมตี MongoDB ได้ แอป MEAN พึ่งพา MongoDB เป็นอย่างมาก ดังนั้นผู้โจมตีจึงสามารถใช้โค้ด JSON เพื่อส่งข้อมูลผ่านแอปได้ เพย์โหลดที่เป็นอันตรายถูกแทรกเข้าไปในฐานข้อมูลที่ไม่ใช่ SQL เช่น MongoDB ตามการฉีด NoSQL เมื่อเพย์โหลดที่เป็นอันตรายถูกแทรกเข้าไปใน MongoDB อาจมีผลกระทบที่กว้างไกล และการแทรก NoSQL อาจร้ายแรงได้

Mongodb รองรับ Nosql หรือไม่

ใช่. MongoDB เป็นฐานข้อมูล NoSQL ที่ใช้รูปแบบคล้าย JSON ในการจัดเก็บข้อมูล ฐานข้อมูล NoSQL มักใช้สำหรับข้อมูลขนาดใหญ่และเว็บแอปพลิเคชันแบบเรียลไทม์

MongoDB เป็นระบบจัดการฐานข้อมูลเชิงเอกสารที่เป็นโอเพ่นซอร์สและใช้ระบบจัดการฐานข้อมูลโอเพ่นซอร์ส ฐานข้อมูล MongoDB เก็บข้อมูลในไฟล์แฟลตในวัตถุหน่วยเก็บข้อมูลไบนารีของตนเอง การจัดเก็บข้อมูลมีขนาดกะทัดรัดและมีประสิทธิภาพมาก ซึ่งเหมาะสำหรับปริมาณมาก ระบบจัดการฐานข้อมูลที่ใช้เทคโนโลยี NoSQL แตกต่างจากฐานข้อมูลเชิงสัมพันธ์ในลักษณะพื้นฐาน MongoDB รองรับการประมวลผลเป็นชุดโดยใช้คุณสมบัติการรวม สถาปัตยกรรม MongoDB จัดเก็บเอกสารไว้ในคอลเลกชันเดียว เนื่องจากคอลเล็กชันไม่มีสคีมา จึงสามารถนำมาเปรียบเทียบกับเอกสารอื่นในคอลเล็กชันเดียวกันโดยอิงตามเนื้อหา ฟิลด์ และขนาดที่แตกต่างกัน ด้วยเหตุนี้ จึงไม่สามารถพิจารณา MongoDB เป็นทางเลือกแทน NoSQL ได้

การสร้างและใช้งานสคีมาของ MongoDB เป็นเพียงหนึ่งในข้อดีหลายประการ แนวคิดของสคีมาคือการสร้างชุดกฎสำหรับการจำแนกข้อมูล ชื่อของสคีมาสามารถกำหนดวิธีการกำหนดฟิลด์ ประเภทข้อมูลที่อนุญาต และวิธีการเข้าถึงข้อมูล สิ่งนี้ทำให้คุณสามารถจัดโครงสร้างข้อมูลในลักษณะที่จัดการได้ง่ายและง่ายขึ้น ความสามารถในการปรับขนาดฐานข้อมูลของคุณก็เป็นคุณสมบัติของ MongoDB เช่นกัน ด้วย MongoDB คุณไม่จำเป็นต้องกังวลกับข้อมูลจำนวนมาก นี่เป็นเพราะระบบการจัดทำดัชนี B-tree ที่รวดเร็วและมีประสิทธิภาพ นอกจากนี้ MongoDB ยังมีระบบบันทึกประจำวันที่ทำให้มั่นใจได้ว่าข้อมูลของคุณเป็นปัจจุบันอยู่เสมอ MongoDB เป็นฐานข้อมูลเอกสารที่ยอดเยี่ยมเพราะใช้งานง่ายและสามารถปรับขนาดได้ดีมาก MongoDB เป็น ฐานข้อมูล NoSQL ที่ยอดเยี่ยม เพราะใช้งานง่ายและเชื่อถือได้

Mongobb คำสั่งฉีด

การฉีดคำสั่ง MongoDB เป็นช่องโหว่ด้านความปลอดภัยที่เกิดขึ้นเมื่ออินพุตของผู้ใช้ที่ไม่น่าเชื่อถือถูกส่งไปยังคำสั่งเชลล์ MongoDB ซึ่งอาจทำให้ผู้โจมตีใช้คำสั่งตามอำเภอใจบนเซิร์ฟเวอร์ ซึ่งอาจนำไปสู่การสูญเสียข้อมูลหรือการบุกรุกเซิร์ฟเวอร์

คำสั่งฉีดคืออะไร?

การฉีดคำสั่งเป็นการโจมตีทางไซเบอร์ประเภทหนึ่งที่ระบบปฏิบัติการโฮสต์ (OS) ถูกโจมตีด้วยคำสั่งโดยอำเภอใจ ตัวแสดงภัยคุกคามแทรกคำสั่งโดยใช้ประโยชน์จากช่องโหว่ของแอปพลิเคชัน เช่น ขาดการตรวจสอบความถูกต้องของอินพุต

Mongodb ป้องกันการฉีด sql หรือไม่

แม้ว่าฐานข้อมูล NoSQL เช่น MongoDB จะไม่ใช่ SQL แต่ก็สามารถทำการค้นหาตามข้อมูลที่ผู้ใช้ป้อนได้ กล่าวอีกนัยหนึ่ง หากผู้พัฒนาไม่ได้ฆ่าเชื้ออินพุตอย่างเหมาะสม พวกเขายังคงเสี่ยงต่อการถูกโจมตีด้วยการฉีด

การฉีด Xquery คืออะไร?

การแทรก XQuery สามารถระบุตัวแปรในสภาพแวดล้อมของเหยื่อ แทรกคำสั่งไปยังโลคัลโฮสต์ หรือทำการสืบค้นไปยังไฟล์และแหล่งข้อมูลระยะไกล การโจมตีด้วยการฉีด SQL นั้นคล้ายกับการโจมตีโดยการเจาะผ่านจุดเข้าของแอปพลิเคชันเพื่อเข้าถึงชั้นการเข้าถึงทรัพยากร

ตัวอย่างการฉีด Mongodb Sql

ตัวอย่างการแทรก Mongodb sql คือเมื่อผู้ใช้ที่ประสงค์ร้ายพยายามแทรกโค้ด SQL ลงในฐานข้อมูล MongoDB เพื่อเข้าถึงข้อมูลที่ละเอียดอ่อน ซึ่งสามารถทำได้โดยการใช้ประโยชน์จากช่องโหว่ในแอปพลิเคชันที่ใช้ในการโต้ตอบกับฐานข้อมูล หรือโดยการเข้าถึงเซิร์ฟเวอร์ฐานข้อมูลโดยตรง ไม่ว่าในกรณีใด ผู้โจมตีสามารถใช้คำสั่ง SQL ได้ตามอำเภอใจ ซึ่งอาจนำไปสู่การเปิดเผยข้อมูลที่เป็นความลับ หรือการเปลี่ยนแปลงหรือการทำลายข้อมูล

พังพอน: ป้องกันการโจมตีด้วยการฉีด Mongodb

ผู้โจมตีแทรกข้อความค้นหาที่กำหนดเองลงในอินสแตนซ์ MongoDB เพื่อใช้ประโยชน์จากข้อบกพร่องในฐานข้อมูล MongoDB การโจมตีแบบฉีด MongoDB สามารถป้องกันได้โดยการกรองอินพุตของผู้ใช้ ป้องกันไม่ให้สร้างการสืบค้นฐานข้อมูล และป้องกันไม่ให้ใช้อินพุตของผู้ใช้

การป้องกันการฉีด Mongobb

การแทรก MongoDB เป็นรูปแบบหนึ่งของการโจมตีที่มีการแทรกโค้ดที่เป็นอันตรายลงในฐานข้อมูล MongoDB ซึ่งสามารถทำได้หลายวิธี เช่น ผ่านการป้อนข้อมูลของผู้ใช้หรือโดยการใช้ประโยชน์จากช่องโหว่ในซอฟต์แวร์ฐานข้อมูล เมื่อใส่โค้ดแล้ว สามารถใช้แก้ไขหรือลบข้อมูล หรือเข้าถึงข้อมูลที่ละเอียดอ่อนได้ เพื่อป้องกันการฉีด MongoDB สิ่งสำคัญคือต้องแน่ใจว่าอินพุตของผู้ใช้ทั้งหมดได้รับการตรวจสอบและฆ่าเชื้อก่อนที่จะจัดเก็บไว้ในฐานข้อมูล นอกจากนี้ ขอแนะนำให้อัปเดตซอฟต์แวร์ฐานข้อมูลให้ทันสมัยอยู่เสมอ เนื่องจากช่องโหว่ใหม่ๆ มักถูกค้นพบและนำไปใช้ประโยชน์

ความปลอดภัยอาจถูกบุกรุกอย่างรุนแรงใน MongoDB เพียงแค่กำหนดค่าใบรับรองการตรวจสอบสิทธิ์และเข้ารหัสข้อมูล คำขอ HTTP มีพารามิเตอร์ที่ผู้โจมตีได้รับ ดังนั้นพวกเขาจึงสามารถไปที่ปลายสุดของโลกเพื่อรับพารามิเตอร์เหล่านี้ได้ ตัวแปรที่ไม่ผ่านการฆ่าเชื้อจะถูกส่งผ่านไปยังแบบสอบถาม MongoDB ในกรณีนี้ ทำลายโครงสร้างการวางแนวของแบบสอบถามเอกสาร และบางครั้งส่งผลให้โค้ดฐานข้อมูลทำงานเอง การไม่มีข้อมูลซีเรียลไลซ์ใน MongoDB หลีกเลี่ยงความเป็นไปได้ที่พารามิเตอร์โดยตรงจะถูกรวมเข้าด้วยกัน ทำให้เกิดความเสี่ยง การใช้ข้อมูล API ในข้อความที่จัดรูปแบบ และด้วยเหตุนี้จึงจำเป็นต้องแยกวิเคราะห์ข้อมูล อาจทำให้เกิดความขัดแย้งระหว่างผู้เรียกของเซิร์ฟเวอร์และผู้ถูกเรียกของฐานข้อมูล อาจมีความเสี่ยงด้านความปลอดภัยอย่างร้ายแรงหากข้อมูลของคุณถูกบุกรุก การใช้ตัวดำเนินการ $where สามารถประเมินสตริงภายในเซิร์ฟเวอร์ได้ เมื่อต้องการค้นหานักเรียนที่มีอายุมากกว่า Y ข้อความค้นหาจะสูงกว่า Y ในกรณีนี้ โมดูลการฆ่าเชื้อจะไม่สามารถแก้ไขปัญหาได้ นอกจากนี้ยังทำงานได้ไม่ดีเนื่องจากไม่ได้ปรับให้เหมาะกับดัชนี ซึ่งแสดงไว้ในความปราชัย

สามารถป้องกันการฉีด sql ได้อย่างไร?

การโจมตี SQL Injection จะไม่มีวันหยุด เว้นแต่จะมีการดำเนินการตรวจสอบความถูกต้องของอินพุตและอัมพาตในคำสั่งที่เตรียมไว้ ไม่ควรให้รหัสแอปพลิเคชันใช้อินพุตในแอปพลิเคชัน ในการฆ่าเชื้ออินพุตทั้งหมด เช่น แบบฟอร์มบนเว็บ นักพัฒนาซอฟต์แวร์จะต้องฆ่าเชื้ออินพุตทั้งหมด รวมถึงฟอร์มสำหรับเว็บเบราว์เซอร์ด้วย

ป้องกันการโจมตีของ Sql Injection ด้วยการหลบหนีของตัวละคร

การแทรก SQL เป็นวิธีการที่ผู้โจมตีแทรกโค้ด SQL ที่เป็นอันตรายลงในเว็บแอปพลิเคชันเพื่อเข้าถึงฐานข้อมูลหรือจัดการข้อมูล เป็นไปได้ที่จะหลีกเลี่ยงการฉีด SQL โดยการหลบหนีอักขระ เมื่อเซิร์ฟเวอร์ SQL ยอมรับอักขระอินพุต เช่น “/ — ;” จะสามารถตีความอักขระเหล่านั้นว่าเป็นการโจมตีด้วยการฉีด SQL

ตรงกันข้ามกับฐานข้อมูล SQL มาตรฐาน ฐานข้อมูล NoSQL อนุญาตให้มีข้อกำหนดความสม่ำเสมอที่ผ่อนคลายมากขึ้น มีการตรวจสอบความสอดคล้องและข้อจำกัดเชิงสัมพันธ์น้อยกว่าในระบบนี้ ซึ่งมีข้อดีในแง่ของการปรับขนาดและประสิทธิภาพ แม้ว่าฐานข้อมูล NoSQL จะไม่ได้ขับเคลื่อนด้วย SQL แต่ก็ยังคงมีความเสี่ยงที่จะถูกฉีด ฐานข้อมูล NoSQL มีความเสี่ยงน้อยกว่าที่จะถูกฉีดเนื่องจากไม่ได้อาศัยสคีมาฐานข้อมูลเดียวกันกับฐานข้อมูลแบบดั้งเดิม เป็นผลให้ช่องโหว่นี้ยากต่อการโจมตีโดยผู้โจมตี

คุณสามารถปกป้องฐานข้อมูลจากการแทรกโค้ดได้หรือไม่?

ในฐานะที่เป็นส่วนหนึ่งของโซลูชัน ช่องโหว่ SQL Injection สามารถหลีกเลี่ยงได้ในเว็บแอปพลิเคชันโดยการใช้การสืบค้นฐานข้อมูลแบบกำหนดพารามิเตอร์ด้วยขอบเขต พารามิเตอร์แบบพิมพ์ และใช้ขั้นตอนการจัดเก็บแบบกำหนดพารามิเตอร์ในฐานข้อมูลด้วยความระมัดระวัง สิ่งนี้ทำได้โดยใช้ Java ซึ่งเป็นภาษาโปรแกรม ส่วนนี้ครอบคลุมภาษาโปรแกรม เช่น PHP, NET และอื่นๆ

อันตรายของการฉีดโค้ด

ผู้โจมตีสามารถใส่รหัสที่เป็นอันตรายลงในเว็บแอปพลิเคชันเพื่อดำเนินการที่เป็นอันตรายในนามของผู้ใช้โดยใช้การแทรกรหัสช่องโหว่ เมื่อควบคุมกิจกรรม เป็นไปได้ที่จะตรวจสอบอินพุตของผู้ใช้และใช้คำสั่งที่เตรียมไว้พร้อมกับการสืบค้นแบบกำหนดพารามิเตอร์เพื่อหลีกเลี่ยงการโจมตีการแทรกโค้ด นอกจากนี้ สิ่งสำคัญคือต้องหลีกเลี่ยงการป้อนข้อมูลของผู้ใช้ในแบบสอบถามก่อนที่จะใส่ลงในแบบสอบถาม

ตัวอย่างการฉีด Nosql

การโจมตีด้วยการฉีด NoSQL คือประเภทของการโจมตีแบบฉีดที่มีเป้าหมายที่ฐานข้อมูล NoSQL เว็บแอปพลิเคชันใช้ฐานข้อมูล NoSQL เพื่อเก็บข้อมูลมากขึ้นเรื่อยๆ อย่างไรก็ตาม ฐานข้อมูลเหล่านี้มักจะไม่ปลอดภัยเท่ากับฐานข้อมูลเชิงสัมพันธ์แบบดั้งเดิม สิ่งนี้ทำให้พวกเขาเสี่ยงต่อการถูกฉีด

ในการโจมตีด้วยการฉีด NoSQL ผู้โจมตีจะแทรกโค้ดที่เป็นอันตรายลงในฐานข้อมูล NoSQL รหัสนี้จะถูกดำเนินการโดยฐานข้อมูล ซึ่งจะทำให้ผู้โจมตีสามารถเข้าถึงข้อมูลที่ละเอียดอ่อน แก้ไขข้อมูล หรือลบข้อมูลได้ การโจมตีด้วยการฉีด NoSQL อาจสร้างความเสียหายอย่างมากต่อองค์กร

มีสองสามวิธีในการป้องกันการโจมตีด้วยการฉีด NoSQL ขั้นแรก คุณควรใช้การสืบค้นแบบกำหนดพารามิเตอร์เมื่อเข้าถึงฐานข้อมูล NoSQL สิ่งนี้จะช่วยให้แน่ใจว่ามีการแทรกข้อมูลที่ถูกต้องลงในฐานข้อมูลเท่านั้น ประการที่สอง คุณควรใช้รายการอักขระที่อนุญาตเมื่อยอมรับข้อมูลจากผู้ใช้ วิธีนี้จะช่วยป้องกันโค้ดที่เป็นอันตรายจากการแทรกลงในฐานข้อมูล สุดท้าย คุณควรปรับปรุงฐานข้อมูล NoSQL ของคุณให้ทันสมัยด้วยแพตช์ความปลอดภัยล่าสุด

ฐานข้อมูล nosql ที่แตกต่างและอันตราย

ความนิยมของฐานข้อมูล NoSQL เกิดจากความสามารถในการจัดเก็บข้อมูลในลักษณะที่มีประสิทธิภาพมากขึ้น พวกเขายังคงเสี่ยงต่อการโจมตีด้วยการฉีดหากผู้พัฒนาไม่สามารถฆ่าเชื้ออินพุตได้อย่างถูกต้อง

สูตรโกงการฉีด Mongodb

MongoDB injection เป็นเทคนิคที่ใช้ในการใช้ประโยชน์จากช่องโหว่ในเว็บแอปพลิเคชันที่ใช้ฐานข้อมูล MongoDB ด้วยการใส่รหัสที่เป็นอันตรายในแบบสอบถาม MongoDB ผู้โจมตีสามารถเข้าถึงข้อมูลที่ละเอียดอ่อนหรือแม้แต่เรียกใช้รหัสโดยอำเภอใจบนเซิร์ฟเวอร์ สูตรโกงการฉีด MongoDB เป็นคู่มืออ้างอิงฉบับย่อสำหรับนักพัฒนาและผู้เชี่ยวชาญด้านความปลอดภัยที่ต้องการรักษาความปลอดภัยของเว็บแอปพลิเคชันจากการโจมตีประเภทนี้ ซึ่งรวมถึงเคล็ดลับเกี่ยวกับวิธีตรวจสอบอินพุตของผู้ใช้อย่างเหมาะสม กรองการสืบค้นฐานข้อมูล และ กำหนดค่าสิทธิ์ MongoDB

เมื่อเร็ว ๆ นี้ ฉันได้อธิบายวิธีเจาะ ช่องโหว่ NoSQL เพื่อเข้าร่วมในโปรแกรมรางวัลบั๊ก ในโพสต์นี้ ฉันจะพูดถึงวิธีการบางอย่างเพื่อตรวจสอบว่าสามารถฉีดได้หรือไม่ ฐานข้อมูล NoSQL เช่น Mongo ใช้ JavaScript เช่นเดียวกับการฉีด BSON หากคุณต้องการแทรกสิ่งที่เป็นเท็จเสมอ คุณควรจะสามารถควบคุมเนื้อหาทั้งหมดของแบบสอบถามได้ ตัวอย่างเช่น หน้าผลิตภัณฑ์ที่มีพารามิเตอร์รหัสผลิตภัณฑ์แบบฉีดได้อาจส่งคืนรายละเอียดผลิตภัณฑ์สำหรับการค้นหาหนึ่งรายการ แต่ผลิตภัณฑ์ที่ว่างเปล่าจะไม่แสดง หากเราพยายามจับคู่ทุกอย่างยกเว้น ID 5: db.product.find(*id: 5*: 5*) หรือหากเราใช้ตัวดำเนินการ $in หรือ $nin เช่น dblink.dblink() เราจะไม่ สามารถดึงข้อมูลใดๆ เวอร์ชัน 'จริง' และ 'เท็จ' จะแตกต่างกันหากการฉีดสำเร็จ

การฉีดไทม์มิ่งจะเหมือนกันกับการฉีดบูลีนตาบอด ยกเว้นว่าจะไม่พยายามโหลดหน้าเว็บให้ช้าลง (สำหรับจริง) หรือเร็วกว่า (สำหรับเป็นเท็จ) JS สามารถดำเนินการได้ในฐานข้อมูลระหว่างการฉีดไทม์มิ่งเท่านั้น หากไซต์การฉีดสามารถฉีดได้ ข้อมูลจะไม่สามารถเข้าถึงได้หากไม่มีการแทรกแซงของสคริปต์การฉีด SQL

การฉีด Nosql ตาบอดคืออะไร?

เมื่อการเรียกใช้ NoSQL ใช้ค่าที่ได้รับจากคำขอของลูกค้าโดยไม่มีการฆ่าเชื้อก่อน ค่านั้นจะถูกฉีดเข้าไป อาชญากรไซเบอร์สามารถใช้ช่องโหว่นี้เพื่อรันโค้ด NoSQL ตามอำเภอใจ ซึ่งอาจส่งผลให้เกิดการโจรกรรมข้อมูลหรือการควบคุมส่วนประกอบเซิร์ฟเวอร์เพิ่มเติม

Cockroachdb vs Mongodb: แบบไหนเหมาะกับคุณ?

Mongo เป็นฐานข้อมูลที่เป็นส่วนย่อยของ MongoDB ในขณะที่ CockroachDB เป็น RDBMS CockroachDB รองรับฐานข้อมูลที่หลากหลาย รวมถึงตาราง แถว คอลัมน์ และดัชนี เป็นตัวเลือกที่ยอดเยี่ยมสำหรับฐานข้อมูลที่ต้องการการสนับสนุนที่แข็งแกร่งสำหรับโครงสร้างข้อมูล ดัชนี และการปรับขนาด การฉีด SQL เป็นการโจมตีทางคอมพิวเตอร์ประเภทหนึ่งที่มีการแทรกรหัสที่เป็นอันตรายลงในฐานข้อมูลเพื่อเข้าถึงข้อมูล การฉีด SQL เป็นสิ่งผิดกฎหมายเมื่อใช้ร่วมกับเว็บไซต์ของคู่แข่ง การแทรก SQL เป็นการโจมตีประเภทหนึ่งที่สามารถนำไปสู่การโจรกรรมข้อมูล การไฮแจ็กบัญชี และแม้แต่การครอบครองเว็บไซต์