Mongoose – ไลบรารีการสร้างแบบจำลองข้อมูลวัตถุสำหรับ MongoDB และ Node Js

เผยแพร่แล้ว: 2023-01-22Mongoose เป็นไลบรารี Object Data Modeling (ODM) สำหรับ MongoDB และ Node.js เป็นส่วนขยายเฉพาะ MongoDB ของแนวคิด Object Document Mapper (ODM)

Mongoose มอบโซลูชันที่อิงตามสคีมาอย่างตรงไปตรงมาเพื่อสร้างแบบจำลองข้อมูลแอปพลิเคชันของคุณ ประกอบด้วยการหล่อแบบในตัว การตรวจสอบความถูกต้อง การสร้างแบบสอบถาม ตรรกะทางธุรกิจและอื่น ๆ นอกกรอบ

การโจมตีด้วยการฉีด NoSQL นั้นเหมือนกับ การโจมตีด้วยการฉีด SQL เนื่องจากผู้โจมตีใช้ประโยชน์จากข้อมูลที่ป้อนโดยผู้ใช้ในขณะที่สร้างแบบสอบถาม ด้วยการใช้ไลบรารีการฆ่าเชื้อเช่น MongoDB คุณสามารถป้องกันการโจมตี SQL injections ได้

เป็นไลบรารี Object Data Modeling (ODM) ที่สามารถใช้กับ MongoDB และ Node ความสัมพันธ์ระหว่างข้อมูล การตรวจสอบสคีมา และการแปลทั้งหมดได้รับการจัดการโดยระบบนี้ MongoDB เป็นฐานข้อมูล NoSQL ที่ไม่มีโครงสร้างซึ่งไม่ได้ใช้สตริงสคีมา

การดำเนินการแบบ async มีอยู่ใน Promises' Mongoose คุณสามารถดำเนินการค้นหาได้โดยการบันทึกและส่งคืนไปยังค่าที่เปิดใช้งานแล้ว ด้วยเหตุนี้ คุณจึงสามารถสร้าง MyModel และแอปอื่นๆ ที่คล้ายคลึงกันได้

Nosql เสี่ยงต่อการโจมตีแบบฉีดหรือไม่?

การแทรก NoSQL เกิดขึ้นเมื่อผู้ใช้ปลายทางล้มเหลวในการฆ่าเชื้อแบบสอบถามที่พวกเขากำลังส่ง ทำให้ผู้โจมตีสามารถดำเนินการป้อนข้อมูลที่เป็นอันตรายได้

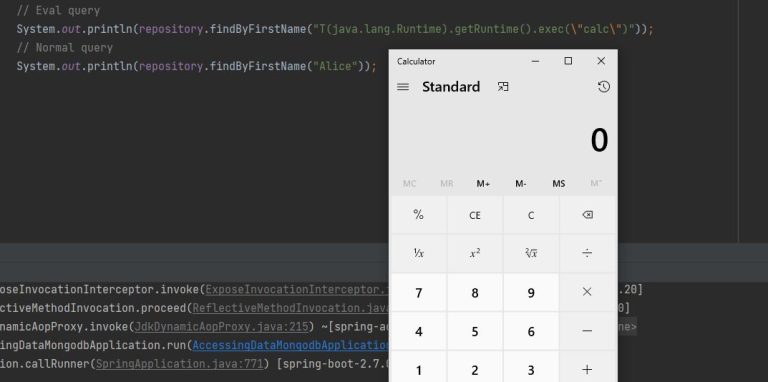

ช่องโหว่ NoSQL Injection เช่น ช่องโหว่ SQL Injection อาศัยจุดอ่อนที่เข้าใจและใช้ประโยชน์ได้ไม่ดี ผู้โจมตีที่ไม่มีสิทธิ์ในการอ่านหรือเปลี่ยนแปลง ข้อมูลแบ็กเอนด์ สามารถดูหรือแก้ไขได้ การโจมตีด้วยสคริปต์ฝั่งเซิร์ฟเวอร์บนฐานข้อมูล NoSQL เพื่อเพิ่มประสิทธิภาพฐานข้อมูลเป็นหนึ่งในประเภทที่พบบ่อยที่สุด เมื่อแทรกการสืบค้น NoSQL นักพัฒนาจะต้องตรวจสอบความถูกต้องของข้อมูลผู้ใช้โดยการระบุโครงสร้างข้อมูลที่ไม่ต้องการ เช่น อ็อบเจ็กต์และอาร์เรย์ ซึ่งสามารถใช้สำหรับการสืบค้น NoSQL ในบางกรณี ข้อมูลการฉีดสามารถแปลงเป็นประเภทที่คาดหวังได้โดยใช้แบบจำลองการพิมพ์ เพื่อให้ประสบความสำเร็จ แอปพลิเคชันต้องมีสิทธิ์การเข้าถึงนอกเหนือจากสิทธิ์การเข้าถึง

ช่องโหว่ของ Mongodb ทำให้เป็นเป้าหมายหลักสำหรับแฮกเกอร์

เนื่องจาก MongoDB เสี่ยงต่อ การถูกโจมตีด้วยการฉีด SQL แฮ็กเกอร์จึงมีแนวโน้มที่จะกำหนดเป้าหมาย การโจมตีด้วย SQL Injection หรือที่เรียกว่าการโจมตีตาม SQL เป็นหนึ่งในวิธีการทั่วไปที่ใช้ในการเข้าถึงฐานข้อมูลและเว็บไซต์ พื้นที่จัดเก็บรหัสผ่านของ MongoDB มีความเสี่ยงต่อการโจมตีประเภทนี้เป็นพิเศษ เนื่องจากไม่มีความสามารถในการจัดเก็บข้อมูลที่ละเอียดอ่อน นอกจากนี้ MongoDB ไม่รองรับเครื่องมือเข้ารหัสภายนอก ทำให้ผู้ประสงค์ร้ายขโมยข้อมูลได้ยาก

Mongodb เสี่ยงต่อการฉีดหรือไม่?

Mongodb ไม่เสี่ยงต่อการถูกฉีด

ความปลอดภัยใน MongoDB อาจถูกบุกรุกอย่างมากหากกำหนดค่าใบรับรองการตรวจสอบสิทธิ์เท่านั้นหรือทำการเข้ารหัสข้อมูล ผู้โจมตีอาจใช้ตัวแปรที่ได้รับจาก HTTP เพื่อให้ได้รับความปลอดภัยในระดับที่สูงขึ้น ตัวแปรที่ไม่ผ่านการฆ่าเชื้อจะถูกส่งผ่านไปยังการสืบค้น MongoDB ในโครงสร้างการวางแนวการสืบค้นเอกสาร และบางครั้งพวกมันจะถูกดำเนินการเป็นรหัสฐานข้อมูล แทนที่จะรวมพารามิเตอร์โดยตรงที่อาจก่อให้เกิดความเสี่ยง MongoDB จะไม่ทำให้ข้อมูลเป็นอนุกรม เมื่อ API เข้ารหัสข้อมูลในรูปแบบข้อความที่จัดรูปแบบแล้วแยกวิเคราะห์ ผู้เรียกของเซิร์ฟเวอร์และผู้เรียกของฐานข้อมูลอาจไม่เห็นด้วย หากสิ่งนี้เกิดขึ้น เป็นไปได้ว่าข้อมูลที่ละเอียดอ่อนจะถูกบุกรุก เมื่อใช้ตัวดำเนินการ $where สามารถประเมินสตริงภายในเซิร์ฟเวอร์ได้ ถ้า Y มากกว่าอายุของนักเรียนที่โต๊ะ ข้อความค้นหาจะมากกว่า Y โมดูลฆ่าเชื้อจะไม่สามารถแก้ไขปัญหานี้ได้ นอกเหนือจากความพ่ายแพ้ที่ระบุไว้ ประสิทธิภาพของเซิร์ฟเวอร์ลดลงเนื่องจากดัชนีไม่ได้รับการปรับให้เหมาะกับการใช้งาน

Node.js framework เป็นแพลตฟอร์มที่ใช้ Chrome สร้างขึ้นจาก JavaScript ส่งผลให้อยู่ในลีกเดียวกับเว็บอื่นๆ ด้วยเหตุนี้ Node.js จึงเป็นเครื่องมือที่ยอดเยี่ยมสำหรับการสร้างเว็บแอปพลิเคชัน การโจมตีด้วยการฉีด SQL ยังเป็นภัยคุกคามต่อ MongoDB เนื่องจากเป็นเครื่องมือที่มีประสิทธิภาพ MongoDB เป็นเครื่องมือที่ยอดเยี่ยมเมื่อรวมกับ Node.js ฐานข้อมูล SQL มีข้อกำหนดความสอดคล้องที่เข้มงวดกว่า ในขณะที่ฐานข้อมูล NoSQL อนุญาตให้มีข้อกำหนดที่ผ่อนคลายกว่า เนื่องจากมีการตรวจสอบความสอดคล้องและข้อจำกัดน้อยลง ประสิทธิภาพและการปรับขนาดจึงง่ายขึ้น แม้ว่าฐานข้อมูล NoSQL จะไม่ใช้ไวยากรณ์ SQL แต่ก็มีความเสี่ยงที่จะถูกแทรก

การโจมตีด้วย Sql Injection: ภัยคุกคามต่อ Mongodb

ช่องโหว่ SQL Inject สามารถใช้เพื่อแทรกรหัสที่เป็นอันตรายลงในคำสั่ง SQL รหัสนี้สามารถใช้เพื่อแทนที่หรือแก้ไขข้อมูลของฐานข้อมูล ผู้ใช้สามารถป้อนข้อมูลลงในฐานข้อมูล MongoDB ได้โดยตรงโดยไม่ต้องใช้ภาษาสคริปต์ในการทำเช่นนั้น ทำให้เสี่ยงต่อการถูกโจมตีด้วย SQL Injection เนื่องจาก MongoDB ไม่พึ่งพา SQL ในการดึงข้อมูล จึงมีโอกาสน้อยที่จะถูกโจมตีด้วย SQL Injection

การดำเนินการใดต่อไปนี้ที่สามารถดำเนินการเพื่อป้องกันการใช้ประโยชน์จาก Nosql Injection

มีวิธีต่างๆ สองสามวิธีในการป้องกันการใช้ประโยชน์จากการฉีด NoSQL: 1. ใช้การสืบค้นแบบกำหนดพารามิเตอร์ 2. ใช้กระบวนงานที่เก็บไว้ 3. ใช้เครื่องมือการทำแผนที่เชิงวัตถุ 4. ใช้ไฟร์วอลล์ของเว็บแอปพลิเคชัน การสืบค้นแบบกำหนดพารามิเตอร์เป็นวิธีที่มีประสิทธิภาพมากที่สุดในการป้องกันการหาประโยชน์จากการฉีด NoSQL เนื่องจากป้องกันไม่ให้ผู้โจมตีสามารถแทรกโค้ดที่เป็นอันตรายในข้อความค้นหาได้ กระบวนงานที่เก็บไว้ยังช่วยป้องกันการโจมตีด้วยการฉีด NoSQL เนื่องจากทำให้ฐานข้อมูลสามารถคอมไพล์รหัส SQL ล่วงหน้าและป้องกันไม่ให้ผู้โจมตีสามารถแทรกรหัสที่เป็นอันตรายได้ เครื่องมือการทำแผนที่เชิงวัตถุและไฟร์วอลล์ของเว็บแอปพลิเคชันสามารถช่วยป้องกันการโจมตีแบบ NoSQL ได้ด้วยการจัดเตรียมชั้นความปลอดภัยระหว่างฐานข้อมูลและเว็บแอปพลิเคชัน

ช่องโหว่การฉีดในฐานข้อมูล NoSQL เป็นข้อผิดพลาดที่พบในเว็บแอปพลิเคชันที่ใช้ฐานข้อมูลประเภทนี้ ช่องโหว่ด้านความปลอดภัยของเว็บแอปพลิเคชัน ทำให้บุคคลที่ไม่ประสงค์ดีสามารถข้ามการตรวจสอบสิทธิ์ ดึงข้อมูล แก้ไขข้อมูล หรือแม้กระทั่งเข้าควบคุมแอปพลิเคชันได้อย่างสมบูรณ์ ผู้ใช้ยังสามารถป้อนข้อมูลลงในแบบสอบถาม NoSQL ซึ่งโดยทั่วไปจะขึ้นอยู่กับ JSON สิ่งที่ป้อนจะต้องผ่านการฆ่าเชื้อเพื่อความปลอดภัยจากการฉีดยา ตัวดำเนินการ $where ซึ่งใช้โดยแบบสอบถาม MongoDB มักใช้ร่วมกับการโจมตีออบเจกต์ JavaScript ซึ่งเป็นความท้าทายที่ร้ายแรงของ NoSQL ผู้โจมตีอาจส่งสตริงอันตรายที่มีจาวาสคริปต์ตามอำเภอใจ เช่น หากโอเปอเรเตอร์ $where ได้รับการประเมินอย่างถูกต้องว่าเป็นโค้ดจาวาสคริปต์ การป้อนข้อมูลของผู้ใช้ไม่ควรเชื่อถือได้เสมอ หากคุณต้องการหลีกเลี่ยงการฉีด NoSQL

ป้องกันช่องโหว่ Sql Injection ในเว็บแอปพลิเคชัน

สามารถหลีกเลี่ยงช่องโหว่ SQL Injection ในเว็บแอปพลิเคชันได้โดยใช้การรวม พารามิเตอร์แบบพิมพ์ รวมถึงการสืบค้น ฐานข้อมูลแบบกำหนดพารามิเตอร์ ด้วยกระบวนงานที่เก็บไว้ซึ่งใช้พารามิเตอร์จำนวนที่เหมาะสม สามารถใช้ภาษาการเขียนโปรแกรมเช่น Java, .NET, PHP และอื่น ๆ เพื่อบรรลุสิ่งนี้