Nosql Injection – ช่องโหว่ด้านความปลอดภัยของเว็บแอปพลิเคชันที่ร้ายแรง

เผยแพร่แล้ว: 2022-11-17Nosql Injection เป็นช่องโหว่ด้านความปลอดภัยของเว็บแอปพลิเคชันประเภทหนึ่ง ซึ่งผู้โจมตีสามารถเรียกใช้โค้ดที่เป็นอันตรายได้โดยการแทรกเข้าไปในฐานข้อมูล nosql ซึ่งสามารถทำได้หลายวิธี เช่น ผ่านการป้อนข้อมูลของผู้ใช้ที่ไม่ได้รับการตรวจสอบอย่างเหมาะสม หรือโดยการใช้ประโยชน์จากข้อบกพร่องในโค้ดของแอปพลิเคชัน เมื่อผู้โจมตีแทรกโค้ดสำเร็จแล้ว พวกเขาก็สามารถเข้าถึงข้อมูลที่ละเอียดอ่อน แก้ไข หรือลบทิ้งได้ การโจมตีด้วยการฉีด Nosql อาจสร้างความเสียหายอย่างมากต่อองค์กร เนื่องจากอาจทำให้ข้อมูลสูญหายหรือถูกโจรกรรม ตลอดจนทำลายชื่อเสียง

มีช่องโหว่หลายประเภทที่สามารถใช้ประโยชน์ในการโจมตีแบบฉีดได้ และช่องโหว่เหล่านี้บางประเภทมีอันตรายมากที่สุด การฆ่าเชื้ออินพุตที่ไม่ดีเป็นสาเหตุหลักของการโจมตีด้วยการฉีดยา แบบสอบถาม SQL ไม่ได้ใช้ในฐานข้อมูล NoSQL (หรือที่เรียกว่าฐานข้อมูลที่ไม่ใช่เชิงสัมพันธ์) นอกจากนี้ ความล้มเหลวในการฆ่าเชื้ออินพุตของผู้ใช้ยังสามารถนำเสนอภัยคุกคามร้ายแรงได้ เนื่องจากไม่จำเป็นต้องสร้างฐานข้อมูลเชิงสัมพันธ์ทั้งหมด ฐานข้อมูล NoSQL จึงสามารถปรับขนาดในแนวนอนได้อย่างง่ายดายด้วยการชาร์ดดิ้งอัตโนมัติ สามารถเพิ่มข้อมูลลงในฐานข้อมูลได้โดยไม่จำเป็นต้องกำหนดสคีมา ทำให้สามารถดำเนินการตามวัฏจักรที่คล่องตัวอย่างรวดเร็ว สามารถใช้การฉีด MongoDB เพื่อกำหนดเป้าหมายเว็บแอปพลิเคชัน MEAN (MongoDB, Express, Angular และ Node)

สำหรับเว็บแอปพลิเคชัน ฐานข้อมูล NoSQL เช่น MongoDB มักถูกใช้ ตัวอย่างเช่น หน้าเว็บอาจขอข้อมูลรับรองบัญชีผู้ใช้โดยใช้แบบฟอร์มบนเว็บ เมื่อใช้ โค้ดฉีด NoSQL รวมถึงโค้ด JavaScript คุณจะสามารถเข้าถึงการทำงานของโค้ดนั้นได้ คุณควรทำเช่นนี้เพื่อให้ข้อมูลได้รับการฆ่าเชื้ออย่างเหมาะสมก่อนที่จะนำไปใช้ในแบบสอบถาม

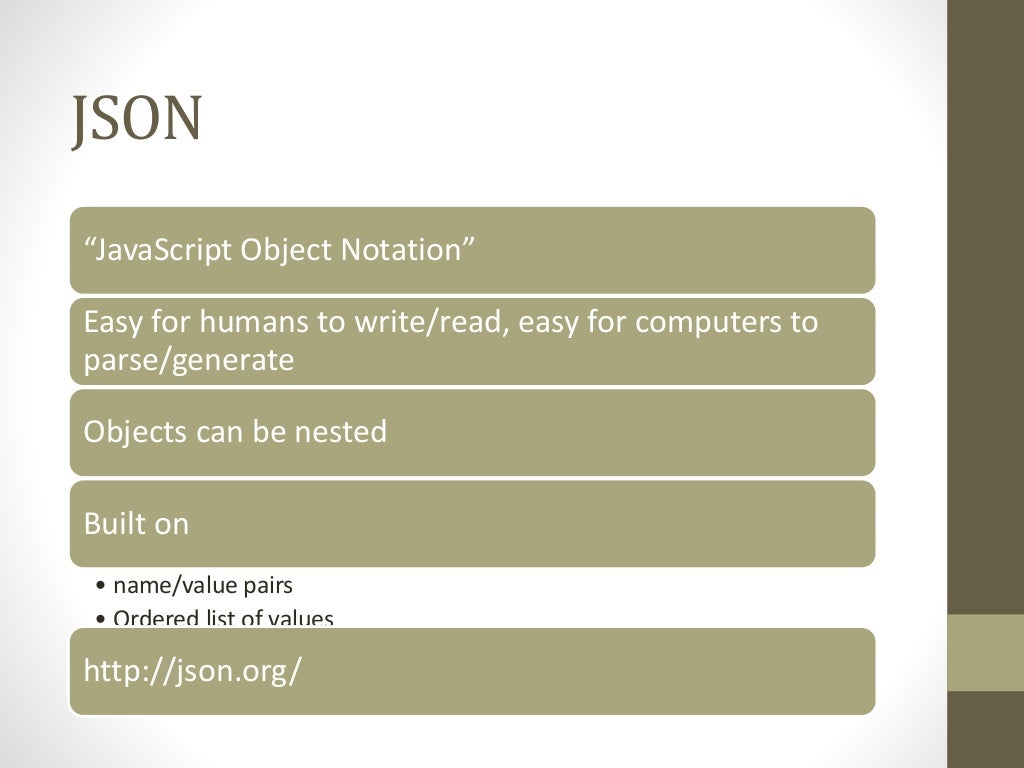

ฐานข้อมูล NoSQL คืออะไร? แทนที่จะใช้คอลัมน์และแถวเพื่อเก็บข้อมูลในฐานข้อมูลเชิงสัมพันธ์ เทคโนโลยีฐานข้อมูล NoSQL จะเก็บข้อมูลในเอกสาร JSON ประเด็นก็คือ NoSQL เป็นมากกว่า SQL; นอกจากนี้ยังเป็น "ไม่ใช่แค่ SQL" แทนที่จะเป็น "ไม่มี SQL เลย"

การฉีดในฐานข้อมูลคืออะไร?

การแทรกเป็นเทคนิคที่ใช้ในการแทรกรหัสที่เป็นอันตรายลงในฐานข้อมูล รหัสนี้สามารถใช้เพื่อแก้ไขข้อมูล ลบข้อมูล หรือแม้กระทั่งสร้างผู้ใช้ใหม่ การแทรกเป็นข้อกังวลด้านความปลอดภัยที่สำคัญสำหรับไซต์ใดๆ ที่อาศัยฐานข้อมูล

ผู้โจมตีสามารถได้รับสิทธิ์ในการดูแลฐานข้อมูลโดยการโจมตีสำเร็จ ในกรณีอื่นๆ ผู้โจมตีสามารถเข้าถึงรายชื่อผู้ใช้ ตารางทั้งหมด หรือฐานข้อมูลทั้งหมด สิ่งสำคัญคือต้องพิจารณาถึงความเป็นไปได้ที่ลูกค้าจะสูญเสียความไว้วางใจ หากข้อมูลส่วนบุคคล เช่น หมายเลขโทรศัพท์ ที่อยู่ และข้อมูลบัตรเครดิตถูกขโมย ก่อนที่จะคำนวณค่าใช้จ่ายที่เป็นไปได้ของ SQLi เนื่องจาก การฉีด SQL อาศัยการตอบสนองของเซิร์ฟเวอร์และรูปแบบพฤติกรรม จึงดำเนินการได้ช้ากว่าแต่อาจเป็นอันตรายมากกว่า เมื่อเปิดใช้งานคุณสมบัติบางอย่างบนเซิร์ฟเวอร์ฐานข้อมูลที่ใช้โดยเว็บแอปพลิเคชัน ผู้โจมตีจะทำการโจมตีประเภทนี้ได้เท่านั้น คำสั่งของผู้โจมตีสามารถเปลี่ยนแปลงได้โดยการกรองอักขระที่ไม่ถูกต้อง File Transfer Appliance (FTA) ซึ่งเป็นผลิตภัณฑ์ที่ผลิตโดย Accellion ตกเป็นเหยื่อของการโจมตีที่ผิดปกติ FTA ถูกใช้อย่างแพร่หลายในองค์กรต่างๆ ทั่วโลกเพื่อย้ายไฟล์ขนาดใหญ่และละเอียดอ่อน

องค์กรหลายแห่งที่ใช้อุปกรณ์ FTA กำลังได้รับผลกระทบจากการโจมตีห่วงโซ่อุปทานของ Accellion ไฟร์วอลล์ของเว็บแอปพลิเคชันจำนวนมากถูกรวมเข้ากับโซลูชันความปลอดภัยอื่นๆ Imperva ใช้การจดจำลายเซ็น ชื่อเสียงของ IP และเทคนิคความปลอดภัยอื่นๆ เพื่อตรวจจับและบล็อกการฉีด SQL โดยใช้ WAF WAF ใช้เทคนิคการระดมทุนแบบคราวด์ซอร์สนอกเหนือไปจากเทคนิคแบบคราวด์ซอร์ส เพื่อให้แน่ใจว่าภัยคุกคามใหม่จะแพร่กระจายไปทั่วฐานผู้ใช้ทั้งหมดอย่างรวดเร็ว

การโจมตีด้วย SQL Injection เป็นวิธีการที่มีประสิทธิภาพในการเข้าถึงข้อมูลที่มีความละเอียดอ่อนสูง การโจมตีด้วยการฉีด SQL ที่ประสบความสำเร็จนั้น ผู้โจมตีต้องระบุตำแหน่งอินพุตที่มีช่องโหว่ภายในเว็บแอปพลิเคชันหรือเว็บเพจ เมื่อแอปพลิเคชันหรือเว็บเพจมี ช่องโหว่ SQL Injection จะใช้อินพุตของผู้ใช้โดยตรงในแบบสอบถาม SQL เพื่อระบุสถานะปัจจุบันของฐานข้อมูล สามารถใช้ไฟร์วอลล์เพื่อป้องกันการโจมตีเหล่านี้ได้โดยการบล็อกทราฟฟิกบางประเภท ไฟร์วอลล์ยังสามารถช่วยป้องกันการโจมตีจากการฉีด SQL โดยการบล็อกทราฟฟิกที่เดินทางไปยัง OSI เลเยอร์ 7

เหตุใดแฮกเกอร์จึงใช้ Sql Injection

การฉีด SQL เป็นวิธีการใช้ประโยชน์จากข้อบกพร่องในเว็บไซต์หรือแอปพลิเคชันคอมพิวเตอร์โดยการป้อนข้อมูล สามารถใช้คำสั่ง SQL เพื่อป้อนฟิลด์ต่างๆ เช่น ล็อกอิน ช่องค้นหา หรือฟิลด์ 'ลงทะเบียน' เป็นต้น สามารถเข้าถึงระบบและข้อมูลที่เก็บไว้ภายในสามารถเปิดเผยได้โดยใช้ลำดับรหัสที่ซับซ้อน

Nosql ปลอดภัยจากการโจมตีแบบฉีดหรือไม่?

ฐานข้อมูล NoSQL ไม่มีภูมิคุ้มกันต่อการโจมตีแบบฉีด แต่โดยทั่วไปจะต้านทานได้ดีกว่าฐานข้อมูลเชิงสัมพันธ์ นี่เป็นเพราะฐานข้อมูล NoSQL ไม่ใช้ SQL ดังนั้นจึงไม่ใช้ภาษาคิวรีประเภทเดียวกันที่ไวต่อการโจมตีแบบฉีด นอกจากนี้ ฐานข้อมูล NoSQL มักจะมีการควบคุมที่เข้มงวดมากขึ้นเกี่ยวกับประเภทข้อมูลที่ได้รับอนุญาตให้จัดเก็บในฐานข้อมูล ซึ่งสามารถช่วยป้องกันการแทรกข้อมูลที่เป็นอันตรายได้

ฐานข้อมูลที่ไม่ใช่เชิงสัมพันธ์และระบบจัดเก็บข้อมูลที่ไม่ได้ใช้ภาษาแบบสอบถาม SQL จะเรียกว่าฐานข้อมูล NoSQL ในช่วงไม่กี่ปีที่ผ่านมา ฐานข้อมูล NoSQL จำนวนหนึ่งรวมถึง MongoDB, CassandraDB, CouchDB และ Riak ได้ปรากฏตัวในตลาด เนื่องจากการสืบค้น NoSQL ไม่ได้ดำเนินการในฐานข้อมูล NoSQL เหล่านี้ (ไม่ใช่ SQL/ ไม่ใช่แค่ SQL เท่านั้น) จึงเสี่ยงต่อการถูกโจมตีด้วยการฉีด นักพัฒนาต้องการฐานข้อมูลเวอร์ชันล่าสุดที่กำลังพัฒนาอย่างรวดเร็วและใหม่ ในฐานะนักพัฒนา สิ่งสำคัญคือต้องเข้าใจภาษาที่ใช้เพื่อหลีกเลี่ยงโครงสร้างที่มีช่องโหว่ เมื่อสร้างการสืบค้นฐานข้อมูล รหัสแอปพลิเคชันควรหลีกเลี่ยงการป้อนข้อมูลของผู้ใช้ที่สะอาด ฐานข้อมูลที่ไม่ใช่ SQL เช่น MongoDB มีคุณสมบัติในตัวที่หลีกเลี่ยง JavaScript ในการสืบค้นฐานข้อมูล แต่ถ้าไม่สามารถหลีกเลี่ยง JavaScript ได้ จำเป็นต้องมีการตรวจสอบความถูกต้อง

ข้อดีข้อเสียของฐานข้อมูล Nosql

การโจมตีด้วยการฉีด SQL สามารถเกิดขึ้นได้ใน MongoDB ซึ่งเป็นฐานข้อมูล NoSQL ผู้โจมตีสามารถแทรกคำสั่ง SQL ที่เป็นอันตรายลงในแบบสอบถามฐานข้อมูลเพื่อเข้าถึงเซิร์ฟเวอร์ฐานข้อมูล MongoDB มีความเสี่ยงต่อข้อบกพร่องในการฉีด SQL นอกเหนือจากข้อบกพร่องในการฉีด SQL ที่อนุญาตให้เข้าถึงข้อมูลที่ไม่ได้รับอนุญาต แม้ว่าข้อเท็จจริงที่ว่า MongoDB จะไม่รอดพ้นจากการโจมตีประเภทนี้ แต่การใช้ไลบรารีการฆ่าเชื้อเช่น MongoDB สามารถช่วยคุณป้องกันการโจมตีเหล่านั้นได้ เนื่องจากความสามารถในการจัดเก็บข้อมูลจำนวนมากโดยไม่ต้องพึ่งพาฐานข้อมูลส่วนกลาง ฐานข้อมูล NoSQL จึงเป็นที่นิยมมากขึ้น อย่างไรก็ตามความนิยมนี้มีค่าใช้จ่าย ฐานข้อมูล NoSQL ไม่ปลอดภัยเท่ากับฐานข้อมูลแบบดั้งเดิม ตัวอย่างเช่น การป้องกันการฉีด SQL ไม่รวมอยู่ในทั้งสองอย่าง เนื่องจากไม่มีความปลอดภัยในระดับเดียวกัน นอกจากนี้ ฐานข้อมูล NoSQL ไม่สามารถใช้เครื่องมือเข้ารหัสภายนอกได้ ทำให้เสี่ยงต่อการถูกขโมยข้อมูล แม้จะมีความเสี่ยงเหล่านี้ แต่ฐานข้อมูล NoSQL ที่ทันสมัยยังคงเป็นเครื่องมือที่มีค่าสำหรับการจัดเก็บข้อมูลจำนวนมาก รองรับธุรกรรม ACID และสามารถป้องกันได้ด้วยมาตรการรักษาความปลอดภัยที่หลากหลาย เช่น การจัดเก็บรหัสผ่าน แม้ว่าฐานข้อมูล NoSQL จะไม่รอดพ้นจากการโจมตี แต่ก็มีข้อได้เปรียบที่สำคัญเมื่อพูดถึงการจัดเก็บข้อมูลและความปลอดภัย

Mongobb มีการฉีดยาหรือไม่?

Mongodb ไม่มีการฉีด SQL เพราะใช้ JSON และ BSON แทนภาษา SQL นอกจากนี้ ภาษาเคียวรีของ mongodb ยังมีข้อจำกัดมากกว่า SQL ทำให้ยากต่อการแทรกโค้ดที่เป็นอันตราย

ความสามารถในการปรับขนาดของ MongoDB เมื่อเทียบกับฐานข้อมูล NoSQL อื่น ๆ ทำให้เป็นหนึ่งในฐานข้อมูลที่ได้รับความนิยมมากที่สุด เว็บแอปพลิเคชันของ MongoDB อาศัยคำสั่งในการดึงและแสดงข้อมูล MongoDB ก็เหมือนกับฐานข้อมูลอื่น ๆ ที่เสี่ยงต่อการถูกโจมตีด้วยการแทรก SQL ฐานข้อมูลจะจดจำและส่งคืนข้อมูลที่ร้องขอโดยแบบสอบถามที่เป็นอันตรายให้กับผู้โจมตีราวกับว่าเป็นการสืบค้นอื่น ๆ สิ่งนี้สามารถนำไปสู่ผู้โจมตีที่ใช้ประโยชน์จากการฆ่าเชื้ออินพุตที่ไม่เหมาะสม ในหลายกรณี ผู้โจมตีสามารถเข้าถึงเซิร์ฟเวอร์ได้หากใช้อินพุตที่ไม่ถูกต้องในการโจมตี DDoS การสร้างเคียวรีที่ปลอดภัยโดยใช้ MongoDB ทำได้ง่ายเพียงแค่ใช้ฟีเจอร์ความปลอดภัยในตัว อย่างไรก็ตาม หากจำเป็นต้องใช้ JavaScript ในการสืบค้น คุณควรปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดเสมอ

วิธีป้องกันฐานข้อมูล Mongodb ของคุณจากการโจมตีของ Sql Injection

ผู้โจมตีใส่โค้ด SQL ที่เป็นอันตรายลงในเว็บแอปพลิเคชันเพื่อเข้าถึงข้อมูลที่ละเอียดอ่อนหรือใช้ประโยชน์จากช่องโหว่ในแอปพลิเคชัน เนื่องจากสคีมาฐานข้อมูลนั้นใช้ Microsoft SQL Server MongoDB จึงเสี่ยงต่อการถูกโจมตีด้วยการฉีด SQL MongoDB ใช้รูปแบบข้อมูล JSON ซึ่งทำให้สามารถเปิดการโจมตีได้ รูปแบบ JSON มักใช้สำหรับการรับส่งข้อมูลในเว็บแอปพลิเคชัน ดังนั้นการแทรกโค้ด JSON ลงในแอป MEAN อาจเปิดโอกาสให้โจมตีฐานข้อมูล MongoDB ได้ ข้อบกพร่องด้านความปลอดภัยบนเว็บที่พบบ่อยที่สุดประการหนึ่งคือการแทรก SQL แต่ก็สามารถใช้เพื่อหลีกเลี่ยงการตรวจสอบสิทธิ์ในแอปพลิเคชันได้เช่นกัน แม้ว่า DynamoDB จะเป็นฐานข้อมูล NoSQL แต่ก็ยังมีความเสี่ยงต่อการโจมตี SQL Injection ซึ่งไม่ต้องการ PartiQL

การฉีด sql คืออะไรและทำงานอย่างไร?

การฉีด SQL เป็น เทคนิคการแทรกโค้ด ที่อาจทำลายฐานข้อมูลของคุณ การฉีด SQL เป็นหนึ่งในเทคนิคการแฮ็คเว็บที่ใช้บ่อยที่สุด การฉีด SQL คือการวางโค้ดที่เป็นอันตรายในคำสั่ง SQL ผ่านทางอินพุตหน้าเว็บ การฉีด SQL ทำงานอย่างไร ผู้โจมตีใส่รหัสที่เป็นอันตรายลงในเว็บแอปพลิเคชันที่ออกแบบมาไม่ดี เพื่อให้สามารถเข้าถึงข้อมูลที่ไม่ควรเข้าถึงได้ โดยปกติโค้ดที่เป็นอันตรายจะถูกแทรกลงในช่องป้อนข้อมูลที่เสี่ยงต่อการแทรกโค้ด จากนั้นผู้โจมตีจะส่งโค้ดอันตรายไปยังเว็บแอปพลิเคชัน จากนั้นจึงรันโค้ดนั้น หากมีการเรียกใช้รหัส ผู้โจมตีจะสามารถเข้าถึงข้อมูลที่ละเอียดอ่อนได้ เช่น รหัสผ่าน หมายเลขบัตรเครดิต และอื่นๆ นอกจากนี้ยังสามารถแทรก ลบ หรืออัปเดตข้อมูลในฐานข้อมูลของคุณได้อีกด้วย

ไม่ใช่ความคิดที่ดีที่จะอ้างว่าเฉพาะPreparedStatement เท่านั้นที่ให้การป้องกันที่ดี องค์ประกอบรันไทม์ทั้งหมดต้องมีคุณสมบัติการกำหนดพารามิเตอร์ (?) ซึ่งต้องเปิดใช้งานด้วย ไม่ควรกำหนดการเข้าถึงประเภท DBA และผู้ดูแลระบบไปยังเซิร์ฟเวอร์ฐานข้อมูลให้กับบัญชีแอปพลิเคชัน ดังนั้น หากแอปพลิเคชันถูกบุกรุก ผู้โจมตีจะไม่สามารถเข้าถึงฐานข้อมูลได้

การฉีด SQL เป็นช่องโหว่ที่แฮ็กเกอร์สามารถใช้เพื่อเข้าถึงข้อมูลที่ละเอียดอ่อนได้ ผู้โจมตีสามารถใช้ข้อมูลนี้เพื่อเข้าถึงข้อมูลโดยไม่ได้รับอนุญาตหรือจัดการข้อมูลในลักษณะที่ปกติจะเป็นไปไม่ได้ ช่องโหว่ในการฉีด SQL เป็นช่องโหว่ที่ผู้โจมตีสามารถใช้เพื่อแทรกข้อมูลลงในแบบสอบถาม SQL โดยตรงจากเว็บไซต์ ช่องโหว่นี้ทำให้ผู้โจมตีสามารถเข้าถึงข้อมูลที่ไม่ควรเข้าถึงได้

การโจมตีด้วยการฉีด sql: วิธีป้องกัน

การโจมตีด้วยการฉีด SQL เป็นหนึ่งในประเภทของการโจมตีเว็บแอปพลิเคชันที่พบได้บ่อยที่สุด การปรากฏตัวของพวกเขาอาจก่อให้เกิดความเสี่ยงต่อข้อมูลที่ละเอียดอ่อน ซึ่งเป็นสาเหตุที่ยากต่อการป้องกัน ตรวจสอบเว็บไซต์ของคุณเสมอสำหรับ ช่องโหว่การฉีด SQL ที่อาจมีอยู่ คุณสามารถช่วยในการค้นหาและซ่อมแซมช่องโหว่เหล่านี้โดยใช้เครื่องมือรักษาความปลอดภัย เช่น WebSecurityChecker

เครื่องมือฉีด Nosql

การโจมตีด้วยการฉีด NoSQL คือประเภทของการโจมตีแบบฉีดที่มีเป้าหมายที่ฐานข้อมูล NoSQL เว็บแอปพลิเคชันใช้ฐานข้อมูล NoSQL เพื่อเก็บข้อมูลมากขึ้นเรื่อยๆ อย่างไรก็ตาม ฐานข้อมูลเหล่านี้มักไม่ได้รับการปกป้องอย่างดีเท่ากับฐานข้อมูล SQL แบบดั้งเดิม ทำให้เสี่ยงต่อการถูกโจมตี

ในการโจมตีด้วยการฉีด NoSQL ผู้โจมตีจะแทรกโค้ดที่เป็นอันตรายลงในเว็บแอปพลิเคชันที่โต้ตอบกับฐานข้อมูล NoSQL รหัสนี้สามารถหลอกให้ฐานข้อมูลดำเนินการโดยไม่ได้ตั้งใจ เช่น ส่งคืนข้อมูลที่ไม่ถูกต้องหรือเปิดเผยข้อมูลที่ละเอียดอ่อน

การโจมตีด้วยการฉีด NoSQL นั้นตรวจจับและป้องกันได้ยากมาก อย่างไรก็ตาม มีบางขั้นตอนที่นักพัฒนาเว็บสามารถดำเนินการเพื่อช่วยปกป้องแอปพลิเคชันของตนได้ เช่น การใช้การสืบค้นแบบกำหนดพารามิเตอร์และการตรวจสอบอินพุต

Nosqli เป็นเครื่องมือฉีด nosql อย่างง่ายที่ออกแบบมาเพื่อวัตถุประสงค์ในการสร้างไฟล์ nosql โดยเฉพาะ แอปนี้มีจุดมุ่งหมายเพื่อให้อินเทอร์เฟซบรรทัดคำสั่งที่รวดเร็ว แม่นยำ และใช้งานง่าย รวมทั้งความเร็ว ความแม่นยำ และความเร็ว ฉันตั้งใจที่จะเพิ่มความสามารถในการแยกข้อมูลให้กับ Mongodb ในอนาคต เนื่องจากตอนนี้ฉันตรวจพบเท่านั้น หากคุณต้องการดูคุณสมบัติหรือตัวเลือกการกำหนดค่าอื่นๆ โปรดส่งคำขอดึงข้อมูลหรือปัญหา เราสามารถให้สิทธิ์ใช้งานรหัสของเราได้ตราบเท่าที่ โครงการ nosqli เป็นโอเพ่นซอร์ส ซึ่งหมายความว่าจะพร้อมให้ดาวน์โหลดเสมอ