ประโยชน์ของการใช้พังพอน

เผยแพร่แล้ว: 2022-11-21Mongoose เป็นไลบรารี Object Data Modeling (ODM) ที่ให้สภาพแวดล้อมการสร้างแบบจำลองที่เข้มงวดสำหรับข้อมูลที่จัดเก็บไว้ใน MongoDB มันป้องกัน การฉีด nosql โดยการตรวจสอบอินพุตของผู้ใช้ก่อนที่จะส่งไปยังฐานข้อมูล พังพอนยังมีวิธีการสร้างเสมือนจริง ซึ่งสามารถใช้สร้างอินสแตนซ์ของโมเดลโดยไม่ต้องดึงข้อมูลจากฐานข้อมูลก่อน สิ่งนี้มีประโยชน์อย่างยิ่งสำหรับการสร้างการทดสอบหน่วย

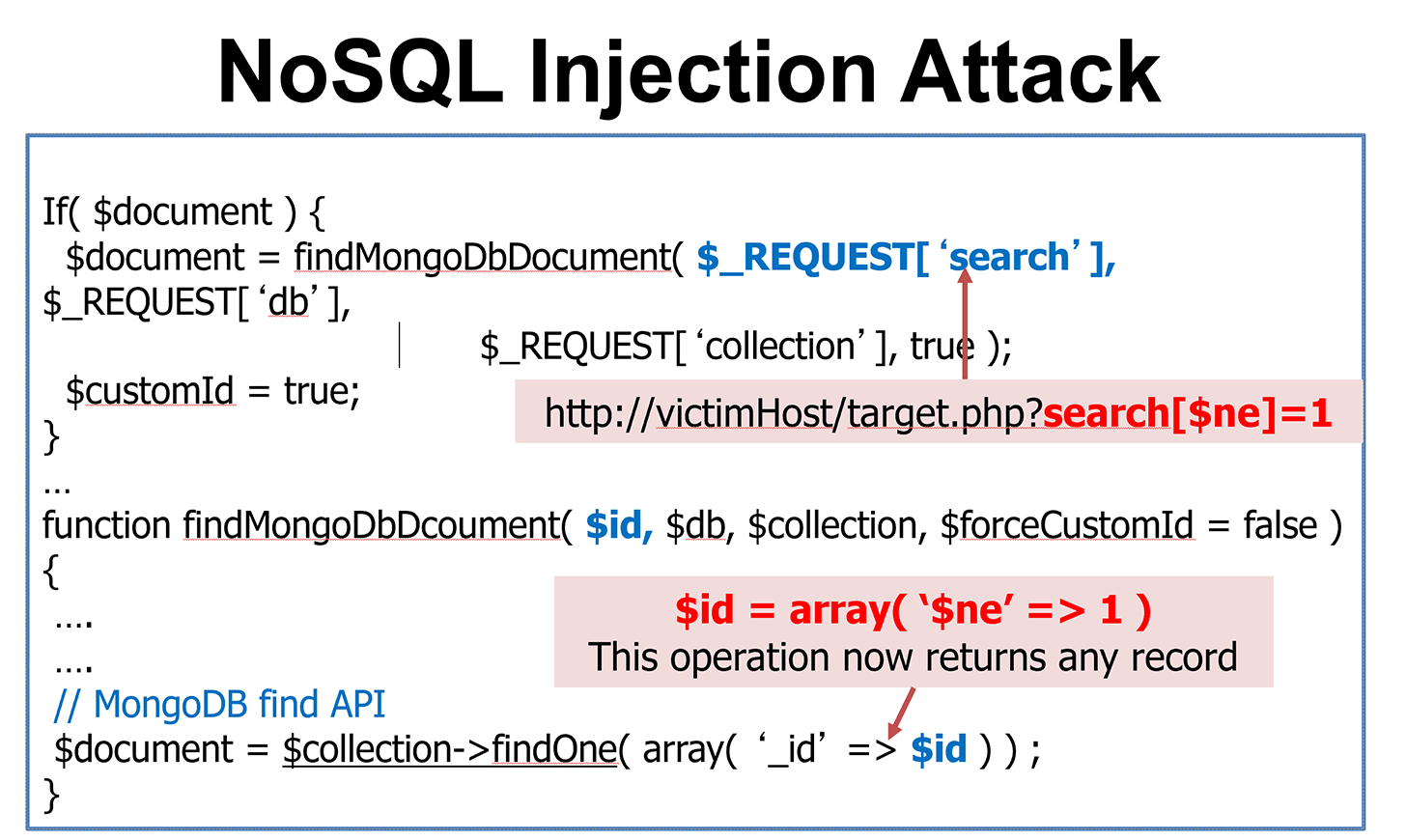

นอกจากป้ายทอง 27.5k20 แล้ว บริษัทยังผลิตป้ายเงินและป้ายทองแดงอีกด้วย เมื่อวันที่ 18 พฤศจิกายน 2555 เวลา 01.00 น. มีผู้ตั้งกระทู้ถาม Sushant พูดผิดในคำตอบของเขา MongoDB พึ่งพาการฉีด NoSQL เป็นอย่างมาก คีย์ใดๆ ที่มีตัวอักษร '$' ในอินพุตจะถูกลบออก ถ้ารหัสผ่านเป็นฟิลด์สตริง มันจะแปลงออบเจกต์ $ne:1 เป็นสตริงโดยไม่ก่อให้เกิดอันตรายใดๆ สิ่งสำคัญคือต้องป้องกันการแทรกตัวเลือกการสืบค้นจากออบเจกต์ข้อมูลที่ไม่ได้กำหนดไว้อย่างสมบูรณ์

การเรียกซ้ำที่เป็นอันตรายสามารถฆ่าเชื้อได้อย่างล้ำลึกโดยใช้ mongo-sanitize ไม่ควรใช้นิพจน์เช่น eval ซึ่งสามารถดำเนินการกับ JS ตามอำเภอใจ นิพจน์ JS สามารถดำเนินการได้โดยตรงโดยใช้การดำเนินการ เช่น where, mapReduce และ group การรับอินพุตของผู้ใช้และพยายามเรียกใช้นิพจน์ที่เหมือน eval โดยไม่ทำความสะอาดอินพุตอาจส่งผลให้เกิดข้อผิดพลาดได้

TL;DR เป็นตัวย่อของ Mongo และ Node การฉีด NoSQL อาจเป็นปัญหาในแอปพลิเคชัน js ไม่ว่าจะใช้ Express หรือ MongoDB (กับ Mongoose ORM )

MongoDB และ Node ได้รับการสนับสนุนโดยไลบรารี MongoDB และ Node Object Data Modeling (ODM) MongoDB.RelationshipManager จัดการความสัมพันธ์ระหว่างข้อมูล จัดเตรียมการตรวจสอบสคีมา และดำเนินการแปล MongoDB ระหว่างโค้ดและการแสดงข้อมูลเหล่านั้นใน MongoDB MongoDB เป็น ฐานข้อมูล NoSQL ต้นทุนต่ำที่ไม่ต้องการโครงสร้างข้อมูลแบบสคีมา

ฐานข้อมูล NoSQL มีความยืดหยุ่นในข้อจำกัดด้านความสอดคล้องมากกว่าฐานข้อมูล SQL จำนวนการตรวจสอบความสอดคล้องและข้อจำกัดที่น้อยลงทำให้มีข้อได้เปรียบในแง่ของการปรับขนาดและประสิทธิภาพ แม้ว่า ฐานข้อมูล NoSQL จะไม่ถูกแทรกโดยตรงกับ SQL แต่ก็มีความเสี่ยงที่จะถูกแทรก

Mongodb ป้องกันการฉีด sql หรือไม่

MongoDB ไม่ได้ป้องกันการฉีด SQL ด้วยตัวเอง แต่มีกลไกหลายอย่างที่สามารถใช้เพื่อป้องกันการโจมตีการฉีด SQL เมื่อใช้ MongoDB ตัวอย่างเช่น สามารถใช้การสืบค้นแบบกำหนดพารามิเตอร์เพื่อให้แน่ใจว่ามีการแทรกข้อมูลที่ถูกต้องลงในฐานข้อมูลเท่านั้น นอกจากนี้ การใช้รายการอักขระที่อนุญาตพิเศษสามารถช่วยป้องกันการป้อนข้อมูลที่เป็นอันตรายเข้าสู่ฐานข้อมูลได้

แม้ว่าจะใช้งานได้ค่อนข้างง่าย แต่ MongoDB อาจเป็นฐานข้อมูล NoSQL ที่ได้รับความนิยมมากที่สุดในแง่ของความสามารถในการปรับขนาด เว็บแอปพลิเคชัน MongoDB ใช้คำสั่งเพื่อดึงข้อมูลและแสดงข้อมูลจาก ฐานข้อมูล MongoDB การโจมตีด้วยการฉีด SQL เช่นเดียวกับฐานข้อมูลประเภทอื่นๆ เป็นอันตรายต่อ MongoDB โดยจะตรวจหาคำค้นหาที่เป็นอันตรายราวกับว่าคำเหล่านั้นคล้ายกับคำที่ทราบอยู่แล้ว และจะส่งคืนข้อมูลที่ร้องขอ เมื่อผู้โจมตีไม่ทำลายข้อมูลที่พวกเขาป้อนอย่างเหมาะสม พวกเขาก็สามารถใช้ประโยชน์จากสิ่งนี้ได้ แฮ็กเกอร์มักใช้ข้อมูลปลอมเพื่อเริ่มการโจมตี DDoS หรือเข้าควบคุมเซิร์ฟเวอร์ ใน MongoDB มีคุณสมบัติในตัวหลายอย่างสำหรับสร้างคิวรีอย่างปลอดภัยโดยไม่ต้องใช้ JavaScript ไม่ว่าในกรณีใด หากจำเป็นต้องใช้ JavaScript ตรวจสอบให้แน่ใจว่าปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุด

การโจมตีของ Sql Injection และวิธีป้องกัน

MongoDB ไม่ได้ใช้ SQL เพื่อดำเนินการสืบค้น แต่การป้อนข้อมูลของผู้ใช้จะกำหนดว่าจะดำเนินการใด สิ่งนี้บ่งชี้ว่าแม้ว่าผู้พัฒนาจะฆ่าเชื้ออินพุตอย่างถูกต้อง เขาหรือเธอยังคงเสี่ยงต่อการโจมตีด้วยการฉีด

การใส่ข้อความค้นหาที่ผ่านการตรวจสอบหรือกำหนดพารามิเตอร์ เช่น ข้อความสั่งที่เตรียมไว้ เป็นวิธีเดียวที่จะกำจัดการโจมตี SQL Injection ได้อย่างสมบูรณ์ ไม่แนะนำให้รหัสแอปพลิเคชันใช้อินพุตโดยตรง ผู้พัฒนามีหน้าที่รับผิดชอบในการทำให้ข้อมูลทั้งหมดสะอาด ไม่ใช่แค่แบบฟอร์มบนเว็บเช่นการเข้าสู่ระบบเท่านั้น

หาก MongoDB กำหนดพารามิเตอร์หรือละทิ้งอินพุตการสืบค้นทั้งหมด ผู้โจมตีที่ใช้เทคนิคทางเลือกอาจทำการโจมตีด้วยการฉีด NoSQL ได้ ตัวแปรมักถูกสงวนไว้ภายในอินสแตนซ์ NoSQL ด้วยเหตุผลเฉพาะแอปพลิเคชัน เช่น ภาษาการเขียนโปรแกรมของแอปพลิเคชัน

เนื่องจากการสืบค้น SQL ที่ชัดเจนลดลง การฉีด SQL จึงมีโอกาสน้อยกว่ามากที่จะเกิดขึ้นกับไลบรารี ORM Hibernate สำหรับ Java และ Entity Framework สำหรับ C# เป็นสองตัวอย่างที่ยอดเยี่ยมของไลบรารี ORM ที่มีอยู่

การฉีด Sql เป็นไปได้ในฐานข้อมูล Nosql หรือไม่

ใช่ การฉีด SQL เป็นไปได้ในฐานข้อมูล NoSQL เนื่องจากฐานข้อมูล NoSQL ไม่ได้ใช้ภาษาคิวรีประเภทเดียวกันกับฐานข้อมูล SQL แบบดั้งเดิม แต่จะใช้ "ภาษาคิวรี NoSQL" ซึ่งไม่ได้กำหนดไว้อย่างเคร่งครัด ซึ่งหมายความว่าเป็นไปได้ที่จะแทรกรหัสที่เป็นอันตรายลงในแบบสอบถาม NoSQL ที่สามารถใช้ประโยชน์จากฐานข้อมูลได้

แม้จะเป็นฐานข้อมูล Nosql แต่ Mongodb ก็เสี่ยงต่อการถูกโจมตีด้วย Sql Injection

เนื่องจาก MongoDB เป็นฐานข้อมูล NoSQL จึงมีความเสี่ยงต่อการโจมตี SQL Injection น้อยกว่าฐานข้อมูลเชิงสัมพันธ์แบบดั้งเดิม อย่างไรก็ตาม สามารถใช้ PartiQL ซึ่งเป็นภาษาคิวรีดั้งเดิมของ MongoDB เพื่อแทรกคำสั่ง SQL ลงในคิวรีได้ ด้วยเหตุนี้ แม้ว่า MongoDB จะไม่เสี่ยงต่อการแทรก SQL แต่ผู้โจมตียังสามารถแทรกคำสั่งที่เป็นอันตรายลงในแบบสอบถาม MongoDB ที่มีช่องโหว่ PartiQL ได้

การโจมตีด้วย SQL Injection ซึ่งเป็นหนึ่งในช่องโหว่ด้านความปลอดภัยบนเว็บที่พบได้บ่อยที่สุด สามารถใช้เพื่อเข้าถึงข้อมูลที่ละเอียดอ่อนโดยไม่ได้รับอนุญาต และตรวจสอบสิทธิ์ด้วยชื่อผู้ใช้และรหัสผ่าน ผู้โจมตีสามารถใส่คำสั่งที่เป็นอันตรายลงในแบบสอบถาม MongoDB โดยใช้ PartiQL ซึ่งเป็นภาษาแบบสอบถามที่ใช้ใน MongoDB MongoDB มีความเสี่ยงต่อการโจมตีประเภทนี้ แต่ PartiQL ซึ่งเป็นภาษาเคียวรีทำให้เป็นไปได้

ฐานข้อมูล Nosql ปลอดภัยจากการโจมตีแบบฉีดหรือไม่?

ฐานข้อมูล Nosql ไม่ปลอดภัยจากการโจมตีแบบฉีด ในความเป็นจริงพวกเขามักตกเป็นเป้าหมายของการโจมตีดังกล่าว เหตุผลนี้คือฐานข้อมูล nosql ไม่ได้ใช้มาตรการรักษาความปลอดภัยประเภทเดียวกับที่ฐานข้อมูลเชิงสัมพันธ์แบบดั้งเดิมใช้ ซึ่งหมายความว่าหากผู้โจมตีสามารถเข้าถึงฐานข้อมูลได้ พวกเขาสามารถแทรกรหัสที่เป็นอันตรายลงในข้อมูลได้อย่างง่ายดาย

ช่องโหว่ NoSQL Injection เช่นเดียวกับช่องโหว่ SQL Injection อาศัยจุดอ่อนที่ไม่ได้ใช้ประโยชน์ในปริมาณที่เพียงพอ ผู้โจมตีสามารถเข้าถึงหรือแก้ไขข้อมูลแบ็กเอนด์โดยไม่ต้องได้รับอนุญาตโดยใช้การตรวจสอบอินพุต เนื่องจากฐานข้อมูล NoSQL ใช้สคริปต์ฝั่งเซิร์ฟเวอร์ จึงเสี่ยงต่อการถูกโจมตี ส่วนหนึ่งของกระบวนการตรวจสอบ นักพัฒนาต้องระบุโครงสร้างข้อมูลที่ไม่ต้องการ เช่น อาร์เรย์และออบเจกต์ ซึ่งใช้ในการแทรก ข้อความค้นหา NoSQL การใช้โมเดลแบบพิมพ์ช่วยลดการฉีดเนื่องจากข้อมูลผู้ใช้จะถูกแปลงเป็นประเภทที่คาดไว้ สิ่งสำคัญคือต้องพิจารณาประเภทของสิทธิ์การเข้าถึงที่แอปพลิเคชันมอบให้

ใช้ไลบรารีการฆ่าเชื้อเพื่อหลีกเลี่ยงการโจมตีของ Sql Injection

การใช้ไลบรารีการฆ่าเชื้อ เช่น MongoDB เป็นสิ่งสำคัญเมื่อสร้างการสืบค้นฐานข้อมูลเพื่อลดความเสี่ยงในการฉีด SQL นอกจากนี้ DynamoDB ไม่ได้ใช้คำสั่งที่เตรียมไว้ ทำให้มีความเสี่ยงน้อยกว่าต่อการโจมตี SQL Injection

คุณจะป้องกัน Nosql Injection ใน Node Js ได้อย่างไร

วิธีที่ดีที่สุดในการป้องกันการฉีด NoSQL ใน Node.js คือการใช้การสืบค้นแบบกำหนดพารามิเตอร์ ซึ่งหมายความว่า แทนที่จะเชื่อมสตริงเข้าด้วยกันเพื่อสร้างคิวรี SQL ของคุณ คุณใช้ตัวยึดตำแหน่ง (?) และป้อนค่าสำหรับตัวยึดตำแหน่งเหล่านั้นเป็นพารามิเตอร์

ใน MongoDB นั้น NoSQL Injection ช่วยให้ผู้โจมตีสามารถแทรกโค้ดลงในคำสั่ง ซึ่งตรงข้ามกับ SQL ซึ่งใช้ในการสืบค้นฐานข้อมูล ในการดำเนินการโจมตีด้วยการฉีด NoSQL ให้แทนที่ค่ารหัสผ่านในเนื้อความจาก 123456 เป็น $ne: null ต่อไปนี้คือพารามิเตอร์เนื้อหาคำขอใหม่ ส่งคำขอ POST เพื่อ /เข้าสู่ระบบ โดยใช้เนื้อหาด้านล่าง ต่อไปนี้เป็นคำตอบจากเรา เงินสำรองของ MongoDB อยู่ที่ $ และ ผู้ดำเนินการคือผู้ที่ดำเนินการ

เนื่องจาก MongoDB ไม่สามารถทำให้ฟิลด์รหัสผ่านเป็นโมฆะได้ เราจึงหลอกล่อให้เปิดเผยข้อมูลผู้ใช้โดยที่ไม่รู้รหัสผ่าน หลังจากพยายามโพสต์เนื้อหาคำขอที่แก้ไขใหม่ไปยัง /login เราได้รับการตอบกลับต่อไปนี้จากเซิร์ฟเวอร์ คุณเพิ่งเข้าสู่ระบบ test1 โดยใช้ชื่อผู้ใช้และรหัสผ่านเดียวกันกับที่คุณใช้ในการเข้าสู่ระบบ

Sqreen บล็อกการโจมตี Nosql Injection สำหรับ Node.js

เป็นแพลตฟอร์มการพัฒนายอดนิยมสำหรับเว็บแอปพลิเคชัน ในความเป็นจริง การโจมตีด้วยการฉีด NoSQL ยังคงเป็นปัญหาอยู่ ด้วย Sqreen คุณสามารถกำจัดการโจมตีดังกล่าวได้โดยการปิดกั้น ไม่มีข้อแก้ตัวสำหรับการไม่ปกป้องใบสมัครของคุณ Sqreen ใช้เวลาติดตั้งเพียงไม่กี่วินาที ทำให้ง่ายต่อการติดตั้ง เป็นไปได้ที่จะใช้คุณสมบัติความปลอดภัยในตัวของ Sqreen หรือโซลูชันของบุคคลที่สาม คุณควรกังวลเกี่ยวกับการปกป้องข้อมูลของคุณ ไม่ว่าคุณจะเลือกอะไรก็ตาม

วิธีป้องกันการฉีด Nosql ใน Mongodb

มีสองสามวิธีในการป้องกัน NoSQL Injection ใน MongoDB: 1. ใช้การสืบค้นแบบกำหนดพารามิเตอร์ 2. ใช้ MongoDB Native Driver 3. ใช้ประเภท MongoDB ObjectId

เว็บแอปพลิเคชันที่เรียกใช้ฐานข้อมูล NoSQL มีความเสี่ยงต่อช่องโหว่ในการแทรก ผลจากปัญหาด้านความปลอดภัย บุคคลที่ประสงค์ร้ายสามารถข้ามการตรวจสอบสิทธิ์ ดึงข้อมูล เปลี่ยนแปลงข้อมูล หรือเข้าควบคุมแอปพลิเคชันได้อย่างสมบูรณ์ ข้อความค้นหา NoSQL ส่วนใหญ่จะอิงตาม JSON โดยรวมอินพุตของผู้ใช้ไว้ด้วย หากสิ่งที่ป้อนนี้ไม่ผ่านการฆ่าเชื้อ มันจะถูกฉีดเข้าไป ตัวดำเนินการ $where อนุญาตให้การสืบค้น MongoDB สร้างการโจมตี NoSQL ที่สำคัญ เช่น การโจมตีที่เกี่ยวข้องกับวัตถุ JavaScript ผู้โจมตียังสามารถส่งสตริงอันตรายที่มีโค้ด JavaScript ตามอำเภอใจ เช่น $where โอเปอเรเตอร์ เนื่องจากถือว่าเป็นโค้ด JavaScript การฉีด NoSQL ไม่สามารถเกิดขึ้นได้เว้นแต่ว่าอินพุตของผู้ใช้จะไม่น่าเชื่อถือ

ความอ่อนแอของ Mongobb ต่อการโจมตีด้วยการฉีด

MongoDB เป็นฐานข้อมูล NoSQL ยอดนิยมที่มีช่องโหว่ในการโจมตีแบบฉีด เมื่อใช้ MongoDB ข้อมูลใดๆ ที่ไม่ถูกต้องจะถูกยกเลิกโดยอัตโนมัติ ด้วยเหตุนี้ การโจมตีด้วยการฉีด NoSQL จึงทำได้ยากมาก นอกจากนี้ยังสามารถใช้วิธีการอื่นเพื่อใช้ประโยชน์จากช่องโหว่ ชื่อตัวแปรในอินสแตนซ์ NoSQL มักจะสงวนไว้สำหรับแอปพลิเคชันที่ภาษาการเขียนโปรแกรมของแอปพลิเคชันไม่รองรับ เป็นผลให้ผู้โจมตีมีเส้นทางตรงไปยังรหัสที่เป็นอันตรายมากขึ้น สามารถใช้สตริงเพื่อสร้างฟิลด์ชื่อผู้ใช้และรหัสผ่าน ซึ่งสามารถใช้เพื่อลดช่องโหว่ได้

ตัวอย่างการฉีด Mongobb

MongoDB Injection เป็นเทคนิคที่ใช้ในการใช้ประโยชน์จากเว็บแอปพลิเคชันที่ใช้ MongoDB ด้วยการแทรกโค้ดที่เป็นอันตรายลงในแบบสอบถาม MongoDB ผู้โจมตีจะสามารถเข้าถึงข้อมูลที่ละเอียดอ่อนหรือแม้กระทั่งเข้าควบคุมเซิร์ฟเวอร์ฐานข้อมูล สามารถใช้ MongoDB Injection เพื่อหลีกเลี่ยงการควบคุมความปลอดภัย เช่น การพิสูจน์ตัวตนและการอนุญาต และอาจทำให้ข้อมูลสูญหายหรือเสียหาย การปฏิเสธการให้บริการ (DoS) หรือแม้กระทั่งการบุกรุกระบบโดยสมบูรณ์

ฐานข้อมูล NoSQL เช่น ภาษาคิวรีที่มีโครงสร้าง (SQL) ใช้รูปแบบข้อมูลที่ยืดหยุ่นกว่า และไม่รองรับภาษาคิวรีที่มีโครงสร้าง (SQL) ผู้โจมตีสามารถข้ามการตรวจสอบสิทธิ์ กรองข้อมูลละเอียดอ่อน ยุ่งเกี่ยวกับข้อมูลฐานข้อมูล หรือเจาะระบบฐานข้อมูลและเซิร์ฟเวอร์ด้วยการแทรก NoSQL ฐานข้อมูล NoSQL มีแนวโน้มที่จะไม่สอดคล้องกันน้อยกว่าฐานข้อมูล SQL มาตรฐาน การฉีด NoSQL เป็นวิธีการส่งแบบสอบถามที่เปิดใช้งาน NoSQL ซึ่งผู้ใช้ไม่ได้ทำความสะอาด เทคนิคการฉีด SQL ที่ใช้ภาษาคิวรีเฉพาะนั้นใช้ไม่ได้ผลในฐานข้อมูล NoSQL เซิร์ฟเวอร์สามารถถูกแย่งชิงและใช้ประโยชน์จากผู้โจมตีได้ ทำให้พวกเขาสามารถแทรกโค้ดที่เป็นอันตรายไปยังเซิร์ฟเวอร์อื่นได้ คอมโพเนนต์ $where ใน MongoDB เป็นตัวดำเนินการคิวรีที่สงวนไว้ซึ่งต้องส่งผ่านไปยังคิวรีในลำดับเดียวกัน

ข้อผิดพลาดของฐานข้อมูลอาจเกิดขึ้นได้หากโครงสร้าง $where เปลี่ยนไป MongoDB สามารถถูกโจมตีได้โดยการแทรกโค้ดที่เป็นอันตรายลงในโอเปอเรเตอร์ที่ไม่ได้ใช้งาน เมื่อพูดถึงการโจมตี NoSQL ความสามารถในการป้องกันการโจมตีนั้นยากกว่าการฉีด SQL หลีกเลี่ยงการใช้ข้อมูลดิบที่ผู้ใช้ป้อนในโค้ดแอปพลิเคชันของคุณ เพื่อรักษาสภาพแวดล้อมที่ปราศจากการโจมตีด้วยการฉีด NoSQL MongoDB จากรุ่นก่อนหน้ามีความปลอดภัยน้อยกว่าและเสี่ยงต่อข้อบกพร่องในการฉีด แต่ตอนนี้เวอร์ชันใหม่มีความปลอดภัยมากขึ้น ด้วย Imperva Web Application Firewall คุณสามารถปกป้องชั้นแอปพลิเคชันของคุณโดยการวิเคราะห์ทราฟฟิกในแอปพลิเคชันของคุณสำหรับการโจมตีชั้นแอปพลิเคชัน

ฐานข้อมูล Nosql: เปราะบางแต่ทรงพลัง

ฐานข้อมูล NoSQL ได้รับความนิยมเป็นส่วนใหญ่เนื่องจากใช้งานง่ายและสามารถปรับขนาดได้ พวกเขายังไวต่อการโจมตีด้วยการฉีด MongoDB เป็นเป้าหมายการฉีด SQL ที่ได้รับความนิยม นี่เป็นวิธีการโจมตีทั่วไปที่มีการแทรกรหัสที่เป็นอันตรายลงในแบบสอบถามฐานข้อมูลและเข้าถึงข้อมูลที่ละเอียดอ่อนได้

แม้จะมีช่องโหว่นี้ แต่ฐานข้อมูล NoSQL ยังคงเป็นเครื่องมือที่มีประสิทธิภาพซึ่งมีประโยชน์สำหรับแอปพลิเคชันที่หลากหลาย เพื่อหลีกเลี่ยงการโจมตีแบบฉีด นักพัฒนาควรทำความสะอาดอินพุตของผู้ใช้ก่อนที่จะใช้ฐานข้อมูล NoSQL

เครื่องมือฉีด Nosql

ไม่มีคำตอบเดียวสำหรับคำถามนี้ เนื่องจาก เครื่องมือฉีด nosql ที่ดีที่สุด จะแตกต่างกันไปขึ้นอยู่กับความต้องการเฉพาะของผู้ใช้ อย่างไรก็ตาม เครื่องมือฉีด nosql ที่เป็นที่นิยม ได้แก่ NoSQLMap, SQLNinja และ NoSQLScanner

Nosqli เป็นเครื่องมือฉีด nosql อย่างง่ายที่เขียนด้วย Go เป้าหมายของโปรแกรมคือต้องรวดเร็ว แม่นยำ และใช้งานได้สูง และมีส่วนต่อประสานบรรทัดคำสั่งที่เรียบง่าย ฉันวางแผนที่จะเพิ่มคุณสมบัติการดึงข้อมูลไปยังแพ็คเกจการตรวจหา MongoDB ของฉัน แต่ฉันสามารถตรวจจับฐานข้อมูลได้เท่านั้นในขณะนี้ หากคุณต้องการดูคุณสมบัติหรือการกำหนดค่าอื่นๆ โปรดส่งคำขอดึงข้อมูลหรือปัญหา เราสามารถให้สิทธิ์รหัสของเราใหม่ได้โดยทำให้โครงการ nosqli เป็นโอเพ่นซอร์ส ซึ่งเป็นเหตุผลว่าทำไมจึงยังอยู่ในระหว่างการพัฒนา

สามารถฉีด Nosql ได้หรือไม่?

เมื่อข้อความค้นหาซึ่งส่งโดยผู้ใช้ทั่วไปไม่ได้รับการดูแล การป้อนข้อมูลที่เป็นอันตรายจะรวมอยู่ในข้อความค้นหา ทำให้ผู้โจมตีสามารถเรียกใช้คำสั่งที่ไม่ต้องการลงในฐานข้อมูลได้

พังพอนฆ่าเชื้ออินพุต

Mongoose sanitize input เป็นกระบวนการที่ข้อมูลได้รับการทำความสะอาดและกรองก่อนที่จะเก็บไว้ในฐานข้อมูล สิ่งนี้ทำเพื่อป้องกันข้อมูลจากการเสียหายหรือดัดแปลง ข้อมูลที่มีการฆ่าเชื้อพังพอนเป็นกระบวนการที่สำคัญมาก โดยเฉพาะอย่างยิ่งสำหรับข้อมูลที่ละเอียดอ่อน

ฟังก์ชัน sanitize จะลบคีย์ใดๆ ที่ขึ้นต้นด้วย '$' ซึ่งช่วยให้ผู้ใช้ MongoDB เขียนตัวเลือกการสืบค้นได้โดยไม่ต้องกังวลว่าผู้ใช้ที่ประสงค์ร้ายจะเขียนทับ ฐานข้อมูล NoSQL เป็นฐานข้อมูลประเภทหนึ่งที่ใช้ในเว็บแอปพลิเคชัน และ NoSQL injection เป็นช่องโหว่ด้านความปลอดภัย HPP NPM แยกพารามิเตอร์อาร์เรย์ออกจากเคียวรีและ/หรือเนื้อหา แต่จะเลือกเฉพาะพารามิเตอร์สุดท้ายเท่านั้น เมื่อกำหนดค่า sanitizer() สำหรับอินพุตที่ไวต่อ XSS เช่น แท็กสคริปต์ องค์ประกอบที่กำหนดเอง และความคิดเห็น จะไม่มีการลบอินพุตที่เกี่ยวข้องโดยอัตโนมัติ Joi เป็นวัตถุ JavaScript ที่สามารถใช้ร่วมกับวัตถุ Javascript ธรรมดาเพื่อสร้างสคีมา (เช่นเดียวกับที่เราใช้พังพอนสำหรับสร้างส คีมา NoSQL ) การตรวจสอบความถูกต้องของเส้นทาง expressjs โดยใช้ validator.js คือสิ่งที่ทำให้ validator.js เป็น express-validator และได้รับการออกแบบมาสำหรับเส้นทางด่วนเป็นหลัก

วิธีต่างๆ ในการใช้โมเดลพังพอน

โมเดลพังพอน มักจะสร้างได้โดยใช้ฟังก์ชัน model() ซึ่งระบุฐานข้อมูลที่โมเดลควรถูกเรียกใช้งาน รหัสนี้จะใช้เพื่อสร้างแบบจำลองที่เรียกว่าผู้ใช้ในฐานข้อมูลเครื่องภายในโดยใช้รหัสต่อไปนี้: ความต้องการประกอบด้วยสองส่วน: ความต้องการ ('พังพอน') และความต้องการ ('พังพอน') ในการเขียนโปรแกรม จะใช้โมเดล ('ผู้ใช้', 'DB') หากต้องการใช้โมเดลจากฐานข้อมูลอื่น ให้ใช้ mongoose.model() โดยมีชื่อฐานข้อมูลเป็นอาร์กิวเมนต์แรกและชื่อของโมเดลเป็นอาร์กิวเมนต์ที่สอง ตัวอย่างเช่น รหัสต่อไปนี้จะสร้างแบบจำลองที่เรียกว่าผู้ใช้ในฐานข้อมูลผู้ใช้บนเครื่องท้องถิ่น หากต้องการกล่าวอีกนัยหนึ่ง ข้อกำหนด ('พังพอน') เป็นข้อกำหนด โมเดล ('ผู้ใช้', 'DB', 'ผู้ใช้') มาจากการใช้งานของ 'ผู้ใช้' หากคุณต้องการใช้โมเดลจากคอลเล็กชันอื่นในฐานข้อมูลเดียวกัน คุณสามารถใช้ mongoose.model() โดยมีชื่อโมเดลเป็นอาร์กิวเมนต์แรกและชื่อคอลเล็กชันเป็นอาร์กิวเมนต์ที่สอง รหัสต่อไปนี้จะสร้างแบบจำลองชื่อ "ผู้ใช้" ในคอลเลกชัน "ผู้ใช้" ในฐานข้อมูลบนเครื่องท้องถิ่น ไม่มีข้อกำหนดในพังพอน ('พังพอน') โมเดลผู้ใช้ (หรือที่เรียกว่าฐานข้อมูล)

เพย์โหลดการฉีด Nosql

เพย์โหลดการฉีด Nosql เป็นโค้ดบางส่วนที่สามารถใช้เพื่อใช้ประโยชน์จากฐานข้อมูล nosql สามารถใช้เพื่อแทรกรหัสที่เป็นอันตรายลงในฐานข้อมูล หรือดึงข้อมูลจากฐานข้อมูล เพย์โหลดการฉีด Nosql อาจเป็นอันตรายอย่างมาก และอาจนำไปสู่การสูญเสียข้อมูลหรือการประนีประนอมของระบบ

บล็อกนี้จะกล่าวถึงช่องโหว่ NoSQL Injection และสถานการณ์การแสวงหาประโยชน์ที่เกี่ยวข้อง ช่องโหว่ NoSQL Injection เกิดจากการตรวจสอบอินพุตไม่ถูกต้อง นอกจากนี้ยังอนุญาตให้ผู้ใช้เปลี่ยนหรือดูข้อมูลแบ็กเอนด์โดยไม่ต้องเข้าถึง ผู้โจมตีสามารถเข้าถึงฐานข้อมูลได้อย่างสมบูรณ์หากเขาใช้ประโยชน์จากช่องโหว่นี้ได้สำเร็จ โอเปอเรเตอร์ $regex ทำงานในนิพจน์ทั่วไป ซึ่งช่วยให้ผู้โจมตีสามารถตรวจสอบความยาวของข้อมูลได้อย่างรวดเร็ว หากเริ่มต้นด้วยอักขระเฉพาะ เป็นต้น ข้อมูลที่ผู้ใช้ระบุจะส่งผลให้มีการใช้ CPU มากกว่า 1GB เมื่อแทรกโค้ด JavaScript ด้วยการวนซ้ำไม่สิ้นสุดเป็นโอเปอเรเตอร์ในแบ็กเอนด์ $ เป็นความคิดที่ดีที่จะตรวจสอบลิงก์อีกครั้งเพื่อดูว่ามีการใช้ประโยชน์จากเพย์โหลดสำหรับช่องโหว่การฉีด NoSQL อีกหรือไม่

การโจมตีสามารถทำได้โดยใช้ช่องโหว่ NoSQL Injection ผู้โจมตียังสามารถอ่านข้อมูลจากฐานข้อมูลและดำเนินการโค้ดภายในแอปพลิเคชัน โจมตีระบบคอมพิวเตอร์หรือเซิร์ฟเวอร์เพื่อปิดการทำงานหรือเข้าควบคุม ทางที่ดีควรหลีกเลี่ยงการใช้อินพุตของผู้ใช้ที่ไม่รู้จักใน โค้ด NoSQL เพื่อลดโอกาสในการถูกโจมตี

การป้องกันการฉีด Javascript Nosql

เพื่อป้องกันการแทรก JavaScript NoSQL ให้ใช้รายการอักขระที่อนุญาตพิเศษในการป้อนข้อมูลของผู้ใช้ หลีกอักขระทั้งหมดที่ไม่อยู่ในรายการที่อนุญาตพิเศษ และใช้คำสั่งที่เตรียมไว้กับตัวแปรผูก

เป็นการส่งข้อมูลที่เปลี่ยนวิธีตีความคำสั่งในระบบ XML, XML, HTML, คำสั่ง OS และ NoSQL เป็นเพียงไม่กี่ประเภทของการแทรก ในบล็อกโพสต์นี้ เราจะพูดถึงวิธีการระบุ ทดสอบ และป้องกันการแทรก NoSQL ในเว็บแอปพลิเคชัน เมื่อผู้ใช้ "มากกว่า " จะมีการสืบค้น MongoDB โดยชื่อผู้ใช้ 'admin' และรหัสผ่าน 'มากกว่า " จากตัวอย่างเหล่านี้สามารถสรุปความเสี่ยงเป็นความเสี่ยงง่ายๆ นี่เป็นเพียงไม่กี่กรณีที่ซับซ้อนกว่าที่เราจะพิจารณาในภายหลัง มีรายงานเกี่ยวกับการแทรก NoSQL ใน CVE (ช่องโหว่และความเสี่ยงทั่วไป)

เป็นไปได้ที่จะดำเนินการทดสอบเฉพาะโดยทราบฐานข้อมูลที่ใช้งานอยู่และตำแหน่งที่ตั้ง ตัวอย่างเช่น MongoDB สร้างคีย์หลักด้วยชื่อฟิลด์ -id อัลกอริทึมถูกกำหนดไว้ในเอกสาร MongoDB ดังนี้ ดังนั้น หากคุณตรวจสอบคำขอและการตอบกลับ HTTP คุณจะเห็นวัตถุประเภทนี้ เมื่อตั้งค่าตัวดำเนินการ $where ใน MongoDB จะใช้คุณสมบัติ $where ตัวดำเนินการนี้สามารถส่งสตริงที่มีนิพจน์ JavaScript หรือฟังก์ชัน JavaScript แบบเต็มไปยังระบบคิวรี หากคุณสังเกตผลลัพธ์ คุณสามารถระบุได้ว่าเว็บแอปพลิเคชันของคุณเสี่ยงต่อ NoSQL Injection หรือไม่ วิธีการอื่นๆ เช่น การไม่ไว้วางใจเป็นศูนย์ สามารถช่วยป้องกันการโจมตีจากการฉีดยาได้

ความปลอดภัยของ Node.js: Node.js ป้องกันการโจมตีของ Sql Injection ได้อย่างไร

ความสามารถของ Node.js ในการป้องกันการโจมตีด้วยการแทรก SQL ได้รับการยอมรับอย่างกว้างขวาง เนื่องจาก Node.js เป็นภาษาที่ขับเคลื่อนด้วยเหตุการณ์ จึงสามารถเพิ่มความปลอดภัยได้อย่างง่ายดาย การใช้ Node.js ที่ขับเคลื่อนด้วยเหตุการณ์ทำให้สามารถขยายคุณลักษณะด้านความปลอดภัยเพิ่มเติมได้อย่างง่ายดาย

การฉีด Nosql

Nosql Injections เป็นการโจมตีประเภท Injection ซึ่งผู้โจมตีสามารถรันโค้ดอันตรายในฐานข้อมูลที่ใช้ ระบบจัดการฐานข้อมูล Nosql การโจมตีประเภทนี้เป็นไปได้เนื่องจากวิธีการออกแบบฐานข้อมูล nosql ซึ่งช่วยให้สามารถเรียกใช้โค้ดได้โดยไม่ต้องมีการตรวจสอบอินพุต

ประโยชน์หลักของฐานข้อมูล NoSQL เหนือฐานข้อมูล SQL คือไม่ได้ใช้ฟังก์ชัน SQL แทนที่จะเก็บข้อมูลในตาราง ฐานข้อมูลเหล่านี้จะเก็บข้อมูลในเอกสาร ซึ่งสามารถจัดเก็บได้ในรูปแบบต่างๆ เนื่องจากสามารถระบุค่าและคีย์ได้ตามอำเภอใจ จึงไม่สามารถเลือกรูปแบบข้อมูลได้เสมอไป ตามที่ผู้สนับสนุน NoSQL สิ่งนี้มีข้อดีมากมาย ที่สำคัญที่สุดคือการจัดการชุดข้อมูลขนาดใหญ่ ในกรณีส่วนใหญ่ แอปพลิเคชันทั่วไปจะสร้างฟิลด์ชื่อผู้ใช้และรหัสผ่านผ่านการเรียก AJAX หรือรูปแบบ HTML คุณสมบัติของชั้นหนึ่งถูกกำหนดให้เป็นคุณสมบัติชั้นหนึ่งในวัตถุ req.body ใน JavaScript ผู้ใช้ที่ประสงค์ร้ายสามารถใช้ตรรกะการจับคู่ประเภทนี้เพื่อส่งคืนวัตถุที่ถูกต้องให้กับผู้ใช้ที่ถูกต้อง

สาเหตุของช่องโหว่ในการฉีดคือการขาดการฆ่าเชื้ออินพุต การป้อนข้อมูลของผู้ใช้ไม่ได้รับการตรวจสอบพฤติกรรมที่เป็นอันตรายอย่างเพียงพอเมื่อมีการส่ง หลังจากนั้น อินพุตจะถูกใช้ในลักษณะไดนามิกเพื่อเรียกใช้คิวรี ดำเนินการคำสั่ง หรือโต้ตอบกับระบบที่มีช่องโหว่ พื้นฐานของการรักษาความปลอดภัยทางไซเบอร์ เช่น การรักษาความลับ ความสมบูรณ์ และความพร้อมใช้งาน ได้รับผลกระทบจาก NoSQL Injections