MongoDB: Güçlü Ama Güvensiz Bir NoSQL Veritabanı

Yayınlanan: 2023-01-22MongoDB, modern web uygulamaları için mükemmel olan güçlü, belge odaklı bir veritabanı sistemidir. Mükemmel bir ölçeklenebilirliğe sahiptir ve kullanımı çok kolaydır. Ancak, MongoDB ile ilgili olası bir güvenlik sorunu nosql enjeksiyonudur. Nosql enjeksiyonu, istenmeyen eylemleri gerçekleştirmek veya hassas verilere erişmek için bir nosql veritabanına kötü niyetli girdilerin sağlandığı bir saldırı türüdür. Bu, kullanıcı girişi uygun şekilde doğrulanmadığında veya temizlenmediğinde meydana gelebilir. Neyse ki, MongoDB sürücüsünün nosql enjeksiyon saldırılarına karşı yerleşik korumaları vardır. Ancak yine de bu güvenlik sorununun farkında olmak ve bunu önlemek için adımlar atmak önemlidir.

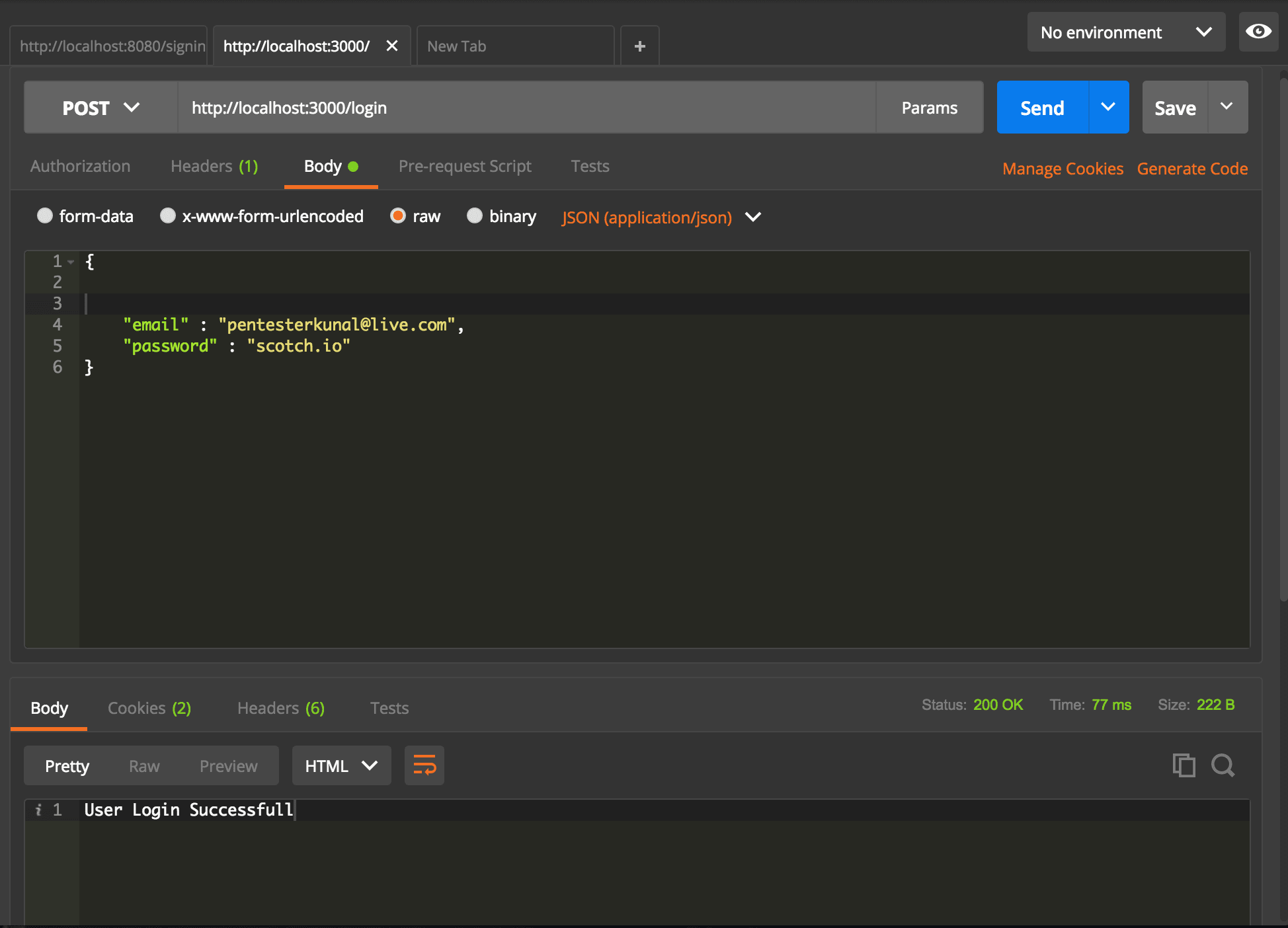

MongoDB'nin popülaritesi açısından, yalnızca popüler Apache Cassandra veritabanını ve diğer NoSQL motorlarını takip eden en popüler beşinci veri deposudur. NoSQL dil standardı olmadığı için, her sağlayıcının ekleme işlemi, kullandıkları sorgu diline göre uyarlanır. PHP, web üzerindeki NoSQL enjeksiyon durumlarının çoğunda kullanılır ve bazılarının üzerinden daha sonra geçeceğim. JS ifadesi bir $where yan tümcesine yerleştirildiğinde veya bir mapReduce veya grup işlevine iletildiğinde, Mongo değerlendirmeyi destekler. Sonuç olarak, sorgu dizesine geçerli bir JavaScript girersek ve alıntıları doğru bir şekilde eşleştirirsek, Mongo JavaScript'imizi çalıştırabilir. Tüm geçerli kullanıcıları bulma hedefimizi gerçekleştirmek için her zaman doğru olacak bir şeyi iletmeyi tercih ederiz. Bu MEAN yığın uygulaması üç bölümden oluşur: Express, Mongo ve Node.

Beklenen bir nesne şu şekilde görünür: Express için alma kodu aşağıdaki gibidir: Kullanıcı adı veya parola alanını geçerli bir Mongo sorgusu ile değiştirerek yeni bir değer enjekte edebilirsiniz. NoSQL Enjeksiyonlarından kaçınmak için güçlü bir kod tabanı geliştirmek çok önemlidir. Mongo örneğinizi ve uygulama kodunuzu sağlamlaştırmadan önce yapmanız gereken birkaç şey yapılmalıdır. Kullandığınız dil ne kadar eski veya karmaşık olursa olsun, kodunuzun enjeksiyonunu sınırlayabilir veya önleyebilirsiniz.

NoSQL enjeksiyonu, bir saldırganın son kullanıcı tarafından gönderilen bir sorguya kötü amaçlı girdi eklemesine ve veritabanında istenmeyen bir komut yürütmesine olanak tanıyan bir veri koruma güvenlik açığıdır.

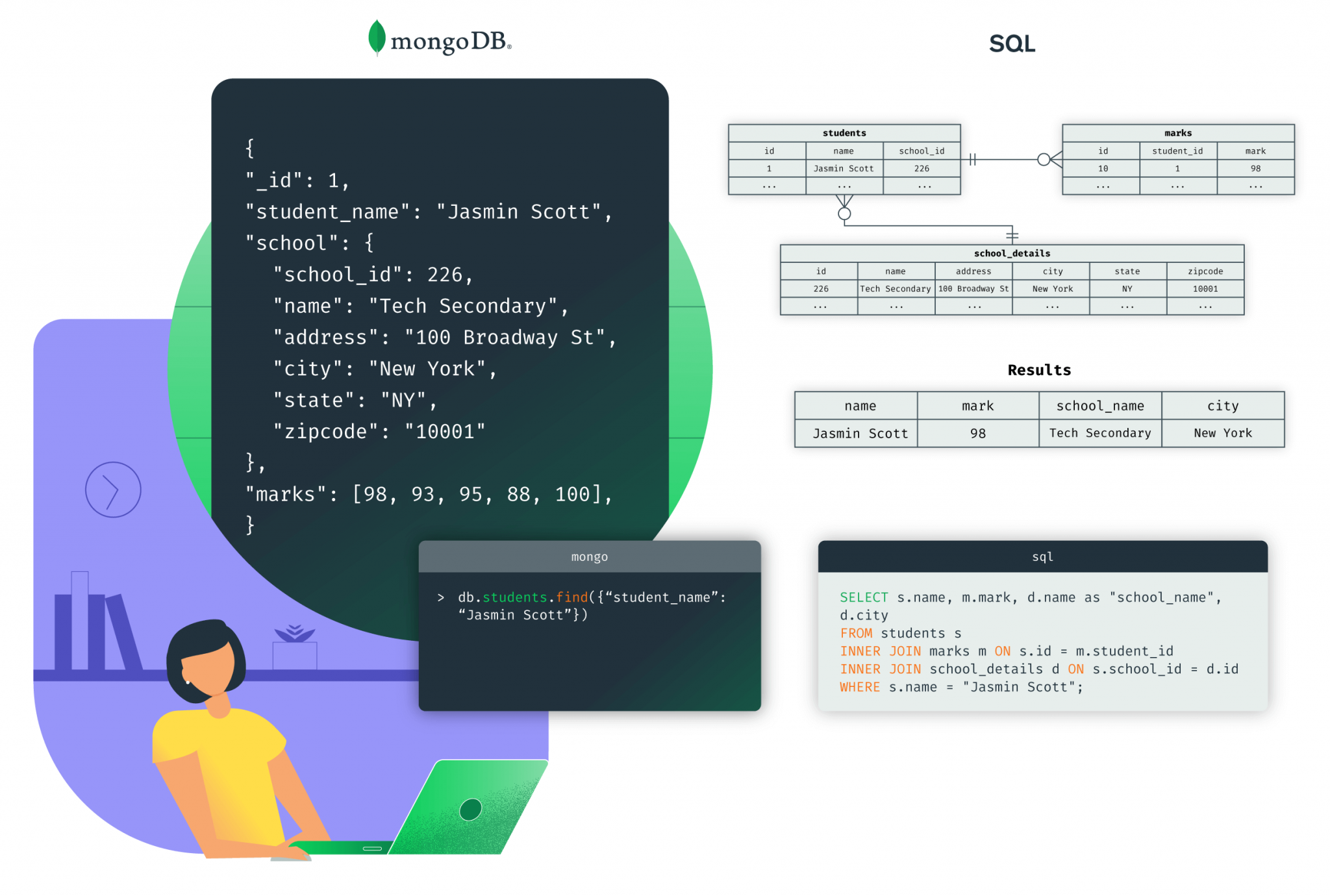

MongoDB veritabanı , ilişkisel olmayan bir belge modeline dayanmaktadır. Sonuç olarak, Oracle, MySQL veya Microsoft SQL Server gibi ilişkisel veritabanlarından önemli ölçüde farklı olan bir NoSQL veritabanıdır (NoSQL = Not-only-SQL).

Belge veritabanları, anahtar-değer veritabanları, geniş sütunlu depolar ve grafik veritabanları, mevcut NoSQL veritabanlarından yalnızca birkaçıdır. MongoDB NoSQL veritabanı, dünyada en yaygın kullanılan veritabanıdır.

Nesne Veri Modellemesi (ODM), MongoDB ve Node.js için geliştirilmekte olan yeni bir kitaplıktır. Bunu kullanarak veriler arasındaki ilişkiler yönetilir, şema doğrulaması yapılır ve MongoDB'nin kodu bu nesnelerin temsiline çevrilir. Bir NoSQL belge veritabanı olan MongoDB, çalışmak için şema gerektirmez.

Mongodb'da Enjeksiyon Mümkün mü?

MongoDB'nin özel uygulamasına bağlı olduğundan, bu sorunun kesin bir yanıtı yoktur. Ancak, genellikle kullanıcı tanımlı işlevler (UDF'ler) kullanılarak MongoDB'ye kod enjekte etmek mümkündür. UDF'ler, geliştiricilerin kendi özel işlevlerini yazarak MongoDB'nin işlevselliğini genişletmelerine olanak tanır. Bu işlevler daha sonra tıpkı diğer tüm yerleşik işlevler gibi sorgularda ve güncellemelerde kullanılabilir. Ayrıca UDF'ler, diğer veritabanları veya web hizmetleri gibi dış kaynaklardan gelen verilere erişmek için kullanılabilir. Bu, MongoDB'ye başka türlü mümkün olmayacak bir kod enjekte etmeyi mümkün kılar.

MongoDB'nin ölçeklenebilirliği nedeniyle en popüler veritabanı olması, bu kadar popüler olmasının sebeplerinden biridir. Web uygulaması, verileri getirmesi ve görüntülemesi için bir yol olarak hizmet eden MongoDB komutlarını içerir. Diğer tüm veritabanlarında olduğu gibi MongoDB'nin güvenlik açığı, SQL enjeksiyon saldırılarından kaynaklanmaktadır. Kötü amaçlı bir sorgu, veritabanı tarafından başka bir sorguymuş gibi otomatik olarak tanınır ve istenen verileri saldırgana döndürür. Saldırgan, girişiniz üzerinde kontrol elde etmenin bir yolu olarak bunu kullanabilir. Giriş geçersizse, saldırgan bir sunucuyu ele geçirebilir. MongoDB, JavaScript olmadan güvenli sorgular oluşturmak için çeşitli yerleşik güvenlik özellikleri içerir. Ancak, sorgunuzda JavaScript kullanmanız gerekiyorsa en iyi uygulamaları izlemelisiniz.

Mongodb ve Dynamodb: Nosql Veritabanları Sql Enjeksiyonuna Karşı Hala Hassas

MongoDB'nin bir NoSQL veritabanı olmasına rağmen, SQL enjeksiyon saldırıları hala bir sorundur çünkü geliştirici, girdiyi yeterince temizlemezse, yine de açığa çıkar. MongoDB sorgular için SQL kullanmaz, yani geliştirici girişi yeterince temizlemezse sonuç yine de bir enjeksiyon saldırısıdır . En yaygın web korsanlığı tekniklerinden biri, web sayfası girişi yoluyla SQL ifadelerine kötü amaçlı kod enjekte eden SQL enjeksiyonudur. SQL enjeksiyon saldırıları, NoSQL durumuna rağmen DynamoDB ile ilgili bir sorun olmaya devam ediyor; ancak girdi yeterince temizlenmediğinden, geliştirici yine de savunmasızdır.

Mongodb İçin Sql Enjeksiyonunun Eşdeğeri Var mı?

Şu an itibariyle, MongoDB için SQL Injection'ın bilinen bir eşdeğeri yoktur. MongoDB, enjeksiyon saldırılarına karşı SQL veritabanlarına göre daha az duyarlı olsa da tamamen bağışık değildir. Uygun doğrulama veya temizleme olmadan güvenilmeyen kullanıcı girişi kullanılırsa MongoDB'ye enjeksiyon saldırıları gerçekleşebilir. Düzgün bir şekilde ele alınmazsa, bu saldırılar bir saldırganın verileri değiştirmesine, istenmeyen eylemler gerçekleştirmesine veya hassas bilgilere erişmesine izin verebilir.

Enjeksiyon saldırılarının çoğu, yetersiz giriş temizliği ile etkinleştirilir. Dildeki verilerden kodu ayırmak için yaygın olarak bir çift alıntı kullanılır, ancak bu her zaman böyle değildir. Birçok geliştirici, kullanıcı girdilerini temizlemede başarısız olur ve uygulamalarını kusurlara karşı savunmasız bırakır. MongoDB'deki SQL enjeksiyon saldırıları hakkında daha fazla bilgi edinin. Yerleşik sharding ile gelen NoSQL veritabanları, dikey yerine yatay olarak büyüyebilme avantajına sahiptir. Bir girdiyi uygun şekilde sterilize edemeyen bir geliştirici, yine de enjeksiyon saldırılarına maruz kalacaktır. NoSQL enjeksiyon saldırısı, veritabanı sorguları geliştirirken sterilize edilmiş kullanıcı girişinden yararlanması açısından SQL enjeksiyon güvenlik açığına benzer.

Bir NoSQL veritabanı için belgeler ve güvenlik yönergeleri her zaman okunmalıdır. Bir uygulamaya saldırmak için SQL enjeksiyon saldırılarını kullanmadan önce, güvenlik açığını azaltmak için verilerinizin temizlendiğinden emin olun. Zuar, mevcut sisteminizi daha verimli hale getirmek ve veri girişini otomatikleştirmek için hangi iyileştirmeleri yapabileceğinizi belirlemenize yardımcı olabilir.

Mongodb Enjeksiyon Saldırıları: Verilerinizi Nasıl Korursunuz?

MongoDB, daha hızlı uygulama geliştirmeye izin veren popüler bir NoSQL veritabanıdır. MongoDB belge odaklı bir veritabanı olmasına rağmen, içine yerleştirilen herhangi bir kötü amaçlı yükün ciddi sonuçları olabilir. JSON kod enjeksiyonunu kullanarak, MongoDB'ye bir enjeksiyon saldırısı mümkündür. MEAN uygulamaları büyük ölçüde MongoDB'ye güvenir, bu nedenle bir saldırgan JSON kodunu kullanarak veri iletebilir. NoSQL enjeksiyonuna göre kötü amaçlı yük, MongoDB gibi SQL dışı veritabanlarına enjekte edilir. MongoDB'ye kötü amaçlı yük enjekte edildiğinde, geniş kapsamlı etkileri olabilir ve NoSQL enjeksiyonları ciddi olabilir.

Mongodb Nosql'i Destekliyor mu?

Evet. MongoDB, verileri depolamak için JSON benzeri bir biçim kullanan bir NoSQL veritabanıdır. NoSQL veritabanları genellikle büyük veri ve gerçek zamanlı web uygulamaları için kullanılır.

MongoDB, açık kaynaklı ve açık kaynaklı bir veritabanı yönetim sistemi kullanan belge odaklı bir veritabanı yönetim sistemidir. MongoDB veritabanı, verileri kendi ikili depolama nesnelerinde düz dosyalarda saklar. Veri depolama son derece kompakt ve verimlidir, bu da onu büyük hacimler için ideal kılar. NoSQL teknolojisini kullanan veritabanı yönetim sistemleri, ilişkisel veritabanlarından temelde farklıdır. MongoDB, toplama özelliğini kullanarak toplu işlemeyi destekler. MongoDB mimarisi, belgeleri tek bir koleksiyonda saklar. Koleksiyon şemasız olduğundan, farklı içerik, alan ve boyutlara göre aynı koleksiyondaki başka bir belgeyle karşılaştırılabilir. Sonuç olarak MongoDB, NoSQL'e bir alternatif olarak kabul edilemez.

MongoDB'nin şema oluşturma ve kullanımı, birçok avantajından sadece biridir. Şema kavramı, veri sınıflandırması için bir dizi kural oluşturmaktır. Bir şemanın adı, alanların nasıl atanacağını, hangi tür verilere izin verildiğini ve verilere nasıl erişildiğini tanımlayabilir. Bu, verilerinizi daha yönetilebilir ve basit bir şekilde yapılandırmanıza olanak tanır. Veritabanınızı ölçeklendirme yeteneği de MongoDB'nin bir özelliğidir. MongoDB ile büyük miktarda veriyle ilgilenmenize gerek yok. Bunun nedeni, hızlı ve verimli B-ağacı indeksleme sistemidir. Ayrıca MongoDB, verilerinizin her zaman güncel olmasını sağlayan bir günlük kaydı sistemi içerir. MongoDB, kullanımı çok kolay olduğu ve çok iyi ölçeklenebildiği için mükemmel bir belge veritabanıdır. MongoDB, kullanımı basit ve güvenilir olduğu için harika bir NoSQL veritabanıdır .

Mongodb Komut Enjeksiyonu

MongoDB komut enjeksiyonu, güvenilmeyen kullanıcı girişi bir MongoDB kabuk komutuna iletildiğinde oluşan bir güvenlik açığıdır. Bu, bir saldırganın sunucuda rasgele komutlar yürütmesine izin vererek veri kaybına veya sunucunun tehlikeye girmesine neden olabilir.

Komut Enjeksiyonu Nedir?

Komut enjeksiyonu, bir ana bilgisayar işletim sisteminin (OS) rastgele komutlarla saldırıya uğradığı bir tür siber saldırıdır. Bir tehdit aktörü, giriş doğrulama eksikliği gibi bir uygulama güvenlik açığından yararlanarak komutları enjekte eder.

Mongodb Sql Enjeksiyonunu Engeller mi?

MongoDB gibi NoSQL veritabanları, SQL tabanlı olmamasına rağmen, kullanıcının girişine dayalı olarak sorgular gerçekleştirebilirler. Başka bir deyişle, geliştirici girişi düzgün bir şekilde temizlemezse, yine de enjeksiyon saldırıları riski altındadır.

Xquery Enjeksiyonu Nedir?

XQuery enjeksiyonu, kurbanın ortamındaki değişkenleri sıralayabilir, yerel ana bilgisayara komutlar enjekte edebilir veya uzak dosyalara ve veri kaynaklarına sorgular gerçekleştirebilir. SQL enjeksiyon saldırıları, kaynak erişim katmanına erişmek için uygulama giriş noktasından tünel açılarak gerçekleştirilen saldırılara benzer.

Mongodb Sql Enjeksiyon Örneği

Mongodb sql enjeksiyon örneği , kötü niyetli bir kullanıcının hassas verilere erişim elde etmek için bir MongoDB veritabanına SQL kodu enjekte etmeye çalışmasıdır. Bu, veritabanıyla etkileşime geçmek için kullanılan uygulamadaki güvenlik açıklarından yararlanılarak veya veritabanı sunucusunun kendisine doğrudan erişilerek yapılabilir. Her iki durumda da saldırgan, gizli bilgilerin ifşasına veya verilerin değiştirilmesine veya yok edilmesine yol açabilecek rastgele SQL komutları yürütebilir.

Firavun Faresi: Mongodb Enjeksiyon Saldırılarını Önleme

Saldırganlar, MongoDB veritabanındaki kusurlardan yararlanmak için MongoDB bulut sunucularına özel sorgular ekler. Bir MongoDB enjeksiyon saldırısı, kullanıcı girdisini filtreleyerek, veritabanı sorguları oluşturmalarını engelleyerek ve kullanıcı girdisinin kullanılmasını engelleyerek önlenebilir.

Mongodb Enjeksiyon Önleme

MongoDB enjeksiyonu, kötü amaçlı kodun bir MongoDB veritabanına eklendiği bir saldırı biçimidir. Bu, kullanıcı girişi yoluyla veya veritabanı yazılımındaki bir güvenlik açığından yararlanılarak yapılabilir. Kod enjekte edildikten sonra, verileri değiştirmek veya silmek ya da hassas bilgilere erişmek için kullanılabilir. MongoDB enjeksiyonunu önlemek için, veritabanında depolanmadan önce tüm kullanıcı girdilerinin doğrulandığından ve temizlendiğinden emin olmak önemlidir. Ek olarak, yeni güvenlik açıkları sıklıkla keşfedilip bunlardan yararlanıldığı için veritabanı yazılımını güncel tutmanız önerilir.

Yalnızca kimlik doğrulama sertifikalarını yapılandırarak ve verileri şifreleyerek MongoDB'de güvenlik ciddi şekilde tehlikeye girebilir. HTTP istekleri, saldırganlar tarafından alınan parametreleri taşır, böylece onları elde etmek için dünyanın dört bir yanına gidebilirler. Temizlenmemiş değişkenler bu durumda bir MongoDB sorgusuna aktarılır, belge sorgu yönlendirme yapısı bozulur ve bazen veritabanı kodunun kendisinin çalışmasına neden olur. MongoDB'de seri hale getirilmiş verilerin olmaması, potansiyel risk oluşturan doğrudan parametrelerin entegre olma olasılığını ortadan kaldırır. API verilerinin biçimlendirilmiş bir metinde kullanılması ve dolayısıyla ayrıştırılmış verilere ihtiyaç duyulması, sunucunun arananı ile veritabanının arananı arasında çekişmeye neden olabilir. Verilerinizin tehlikeye girmesi ciddi bir güvenlik riski olabilir. $where işleci kullanılarak, sunucunun kendi içinde bir dize değerlendirilebilir. Yaşları Y'den büyük olan öğrenciler aranırken, sorgu Y'den büyük olacaktır. Bu durumda sanitize modülü sorunu çözemeyecektir. Ayrıca, gerilemede ana hatlarıyla belirtilen dizinler için optimize edilmediğinden düşük performans gösterir.

Sql Enjeksiyonu Nasıl Engellenir?

Hazırlanan ifadeler üzerinde girdi doğrulama ve paraliz işlemi yapılmadığı sürece SQL Injection saldırıları asla durdurulmayacaktır. Uygulama kodunun, girdiyi uygulamasında kullanması asla iyi bir fikir değildir. Web formları gibi tüm girdileri sterilize etmek için geliştiricinin web tarayıcıları için formlar da dahil olmak üzere tüm girdileri sterilize etmesi gerekir.

Karakter Kaçışı ile Sql Injection Saldırılarını Engelleme

SQL enjeksiyonu, saldırganların veritabanına erişim elde etmek veya verileri değiştirmek için kötü amaçlı SQL kodunu bir web uygulamasına enjekte ettiği bir yöntemdir. Karakterlerden kaçarak SQL enjeksiyonundan kaçınmak mümkündür. Bir SQL sunucusu “/ — ;” gibi giriş karakterlerini kabul ettiğinde, bunları SQL enjeksiyon saldırıları olarak yorumlayabilir.

Standart SQL veritabanlarının aksine, NoSQL veritabanları daha rahat tutarlılık gereksinimlerine izin verir. Ölçeklendirme ve performans açısından avantajları olan bu sistemde daha az tutarlılık kontrolü ve ilişkisel kısıtlama vardır. NoSQL veritabanları SQL güdümlü olmasa da enjeksiyona karşı savunmasız kalırlar. NoSQL veritabanları, geleneksel bir veritabanıyla aynı veritabanı şemasına dayanmadıkları için eklemeye karşı daha az savunmasızdır. Sonuç olarak, güvenlik açığından saldırganlar tarafından yararlanılması daha zordur.

Bir Veritabanını Kod Enjeksiyonuna Karşı Koruyabilir misiniz?

Çözümün bir parçası olarak, bağlı, türlenmiş parametrelerle parametreli veritabanı sorguları kullanılarak ve veritabanında parametreli saklı yordamlar dikkatli bir şekilde kullanılarak web uygulamalarında SQL Injection güvenlik açıklarından kaçınılabilir. Bu, bir programlama dili olan Java kullanılarak gerçekleştirilir. Bu bölüm PHP, NET ve diğerleri gibi programlama dillerini kapsar.

Kod Enjeksiyonunun Tehlikeleri

Saldırganlar, güvenlik açığı kodu enjeksiyonunu kullanarak kullanıcı adına kötü amaçlı eylemler gerçekleştirmek için web uygulamalarına kötü amaçlı kod enjekte edebilir. Etkinliği kontrol ederken, kod enjeksiyon saldırılarını önlemek için kullanıcı girişlerini doğrulamak ve parametreli sorgularla hazırlanmış ifadeleri kullanmak mümkündür. Ayrıca, kullanıcı girdisini bir sorguya koymadan önce bir sorguya koymaktan kaçınmak çok önemlidir.

Nosql Enjeksiyon Örneği

NoSQL enjeksiyon saldırısı, NoSQL veritabanlarını hedefleyen bir enjeksiyon saldırısı türüdür. NoSQL veritabanları, verileri depolamak için web uygulamaları tarafından giderek daha fazla kullanılmaktadır. Ancak, bu veritabanları genellikle geleneksel ilişkisel veritabanları kadar güvenli değildir. Bu onları enjeksiyon saldırılarına karşı savunmasız hale getirir.

NoSQL enjeksiyon saldırısında, saldırgan bir NoSQL veritabanına kötü amaçlı kod ekler. Bu kod daha sonra veritabanı tarafından yürütülür. Bu, saldırganın hassas verilere erişmesine, verileri değiştirmesine veya verileri silmesine izin verebilir. NoSQL enjeksiyon saldırıları bir kuruluşa çok zarar verebilir.

NoSQL enjeksiyon saldırılarını önlemenin birkaç yolu vardır. Öncelikle, bir NoSQL veritabanına erişirken parametreleştirilmiş sorgular kullanmalısınız. Bu, veritabanına yalnızca geçerli verilerin eklenmesini sağlamaya yardımcı olacaktır. İkinci olarak, kullanıcılardan gelen girdileri kabul ederken izin verilen karakterlerden oluşan bir beyaz liste kullanmalısınız. Bu, kötü niyetli kodun veritabanına eklenmesini önlemeye yardımcı olacaktır. Son olarak, NoSQL veritabanınızı en son güvenlik yamalarıyla güncel tutmalısınız.

Farklı ve Tehlikeli nosql Veritabanları

NoSQL veritabanlarının popülaritesi, öncelikle verileri daha verimli bir şekilde depolama yeteneklerinden kaynaklanmaktadır. Geliştirici girişi düzgün bir şekilde sterilize edemezse, enjeksiyon saldırılarına karşı savunmasız kalırlar.

Mongodb Enjeksiyon Hile Sayfası

MongoDB enjeksiyonu, MongoDB veritabanlarını kullanan web uygulamalarındaki güvenlik açıklarından yararlanmak için kullanılan bir tekniktir. Bir saldırgan, MongoDB sorgularına kötü amaçlı kod enjekte ederek hassas verilere erişebilir ve hatta sunucuda rasgele kod çalıştırabilir. MongoDB enjeksiyon hile sayfası, web uygulamalarını bu tür saldırılara karşı güvence altına alması gereken geliştiriciler ve güvenlik uzmanları için hızlı bir başvuru kılavuzudur. Kullanıcı girişinin doğru şekilde nasıl doğrulanacağı, veritabanı sorgularının nasıl temizleneceği ve MongoDB izinlerinin nasıl yapılandırılacağı hakkında ipuçları içerir.

Geçenlerde bir bug bounty programına katılmak için bir NoSQL zafiyetinin nasıl hackleneceğini anlattım. Bu yazıda, enjeksiyonların mümkün olup olmadığını belirlemek için birkaç yöntemin üzerinden geçeceğim. Mongo gibi NoSQL veritabanları, BSON enjeksiyonunun yanı sıra JavaScript'ten de yararlanır. Her zaman yanlış bir şey enjekte etmek istiyorsanız, sorgunun tüm içeriğini kontrol edebilmeniz gerekir. Örneğin, enjekte edilebilir bir ürün kimliği parametresine sahip bir ürün sayfası, bir sorgu için ürün ayrıntılarını döndürebilir, ancak boş bir ürün görüntülenmez. ID 5 dışında her şeyi eşleştirmeye çalışırsak: db.product.find(*id: 5*: 5*) veya dblink.dblink() gibi $in veya $nin işleçlerini kullanırsak, herhangi bir veriyi geri alabilmek. Enjeksiyon başarılı olursa 'doğru' ve 'yanlış' versiyonları farklı olacaktır.

Zamanlama enjeksiyonu, sayfayı daha yavaş (doğru için) veya daha hızlı (yanlış için) yüklemeye çalışmaması dışında kör boole enjeksiyonuyla aynıdır. JS, yalnızca zamanlama enjeksiyonları sırasında bir veritabanında yürütülebilir. Bir enjeksiyon sitesi enjekte edilebilir ise, bir SQL enjeksiyon betiğinin müdahalesi olmadan verilere erişilemez.

Kör Nosql Enjeksiyonu Nedir?

Bir NoSQL çağrısı, bir istemcinin isteğinden türetilen bir değeri ilk temizleme olmadan kullandığında, değer enjekte edilir. Siber suçlular, rastgele NoSQL kodu yürütmek için bu güvenlik açığından yararlanabilir ve bu da veri hırsızlığına veya ek sunucu bileşenlerinin kontrolüne neden olabilir.

Hamamböceği Vs Mongodb: Sizin İçin Hangisi Doğru?

Mongo, MongoDB'nin bir alt kümesi olan bir veritabanıdır, CockroachDB ise bir RDBMS'dir. CockroachDB, tablolar, satırlar, sütunlar ve dizinler dahil olmak üzere çok çeşitli veritabanlarını destekler. Veri yapısı, dizinler ve ölçeklendirme için güçlü destek gerektiren veritabanları için mükemmel bir seçimdir. SQL enjeksiyonları , bilgilere erişim elde etmek için kötü amaçlı kodun bir veritabanına enjekte edildiği bir tür bilgisayar saldırısıdır. Bir rakibin web sitesiyle birlikte kullanıldığında SQL enjeksiyonları yasa dışıdır. SQL enjeksiyonları, veri hırsızlığına, hesapların ele geçirilmesine ve hatta web sitesinin ele geçirilmesine yol açabilen bir saldırı türüdür.