Mongoose – MongoDB ve Node J'ler İçin Bir Nesne Veri Modelleme Kitaplığı

Yayınlanan: 2023-01-22Mongoose, MongoDB ve Node.js için bir Nesne Veri Modellemesi (ODM) kitaplığıdır. Object Document Mapper (ODM) konseptinin MongoDB'ye özgü bir uzantısıdır.

Mongoose, uygulama verilerinizi modellemek için basit, şema tabanlı bir çözüm sunar. Kutudan çıkar çıkmaz yerleşik tip atama, doğrulama, sorgu oluşturma, iş mantığı kancaları ve daha fazlasını içerir.

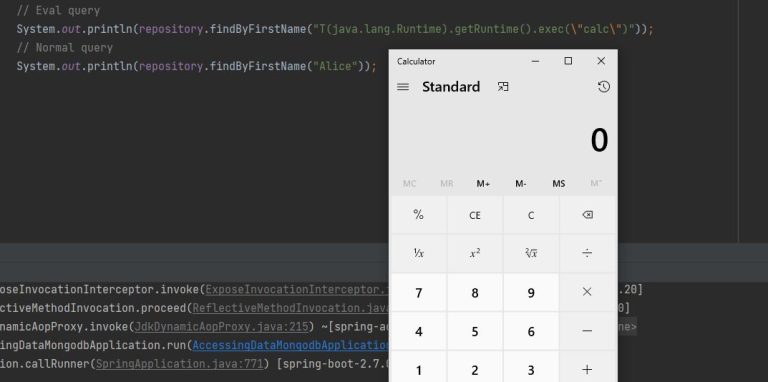

NoSQL enjeksiyon saldırısı, SQL enjeksiyon saldırısı ile aynıdır çünkü saldırgan, sorguyu oluştururken kullanıcı tarafından sterilize edilmiş bir girdiden yararlanır. MongoDB gibi bir temizleme kitaplığı kullanarak SQL enjeksiyon saldırılarını önleyebilirsiniz.

MongoDB ve Node.js ile kullanılabilen bir Object Data Modeling (ODM) kütüphanesidir. Veriler, şema doğrulama ve çeviri arasındaki ilişkilerin tümü bu sistem tarafından yönetilir. MongoDB, şema dizeleri kullanmayan, yapılandırılmamış bir NoSQL veritabanıdır.

zaman uyumsuz bir işlem olan Promises'ın Mongoose'unda yerleşiktir. Bunları kaydedip ardından uygun öğelere geri döndürerek sorgular gerçekleştirebilirsiniz. Sonuç olarak, MyModel ve diğer benzer uygulamaları oluşturabilirsiniz.

Nosql Enjeksiyon Saldırılarına Karşı Savunmasız mı?

NoSQL enjeksiyonu, bir son kullanıcı teslim ettikleri bir sorguyu temizleyemediğinde ve saldırgan tarafından kötü amaçlı girdilerin yürütülmesine izin verdiğinde gerçekleşir.

SQL Injection güvenlik açığı gibi bir NoSQL Injection güvenlik açığı, tam olarak anlaşılamayan ve istismar edilen zayıflıklara dayanır. Arka uç verilerini okuma veya değiştirme yetkisi olmayan bir saldırgan, verileri görüntüleyebilir veya değiştirebilir. Veritabanı geliştirme için bir NoSQL veritabanına yapılan sunucu tarafı komut dosyası saldırısı, en yaygın türlerden biridir. Geliştiriciler, NoSQL sorguları enjekte ederken, NoSQL sorguları için kullanılabilecek nesneler ve diziler gibi istenmeyen veri yapılarını belirleyerek kullanıcı verilerini doğrulamalıdır. Bazı durumlarda, enjeksiyon verileri, yazılan modeller kullanılarak beklenen türe dönüştürülebilir. Bir uygulamanın başarılı olabilmesi için erişim haklarına ek olarak erişim haklarına da sahip olması gerekir.

Mongodb'un Güvenlik Açıkları, Onu Bilgisayar Korsanları İçin Birincil Hedef Haline Getiriyor

MongoDB, SQL enjeksiyon saldırılarına karşı savunmasız olduğundan, bilgisayar korsanlarının onu hedefleme olasılığı daha yüksektir. SQL tabanlı saldırılar olarak da bilinen SQL enjeksiyon saldırıları, veritabanlarına ve web sitelerine erişim elde etmek için kullanılan en yaygın yöntemlerden biridir. MongoDB'nin parola depolaması, hassas verileri depolama yeteneğinden yoksun olduğu için bu tür saldırılara karşı özellikle savunmasızdır. Ayrıca, MongoDB harici şifreleme araçlarını desteklemediği için kötü niyetli aktörlerin verileri çalmasını zorlaştırır.

Mongodb Enjeksiyona Karşı Savunmasız mı?

Mongodb enjeksiyona karşı savunmasız değildir.

Yalnızca kimlik doğrulama sertifikaları yapılandırılırsa veya veri şifreleme gerçekleştirilirse, MongoDB'deki güvenlik önemli ölçüde tehlikeye girebilir. Bir saldırgan, daha yüksek bir güvenlik düzeyi elde etmek için HTTP'nin alınan parametrelerinin bir varyasyonunu kullanabilir. Temizlenmemiş değişkenler, belge sorgu oryantasyon yapısındaki MongoDB sorgularına iletilir ve bazen veritabanı kodunun kendisi olarak yürütülür. MongoDB, risk oluşturabilecek doğrudan parametreleri dahil etmek yerine verilerini serileştirmez. Bir API, biçimlendirilmiş bir metindeki verileri kodlayıp ayrıştırdığında, sunucuyu arayan ve veritabanını arayan kişi aynı fikirde olmayabilir. Böyle bir durumda, hassas bilgilerin tehlikeye girmesi olasıdır. $where operatörü kullanıldığında, sunucunun kendisinde bir dizi değerlendirilebilir. Y, masadaki öğrencilerin yaşından büyükse, sorgu Y'den büyük olacaktır. Temizleme modülü bu sorunu çözemeyecektir. Ana hatlarıyla belirtilen aksiliklerin yanı sıra, dizinler kullanım için optimize edilmediğinden sunucunun performansı düşer.

Node.js çerçevesi , JavaScript üzerine oluşturulmuş Chrome tabanlı bir platformdur. Sonuç olarak, web'in geri kalanıyla aynı ligde. Sonuç olarak Node.js, web uygulamaları oluşturmak için mükemmel bir araçtır. Güçlü bir araç olduğu için SQL enjeksiyon saldırıları da MongoDB için bir tehdittir. MongoDB, Node.js ile birleştirildiğinde mükemmel bir araçtır. SQL veritabanları daha sıkı tutarlılık gereksinimlerine sahipken, NoSQL veritabanları daha rahat gereksinimlere izin verir. Daha az tutarlılık kontrolü ve kısıtlaması olduğundan, performans ve ölçeklendirme daha kolaydır. NoSQL veritabanları SQL sözdizimini kullanmasa bile enjeksiyona karşı savunmasızdır.

Sql Enjeksiyon Saldırıları: Mongodb İçin Bir Tehdit

Bir SQL enjeksiyon güvenlik açığı, bir SQL ifadesine kötü amaçlı kod eklemek için kullanılabilir. Bu kod daha sonra veritabanının verilerini geçersiz kılmak veya değiştirmek için kullanılabilir. Kullanıcılar, bunu yapmak için bir betik dilinden geçmek zorunda kalmadan doğrudan bir MongoDB veritabanına veri girebilir, bu da onu SQL enjeksiyon saldırılarına karşı savunmasız hale getirir. MongoDB, verileri almak için SQL'e güvenmediğinden, SQL enjeksiyon saldırılarına daha az eğilimlidir.

Nosql Injection Exploitlerini Engellemek İçin Aşağıdaki Uygulamalardan Hangisi Yapılabilir?

NoSQL enjeksiyon istismarlarını önlemenin birkaç farklı yolu vardır: 1. Parametreli sorgular kullanın 2. Saklı yordamlar kullanın 3. Nesne-ilişkisel eşleme aracı kullanın 4. Bir web uygulaması güvenlik duvarı kullanın Parametreli sorgular, NoSQL enjeksiyon istismarlarını önlemenin en etkili yoludur , çünkü saldırganın sorguya kötü amaçlı kod eklemesini engeller. Saklı yordamlar, veritabanının SQL kodunu önceden derlemesine izin verdiği ve saldırganın kötü amaçlı kod eklemesini engellediği için NoSQL enjeksiyon saldırılarına karşı korunmaya da yardımcı olur. Nesne-ilişkisel eşleme araçları ve web uygulaması güvenlik duvarları, veritabanı ile web uygulaması arasında bir güvenlik katmanı sağlayarak NoSQL enjeksiyon saldırılarını önlemeye de yardımcı olabilir.

NoSQL veritabanındaki bir enjeksiyon güvenlik açığı, bu tür veritabanını kullanan bir web uygulamasında karşılaşılan bir hatadır. Web uygulaması güvenlik açığı , kötü niyetli bir tarafın kimlik doğrulamasını atlamasına, verileri çıkarmasına, verileri değiştirmesine ve hatta bir uygulama üzerinde tam kontrol sahibi olmasına olanak tanır. Kullanıcılar, genellikle JSON'a dayalı olan NoSQL sorgularına da veri girebilir. Enjeksiyonlardan korunmaları için girdi sterilize edilmelidir. MongoDB sorguları tarafından kullanılan $where operatörü, JavaScript nesnelerine yapılan bir saldırı ile birlikte sıklıkla kullanılır ve ciddi NoSQL zorlukları sunar. Saldırgan, örneğin $where işleci bir JavaScript kodu olarak uygun şekilde değerlendirilirse, rasgele JavaScript içeren kötü amaçlı bir dize de iletebilir. NoSQL enjeksiyonlarından kaçınmak istiyorsanız, kullanıcı girişi her zaman güvenilmez olmalıdır.

Web Uygulamalarında Sql Injection Güvenlik Açıklarını Önleyin

Bağlama, yazılan parametreler ve uygun sayıda parametre kullanan saklı yordamlarla parametreli veritabanı sorguları kullanılarak web uygulamalarında SQL enjeksiyon güvenlik açıklarından kaçınılabilir. Java, .NET, PHP ve diğerleri gibi programlama dilleri bunu gerçekleştirmek için kullanılabilir.