Firavun Faresi Kullanmanın Faydaları

Yayınlanan: 2022-11-21Mongoose, MongoDB'de depolanan veriler için titiz bir modelleme ortamı sağlayan bir Nesne Veri Modellemesi (ODM) kitaplığıdır. Veritabanına göndermeden önce kullanıcı girişini doğrulayarak nosql enjeksiyonunu engeller. Mongoose ayrıca, önce verileri veritabanından almak zorunda kalmadan bir modelin bir örneğini oluşturmak için kullanılabilen sanal bir yapıcı yöntemi sunar. Bu özellikle birim testleri oluşturmak için kullanışlıdır.

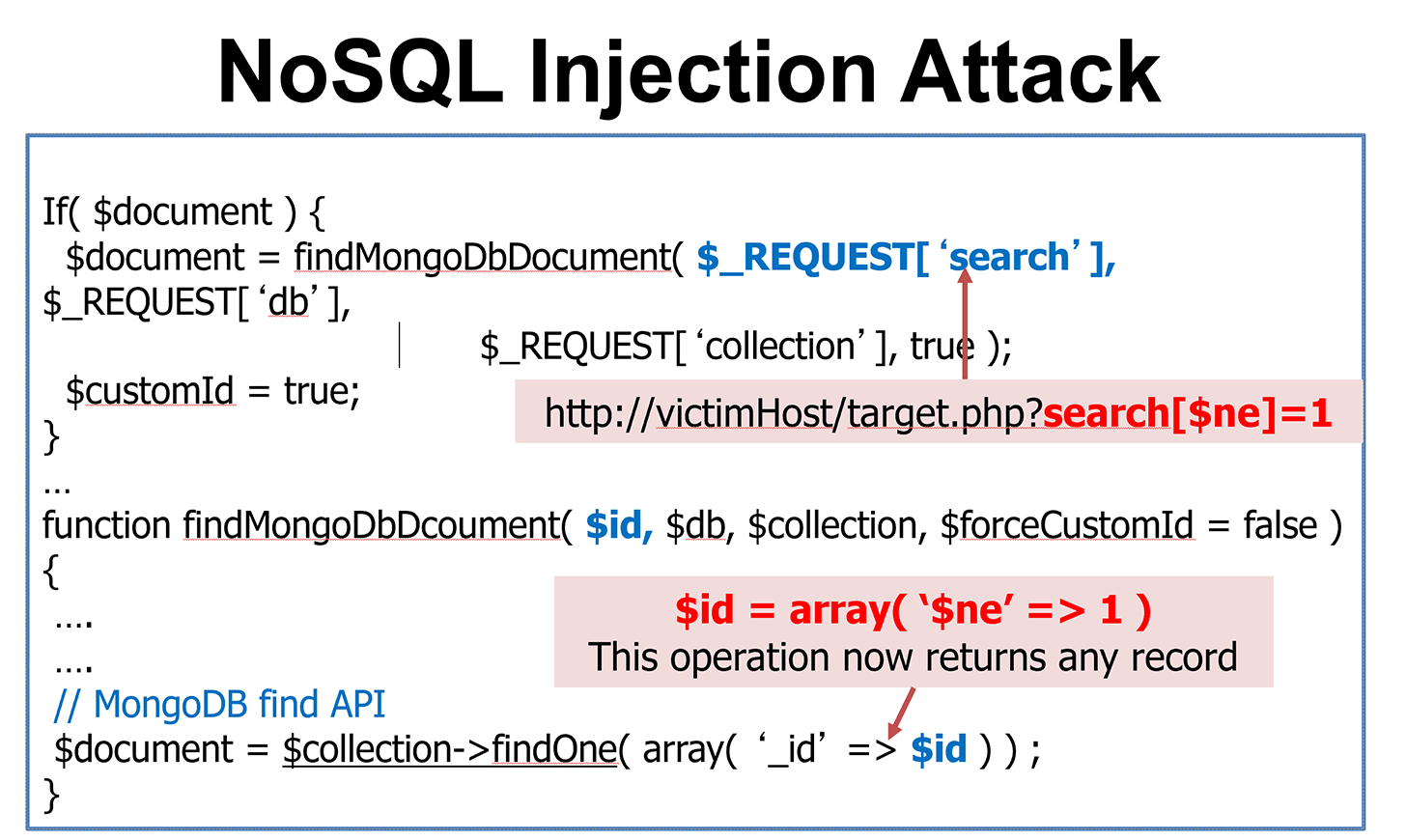

27.5k20 altın rozete ek olarak, şirket gümüş rozetler ve bronz rozetler de yapmaktadır. 18 Kasım 2012 saat 01:00'de bir soru soruldu. Sushant, yanıtında yanıtı yanlış ifade etti. MongoDB, büyük ölçüde NoSQL enjeksiyonuna dayanır. Girişte '$' harfi olan tüm tuşlar kaldırılacaktır. Parola bir dize alanıysa, $ne: 1 nesnesini herhangi bir zarar vermeden dizeye dönüştürür. Tam olarak tanımlanmamış bir veri nesnesinden sorgu seçici enjeksiyonlarına karşı korunmak çok önemlidir.

Kötü amaçlı özyineleme, mongo-sanitize kullanılarak derinlemesine temizlenebilir. İsteğe bağlı JS işlemlerini yürütebilen eval gibi bir ifade kullanmak iyi bir fikir değildir. JS ifadeleri, where, mapReduce ve group gibi işlemler kullanılarak doğrudan yürütülebilir. Kullanıcı girişi almak ve girişi temizlemeden değerlendirme benzeri ifadeler çalıştırmaya çalışmak hatalara neden olabilir.

TL;DR, Mongo ve Node'un kısaltmasıdır. NoSQL enjeksiyonları, ister Express ister MongoDB ( Mongoose ORM ile) tabanlı olsun, herhangi bir js uygulamasında sorun olabilir.

MongoDB ve Node, MongoDB ve Node Object Data Modeling (ODM) kitaplıkları tarafından desteklenir. MongoDB.RelationshipManager, veriler arasındaki ilişkileri yönetir, şema doğrulaması sağlar ve kod ile bu verilerin MongoDB'deki gösterimi arasında MongoDB çevirisi gerçekleştirir. MongoDB, şema tabanlı veri yapıları gerektirmeyen, düşük maliyetli bir NoSQL veritabanıdır .

Bir NoSQL veritabanı, tutarlılık kısıtlamalarında bir SQL veritabanından daha fazla esnekliğe sahiptir. Tutarlılık kontrollerinin ve kısıtlamalarının sayısının az olması, ölçekleme ve performans açısından avantajlar sağlar. NoSQL veritabanlarına doğrudan SQL enjekte edilmemiş olsalar bile, enjeksiyona karşı savunmasızdırlar.

Mongodb Sql Enjeksiyonunu Engeller mi?

MongoDB, SQL enjeksiyonunu tek başına engellemez, ancak MongoDB kullanırken SQL enjeksiyon saldırılarını önlemek için kullanılabilecek birkaç mekanizma vardır. Örneğin, veritabanına yalnızca geçerli verilerin eklenmesini sağlamak için parametreleştirilmiş sorgular kullanılabilir. Ek olarak, izin verilen karakterlerden oluşan bir beyaz liste kullanmak, veritabanına kötü niyetli girdilerin girilmesini önlemeye yardımcı olabilir.

Kullanımı nispeten kolay olmasına rağmen, ölçeklenebilirlik açısından MongoDB belki de en popüler NoSQL veritabanıdır. MongoDB web uygulaması, MongoDB veritabanından veri almak ve görüntülemek için komutlar kullanır. Diğer veritabanı türleri gibi SQL enjeksiyon saldırıları da MongoDB için tehlikelidir. Kötü amaçlı sorguları zaten bildiklerine benzermiş gibi algılar ve istenen bilgileri döndürür. Saldırgan girdilerini düzgün bir şekilde temizlemediğinde bundan faydalanabilir. Bilgisayar korsanları, DDoS saldırıları başlatmak veya sunucunun kontrolünü ele geçirmek için sıklıkla sahte girdiler kullanır. MongoDB'de, JavaScript kullanmadan güvenli bir şekilde sorgu oluşturmak için birçok yerleşik özellik vardır. Her durumda, JavaScript gerekliyse en iyi uygulamaların izlendiğinden emin olun.

Sql Injection Saldırıları Ve Nasıl Önlenir?

SQL, MongoDB tarafından sorguları gerçekleştirmek için kullanılmaz, ancak hangilerinin yürütüleceğini kullanıcı girdisi belirler. Bu, geliştiricinin girişi uygun şekilde sterilize etse bile enjeksiyon saldırılarına karşı savunmasız kalacağını gösterir.

Hazırlanan ifadeler gibi doğrulanmış veya parametreleştirilmiş sorguları enjekte etmek, SQL Enjeksiyon saldırılarını tamamen ortadan kaldırmanın tek yoludur. Uygulama kodunun girişi doğrudan kullanması hiçbir zaman önerilmez. Yalnızca oturum açma gibi web formlarını değil, tüm girdileri sterilize etmek geliştiricinin sorumluluğundadır.

MongoDB, sorgu girişini tamamen parametreleştirir veya atarsa, alternatif teknikler kullanan bir saldırgan NoSQL enjeksiyon saldırısı gerçekleştirebilir. Değişkenler, uygulamanın programlama dili gibi uygulamaya özel nedenlerle sıklıkla NoSQL örneklerinde ayrılır.

Açık SQL sorguları azaltıldığı için, SQL enjeksiyonunun bir ORM kitaplığıyla gerçekleşmesi çok daha az olasıdır. Hibernate for Java ve Entity Framework for C#, mevcut ORM kitaplıklarının iki mükemmel örneğidir.

Nosql Veritabanında Sql Enjeksiyonu Mümkün mü?

Evet, NoSQL veritabanlarında SQL enjeksiyonu mümkündür. Bunun nedeni, NoSQL veritabanlarının geleneksel SQL veritabanlarıyla aynı türde sorgulama dili kullanmamasıdır. Bunun yerine, kesin olarak tanımlanmamış bir “NoSQL sorgulama dili” kullanırlar. Bu, veritabanından yararlanabilecek bir NoSQL sorgusuna kötü amaçlı kod eklemenin mümkün olduğu anlamına gelir.

Nosql Veritabanı Olmasına Rağmen Mongodb Sql Enjeksiyon Saldırılarına Karşı Savunmasızdır.

MongoDB bir NoSQL veritabanı olduğundan SQL enjeksiyon saldırılarına karşı geleneksel bir ilişkisel veritabanına göre daha az savunmasızdır. Bununla birlikte, MongoDB'nin yerel sorgulama dili olan PartiQL, SQL komutlarını bir sorguya enjekte etmek için kullanılabilir. Sonuç olarak, MongoDB SQL enjeksiyonuna karşı savunmasız olmasa bile, bir saldırgan PartiQL güvenlik açığı ile bir MongoDB sorgusuna kötü amaçlı komutlar enjekte edebilir.

En yaygın web güvenlik açıklarından biri olan SQL enjeksiyon saldırıları, hassas verilere yetkisiz erişim elde etmek ve kullanıcı adı ve şifre ile kimlik doğrulaması yapmak için kullanılabilir. Saldırgan, MongoDB'de kullanılan sorgulama dili olan PartiQL'yi kullanarak bir MongoDB sorgusuna kötü amaçlı komutlar ekleyebilir. MongoDB bu tür saldırılara karşı savunmasızdır, ancak sorgulama dili olan PartiQL bunu mümkün kılar.

Nosql Veritabanları Enjeksiyon Saldırılarına Karşı Güvenli mi?

Nosql veritabanları enjeksiyon saldırılarına karşı güvenli değildir. Aslında, genellikle bu tür saldırıların hedefi olurlar. Bunun nedeni, nosql veritabanlarının geleneksel ilişkisel veritabanlarının kullandığı türden güvenlik önlemleri kullanmamasıdır. Bu, bir saldırganın veritabanına erişim elde etmesi durumunda verilere kolayca kötü amaçlı kod enjekte edebileceği anlamına gelir.

NoSQL Injection güvenlik açığı, SQL Injection güvenlik açığı gibi, yeterli miktarda kullanılmayan zayıflıklara dayanır. Saldırgan, giriş doğrulamayı kullanarak izin almadan arka uç verilerine erişebilir veya bunları değiştirebilir. NoSQL veritabanları, sunucu tarafı komut dizisini temel aldığından, saldırılara karşı savunmasızdır. Doğrulama sürecinin bir parçası olarak geliştiriciler, NoSQL sorgularını enjekte etmek için kullanılan diziler ve nesneler gibi istenmeyen veri yapılarını tanımlamalıdır. Yazılı modellerin kullanılması, kullanıcı verileri beklenen türe dönüştürüleceğinden enjeksiyonları azaltır. Uygulamanın sağladığı erişim haklarının türünü dikkate almak da önemlidir.

Sql Enjeksiyon Saldırılarından Kaçınmak İçin Temizleme Kitaplığı Kullanın

SQL enjeksiyon riskini azaltmak için veritabanı sorguları oluştururken MongoDB gibi bir temizleme kitaplığı kullanmak çok önemlidir. Ayrıca, DynamoDB hazırlanmış ifadeleri kullanmaz, bu da onu SQL enjeksiyon saldırılarına karşı daha az savunmasız hale getirir.

Node Js'de Nosql Enjeksiyonunu Nasıl Engellersiniz?

Node.js'de NoSQL enjeksiyonunu önlemenin en iyi yolu, parametreleştirilmiş sorgular kullanmaktır. Bu, SQL sorgunuzu oluşturmak için dizeleri birleştirmek yerine, yer tutucuları (?) kullandığınız ve bu yer tutucuların değerlerini parametre olarak sağladığınız anlamına gelir.

MongoDB'de NoSQL Injection, saldırganların veritabanlarını sorgulamak için kullanılan SQL'in aksine komutlara kod enjekte etmesine olanak tanır. NoSQL enjeksiyon saldırısı gerçekleştirmek için, gövdedeki parola değerini 123456'dan $ne: null olarak değiştirin. Aşağıdakiler, yeni istek gövdesi parametreleridir. Aşağıda sağlanan gövdeyi kullanarak /login için bir POST isteği yapın. Aşağıda bizden bir yanıt var. MongoDB'nin rezervleri $ ve. Operatörler, işlemleri gerçekleştiren kişilerdir.

MongoDB şifre alanını sıfırlayamadığı için, şifreyi bilmeden kullanıcı bilgilerini ifşa etmesi için onu kandırabiliriz. Yeni bir değiştirilmiş istek gövdesini /login'e POST yapmaya çalıştıktan sonra, sunucudan aşağıdaki yanıtı alıyoruz. Giriş yapmak için kullandığınız aynı kullanıcı adı ve şifreyi kullanarak test1'de oturum açtınız.

Sqreen, Node.js İçin Nosql Enjeksiyon Saldırılarını Engelliyor

Web uygulamaları için popüler bir geliştirme platformudur. Gerçekte, NoSQL enjeksiyon saldırıları hala bir sorundur. Sqreen ile bu tür saldırıları engelleyerek ortadan kaldırabilirsiniz. Başvurunuzu korumamak için mazeret yok; Sqreen'in yüklenmesi yalnızca birkaç saniye sürer ve bu da bunu yapmayı kolaylaştırır. Sqreen'in yerleşik güvenlik özelliklerini veya üçüncü taraf bir çözümü kullanmak mümkündür. Neyi seçerseniz seçin, verilerinizi korumakla ilgilenmelisiniz.

Mongodb'da Nosql Enjeksiyonunu Nasıl Engellersiniz?

MongoDB'de NoSQL Enjeksiyonunu önlemenin birkaç yolu vardır: 1. Parametreli sorgular kullanın 2. MongoDB Yerel Sürücüsünü kullanın 3. MongoDB ObjectId türünü kullanın

NoSQL veritabanı çalıştıran web uygulamaları, bir ekleme güvenlik açığına karşı savunmasızdır. Güvenlik sorununun bir sonucu olarak, kötü niyetli bir taraf kimlik doğrulamayı atlayabilir, verileri çıkarabilir, verileri değiştirebilir veya uygulama üzerinde tam kontrol sahibi olabilir. Çoğu NoSQL sorgusu, kullanıcı girişi de dahil olmak üzere tipik olarak JSON'a dayalıdır. Bu girdi sterilize edilmezse enjekte edilecektir. $where operatörü, MongoDB sorgularının JavaScript nesnelerini içerenler gibi önemli NoSQL saldırıları oluşturmasına izin verir. Saldırgan, JavaScript kodu olarak kabul edildiğinden, içinde $where operatörü gibi rasgele JavaScript kodu bulunan kötü amaçlı bir dize de iletebilir. Kullanıcı girişi güvenilir olmadığı sürece NoSQL enjeksiyonu gerçekleşemez.

Mongodb'un Enjeksiyon Saldırılarına Duyarlılığı

MongoDB, enjeksiyon saldırılarına karşı güvenlik açığı olan popüler bir NoSQL veritabanıdır. MongoDB kullanılırken, geçerli bir sorgu olmayan tüm girdiler otomatik olarak atılır. Sonuç olarak, NoSQL enjeksiyon saldırılarının gerçekleştirilmesi son derece zordur. Ayrıca, güvenlik açığından yararlanmak için alternatif yöntemler kullanılabilir. NoSQL örneklerindeki değişken adları, genellikle uygulamanın programlama dili tarafından desteklenmeyen uygulamalar için ayrılmıştır. Sonuç olarak, bir saldırganın kötü amaçlı koda giden daha doğrudan bir yolu vardır. Güvenlik açığını azaltmak için kullanılabilecek kullanıcı adı ve parola alanlarını oluşturmak için bir dize kullanılabilir.

Mongodb Enjeksiyon Örneği

MongoDB Injection , MongoDB kullanan web uygulamalarından yararlanmak için kullanılan bir tekniktir. Saldırgan, bir MongoDB sorgusuna kötü amaçlı kod enjekte ederek hassas verilere erişebilir ve hatta veritabanı sunucusunun kontrolünü ele geçirebilir. MongoDB Injection, kimlik doğrulama ve yetkilendirme gibi güvenlik kontrollerini atlamak için kullanılabilir ve veri kaybına veya bozulmasına, Hizmet Reddine (DoS) ve hatta sistemin tamamen tehlikeye girmesine neden olabilir.

NoSQL veritabanları, yapılandırılmış sorgulama dili (SQL) gibi, daha esnek veri biçimleri kullanır ve yapılandırılmış sorgulama dilini (SQL) desteklemez. Bir saldırgan, kimlik doğrulamasını atlayabilir, hassas verileri sızdırabilir, veritabanı verilerini kurcalayabilir veya NoSQL enjeksiyonları ile veritabanını ve temeldeki sunucuyu tehlikeye atabilir. Bir NoSQL veritabanının tutarsız olma olasılığı, standart bir SQL veritabanına göre daha düşüktür. NoSQL enjeksiyonu, kullanıcı tarafından temizlenmemiş NoSQL özellikli bir sorgu sunma yöntemidir. Belirli bir sorgu dili kullanan SQL enjeksiyon teknikleri, NoSQL veritabanlarında etkisizdir. Bir sunucu, saldırganlar tarafından ele geçirilebilir ve kötüye kullanılabilir, bu da onların diğer sunuculara kötü amaçlı kod enjekte etmelerine olanak tanır. MongoDB'deki $where bileşeni, sorgulara aynı sırada iletilmesi gereken ayrılmış bir sorgu işlecidir.

$where yapısı değiştirilirse bir veritabanı hatası oluşabilir. MongoDB, yerinde olmayan bir operatöre kötü amaçlı kod eklenerek kullanılabilir. NoSQL saldırıları söz konusu olduğunda, bunları önlemek, SQL enjeksiyonlarından daha zordur. NoSQL enjeksiyon saldırısı olmayan bir ortam sağlamak adına uygulama kodunuzda ham kullanıcı girişi kullanmaktan kaçının. Daha önceki bir nesilden MongoDB daha az güvenliydi ve enjeksiyon kusurlarına karşı savunmasızdı, ancak daha yeni sürümler artık daha güvenli. Imperva Web Uygulama Güvenlik Duvarı ile uygulamalarınızdaki trafiği uygulama katmanı saldırılarına karşı analiz ederek uygulama katmanlarınızı savunabilirsiniz.

Nosql Veritabanları: Savunmasız Ama Güçlü

NoSQL veritabanları, kullanım kolaylıkları ve ölçeklenebilirlikleri nedeniyle büyük ölçüde popülerdir. Ayrıca enjeksiyon saldırılarına karşı hassastırlar. MongoDB, popüler bir SQL enjeksiyon hedefidir. Bu, kötü amaçlı kodun bir veritabanı sorgusuna enjekte edildiği ve hassas bilgilere erişim sağlandığı yaygın bir saldırı yöntemidir.

Bu güvenlik açığına rağmen, NoSQL veritabanları, çeşitli uygulamalar için yararlı olabilecek güçlü araçlardır. Enjeksiyon saldırılarından kaçınmak için geliştiriciler, bir NoSQL veritabanı kullanmadan önce kullanıcı girişini temizlemelidir.

Nosql Enjeksiyon Aracı

En iyi nosql enjeksiyon aracı kullanıcının özel ihtiyaçlarına bağlı olarak değişeceğinden, bu sorunun her duruma uyan tek bir yanıtı yoktur. Ancak, bazı popüler nosql enjeksiyon araçları arasında NoSQLMap, SQLNinja ve NoSQLScanner bulunur.

Nosqli, Go ile yazılmış basit bir nosql enjeksiyon aracıdır. Programın amacı hızlı, doğru ve yüksek oranda kullanılabilir olmak ve basit bir komut satırı arayüzüne sahip olmaktır. MongoDB algılama paketime veri çıkarma özellikleri eklemeyi planlıyorum, ancak şu anda yalnızca veritabanını algılayabiliyorum. Diğer özellikleri veya yapılandırmaları görmek istiyorsanız, lütfen bir çekme isteği veya sorunu gönderin. Nosqli projesini açık kaynak yaparak kodumuzu yeniden lisanslayabiliriz, bu yüzden hala geliştirme aşamasındadır.

Nosql Enjekte Edilebilir mi?

Genellikle son kullanıcılar tarafından iletilen bir sorgu sterilize edilmediğinde, sorguya kötü niyetli girdiler eklenir ve bu da bir saldırganın veritabanına istenmeyen bir komut başlatmasına olanak tanır.

Firavun Faresi Temizleme Girişi

Firavun faresi temizleme girdisi , verilerin veritabanında depolanmadan önce temizlendiği ve filtrelendiği bir işlemdir. Bu, verilerin bozulmasını veya kurcalanmasını önlemek için yapılır. Gelincik temizleme girdisi, özellikle hassas veriler için çok önemli bir süreçtir.

sanitize işlevi, '$' ile başlayan herhangi bir anahtarı kaldırır ve böylece MongoDB kullanıcılarının, kötü niyetli kullanıcıların bunların üzerine yazmasından endişe duymadan sorgu seçicileri yazmasına olanak tanır. NoSQL veritabanı, bir web uygulamasında kullanılan bir veritabanı türüdür ve NoSQL enjeksiyonu bir güvenlik açığıdır. HPP NPM, dizi parametrelerini sorgudan ve/veya gövdeden ayırır, ancak yalnızca sonuncusunu seçer. Komut dosyası etiketleri, özel öğeler ve yorumlar gibi XSS'ye duyarlı girdiler için sanitizer() yapılandırılırken, ilgili girdilerin hiçbiri otomatik olarak kaldırılmaz. Joi, şemalar oluşturmak için düz Javascript nesneleriyle birlikte kullanılabilen bir JavaScript nesnesidir (tıpkı NoSQL şemaları oluşturmak için firavun faresi kullandığımız gibi). validator.js kullanılarak ekspresjs yollarının doğrulanması, validator.js'yi bir ifade doğrulayıcı yapan şeydir ve öncelikle ekspres yollar için tasarlanmıştır.

Gelincik Modellerini Kullanmanın Farklı Yolları

Firavun faresi modeli genellikle, modelin yürütüleceği veritabanını belirten model() işlevi kullanılarak oluşturulabilir. Bu kod, aşağıdaki kodu kullanarak yerel bir makine veritabanında kullanıcılar adlı bir model oluşturmak için kullanılacaktır: Gereksinim iki bölümden oluşur: gereksinim ("firavun faresi") ve gereksinim ("firavun faresi"). Programlamada bir model ("users", "DB") kullanılır. Farklı bir veritabanından bir model kullanmak için, ilk bağımsız değişken olarak veritabanının adını ve ikinci bağımsız değişken olarak modelin adını kullanarak mongoose.model() öğesini kullanın. Örneğin, aşağıdaki kod, yerel bir makinedeki kullanıcılar veritabanında kullanıcılar olarak bilinen bir model oluşturur. Başka bir deyişle, bir gereklilik ('firavun faresi') bir gerekliliktir. Model ('user', 'DB', 'user') 'users' kullanımından türetilmiştir. Aynı veritabanındaki başka bir koleksiyondan bir model kullanmak istiyorsanız, ilk bağımsız değişken olarak modelin adı ve ikinci olarak koleksiyonun adı olacak şekilde mongoose.model() işlevini kullanabilirsiniz. Aşağıdaki kod, yerel bir makinedeki veritabanındaki "users" koleksiyonunda "users" adlı bir model oluşturacaktır. Firavun faresinde ('firavun faresi') herhangi bir gereklilik yoktur. Kullanıcı (veritabanı olarak da bilinir) modeli.

Nosql Enjeksiyon Yükleri

Nosql enjeksiyon yükleri , bir nosql veritabanından yararlanmak için kullanılabilen kod parçalarıdır. Bir veritabanına kötü amaçlı kod eklemek veya bir veritabanından veri çıkarmak için kullanılabilirler. Nosql enjeksiyon yükleri çok tehlikeli olabilir ve veri kaybına veya bir sistemin tehlikeye girmesine neden olabilir.

Bu blog, NoSQL Injection güvenlik açığını ve bununla ilişkili istismar senaryolarını ele alacaktır. NoSQL ekleme güvenlik açığı, girdinin yanlış bir şekilde doğrulanmasından kaynaklanır. Ayrıca, kullanıcıların arka uç verilerini erişmeden değiştirmesine veya görüntülemesine olanak tanır. Bir saldırgan, bu güvenlik açığından başarıyla yararlanırsa bir veritabanına tam erişim sağlayabilir. $regex operatörü, bir saldırganın verilerin uzunluğunu, belirli bir karakterle başlayıp başlamadığını vb. hızlı bir şekilde kontrol etmesine izin veren normal ifadede çalışır. Kullanıcı tarafından sağlanan veriler, JavaScript kodunu $ arka uçta bir operatör olarak sonsuz bir döngü ile enjekte ederken 1 GB'ın üzerinde bir CPU tüketimine neden olacaktır. NoSQL enjeksiyon güvenlik açığı için daha fazla yük istismarı olup olmadığını görmek için bağlantıyı iki kez kontrol etmek iyi bir fikirdir.

Bir NoSQL enjeksiyon güvenlik açığından yararlanılarak bir saldırı gerçekleştirilebilir. Saldırganlar ayrıca veri tabanından veri okuyabilir ve uygulama içinde kod gerçekleştirebilir. İşlevlerini devre dışı bırakmak veya kontrolü ele geçirmek için bir bilgisayar sistemine veya sunucuya saldırmak. Saldırı olasılığını azaltmak için NoSQL kodunda bilinmeyen kullanıcı girişlerini kullanmaktan kaçınmak en iyisidir.

Javascript Nosql Enjeksiyon Önleme

JavaScript NoSQL enjeksiyonunu önlemek için, kullanıcı girişinde izin verilen karakterlerin bir beyaz listesini kullanın, beyaz listede olmayan tüm karakterlerden kaçının ve bağlama değişkenleriyle hazırlanmış ifadeler kullanın.

Komutların bir sistemde yorumlanma biçimini değiştiren, verilerin iletilmesidir. XML, XML, HTML, OS komutları ve NoSQL, enjeksiyon türlerinden sadece birkaçıdır. Bu blog gönderisinde, web uygulamalarında NoSQL enjeksiyonlarının nasıl belirleneceğini, test edileceğini ve önleneceğini ele alacağız. Kullanıcı “büyüktür” olduğunda, 'admin' kullanıcı adı ve 'büyüktür' parolasıyla bir MongoDB sorgusu gerçekleştirilir. Bu örneklerde risk basit bir risk olarak özetlenebilir. Bunlar daha sonra inceleyeceğimiz daha karmaşık durumlardan sadece birkaçı. CVE'lerde (yaygın güvenlik açıkları ve riskler) NoSQL enjeksiyonlarına ilişkin raporlar vardır.

Kullanılan veri tabanı ve nerede olduğu bilinerek spesifik testler yapmak mümkündür. Örneğin MongoDB, -id alan adıyla birincil anahtarlar üretir. Algoritma, MongoDB belgelerinde aşağıdaki gibi tanımlanmıştır. Bu nedenle, HTTP isteklerini ve yanıtlarını incelerseniz, bu tür nesneleri görürsünüz. MongoDB'de $where operatörü ayarlandığında, $where özelliği kullanılır. Bu operatör, sorgu sistemine bir JavaScript ifadesi veya tam bir JavaScript işlevi içeren bir dize gönderebilir. Sonuçları gözlemlerseniz, web uygulamanızın NoSQL Enjeksiyonuna karşı savunmasız olup olmadığını belirleyebilirsiniz. Sıfır güven gibi diğer yaklaşımlar da enjeksiyon saldırılarını önlemeye yardımcı olabilir.

Node.js Güvenliği: Node.js, Sql Enjeksiyon Saldırılarını Nasıl Önler?

Node.js'nin SQL enjeksiyon saldırılarını önleme yeteneği geniş çapta kabul görmüştür. Node.js olay güdümlü bir dil olduğu için güvenlik kolayca eklenebilir. Node.js'ye olay odaklı bir yaklaşım kullanmak, ek güvenlik özellikleriyle kolayca genişletilmesini sağlar.

Nosql Enjeksiyonları

Nosql enjeksiyonları, bir saldırganın nosql veritabanı yönetim sistemi kullanan bir veritabanında kötü amaçlı kod yürütebildiği bir tür enjeksiyon saldırısıdır. Bu tür bir saldırı, nosql veritabanlarının, giriş doğrulaması gerekmeden kodun yürütülmesine izin veren tasarlanma şekli nedeniyle mümkündür.

NoSQL veritabanlarının SQL veritabanlarına göre birincil avantajı, SQL işlevlerini kullanmamasıdır. Bu veritabanları, verileri tablolarda depolamak yerine, çeşitli biçimlerde saklanabilen belgelerde bilgi depolar. Değerler ve anahtarlar isteğe bağlı olarak belirlenebildiğinden, bir veri formatı seçmek her zaman mümkün değildir. NoSQL savunucularına göre, bunun en önemlileri büyük veri kümelerinin yönetimi olan sayısız avantajı vardır. Çoğu durumda, tipik bir uygulama kullanıcı adı ve parola alanlarını bir AJAX çağrısı veya bir HTML formu aracılığıyla oluşturur. Birinci sınıfın özellikleri, JavaScript'teki req.body nesnesinde birinci sınıf özellikler olarak tanımlanır. Kötü niyetli kullanıcı, geçerli bir nesneyi geçerli bir kullanıcıya döndürmek için bu tür eşleştirme mantığını kullanabilir.

Enjeksiyon güvenlik açığının temel nedeni, giriş temizleme eksikliğidir. Bir kullanıcının girişi, gönderildiğinde kötü amaçlı davranışa karşı yeterince kontrol edilmez. Bundan sonra girdi, sorgu çalıştırmak, komut yürütmek veya savunmasız sistemle etkileşim kurmak için dinamik bir şekilde kullanılır. Gizlilik, bütünlük ve kullanılabilirlik gibi siber güvenliğin temelleri NoSQL Enjeksiyonlarından etkilenir.