Hangi önemli WordPress güvenlik sorunlarının farkındasınız?

Yayınlanan: 2022-03-04WordPress, dünya çapında en popüler İçerik Yönetim Sistemidir (CMS) ve bugün var olan tüm web sitelerinin üçte birinden fazlasına güç sağlar . Popülerliği aynı zamanda onu siber saldırılar için çekici bir hedef haline getiriyor ve güvenlik açıklarından da payını alıyor.

WordPress'in kendi güvenlik sorunları olsa da, siber suçluların hedef aldığı tek platform bu değil ve veri hırsızlığı son derece kazançlı bir iş haline geliyor. Kişisel bloglardan büyük işletme web sitelerine kadar hiç kimse kötü niyetli aktörlerin oluşturduğu potansiyel tehditlerden güvende değil. Siteniz ister küçük bir blog isterse büyük bir işletme olsun, amacı ne olursa olsun web sitenizi nasıl güvence altına alacağınızı bilmeniz gerekir . Herhangi bir listenin başında UpdraftPlus yedekleme eklentisi kurulmalıdır - Dünyanın en popüler ve en yüksek puanlı yedekleme eklentisi. Kendinizi bir saldırının kurbanı bulmanız durumunda, sitenizi geri yüklemek için güvenli bir yedeğiniz olduğunu bilerek en azından içiniz rahat olsun.

İşte bilmeniz gereken bazı WordPress Güvenlik sorunları ve bunları nasıl çözeceğiniz;

1. Eklenti sistemi

WordPress'i bu kadar popüler yapan şeyin bir kısmı modülerliğidir. Eklenti sistemi sayesinde temel özellikleri hızlı ve kolay bir şekilde genişletebilirsiniz. Ne yazık ki, tüm eklentiler yüksek UpdraftPlus standardına göre oluşturulmaz ve bazıları WordPress web sitenize yeni güvenlik açıkları getirebilir.

Örneğin, 'WP & AMP için PWA' Eklentisi, 20.000'den fazla WordPress web sitesini bir erişim kontrolü güvenlik açığına maruz bıraktı. Rastgele dosya yüklemelerine izin verilmesi nedeniyle, saldırganlar uzaktan kod çalıştırabilir ve bu eklentiyi çalıştıran web sitelerini ele geçirebilir. Kullanıcılar bu örnekten iki şeyin farkında olmalıdır. Birincisi, mümkün olduğunda WordPress sitenizde kullanılan eklenti sayısını sınırlamaktır. İkincisi, eklentiler ve WordPress sürümü dahil tüm uygulamalarınızın düzenli olarak güncellenmesini sağlamaktır. Güncellemeler bazen yeni özellikler ekler, ancak asıl amaçları yeni keşfedilen güvenlik açıklarını ele almaktır.

2. SQL enjeksiyon saldırıları

Veriler yeni ve çok değerli bir metadır ve saldırganların web sitelerini hedeflemesinin bir nedeni, veri tabanında tutulan bilgileri çalmak. SQL Enjeksiyonları, saldırganların hassas bilgileri tehlikeye atabilecek web sitelerine SQL komutları yerleştirmesiyle bunu yapmanın popüler bir yoludur.

Bunun nasıl olduğunu merak ediyorsanız, birçok WordPress web sitesinde bulacağınız ortalama formu düşünün. Kullanıcıların oturum açmak için kullanıcı adları ve şifreler gibi bilgileri sağlamasına olanak tanır. Bir saldırgan bu alanlara SQL kodu eklerse, temel alınan veritabanı bu kodu işleyebilir ve beklenmeyen eylemler gerçekleştirebilir. SQL enjeksiyon saldırılarını önlemenin birkaç yolu vardır, ancak en yaygın olanı katı girdi doğrulaması uygulamaktır. Örneğin, tüm girdilerin SQL sorgularından hariç tutulmasını sağlamak için .htaccess dosyanıza aşağıdaki kodu ekleyebilirsiniz;

| # Yeniden yazma motorunu etkinleştir Yeniden YazmaMotoru Açık RewriteRule ^(.*)$ – [F,L] # MySQL enjeksiyonlarını engelle RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=http:// [VEYA] RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=(..//?)+ [VEYA] RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=/([a-z0-9_.]//?)+ [NC,OR] RewriteCond %{QUERY_STRING} =PHP[0-9a-f]{8}-[0-9a-f]{4}-[0-9a-f]{4}-[0-9a-f]{4} -[0-9a-f]{12} [NC,VEYA] RewriteCond %{QUERY_STRING} (../|..) [VEYA] RewriteCond %{QUERY_STRING} ftp: [NC,OR] RewriteCond %{QUERY_STRING} http: [NC,OR] RewriteCond %{QUERY_STRING} https: [NC,OR] RewriteCond %{QUERY_STRING} =|w| [NC,VEYA] RewriteCond %{QUERY_STRING} ^(.*)/self/(.*)$ [NC,OR] RewriteCond %{QUERY_STRING} ^(.*)cPath=http://(.*)$ [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*script.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C)([^s]*s)+cript.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*iframe.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C)([^i]*i)+frame.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} KÜRESEL(=|[|%[0-9A-Z]{0,2}) [VEYA] RewriteCond %{QUERY_STRING} _REQUEST(=|[|%[0-9A-Z]{0,2}) [VEYA] RewriteCond %{QUERY_STRING} ^.*([|]|(|)|<|>).* [NC,OR] RewriteCond %{QUERY_STRING} (NULL|OUTFILE|LOAD_FILE) [VEYA] RewriteCond %{QUERY_STRING} (./|../|…/)+(motd|etc|bin) [NC,OR] RewriteCond %{QUERY_STRING} (localhost|loopback|127.0.0.1) [NC,OR] RewriteCond %{QUERY_STRING} (<|>|'|%0A|%0D|%27|%3C|%3E|%00) [NC,OR] RewriteCond %{QUERY_STRING} concat[^(]*( [NC,OR] RewriteCond %{QUERY_STRING} birleşim([^s]*s)+seç [NC,OR] RewriteCond %{QUERY_STRING} birleşim([^a]*a)+ll([^s]*s)+seç [NC,OR] RewriteCond %{QUERY_STRING} (sp_executesql) [NC] RewriteRule ^(.*)$ – [F,L] |

3. Siteler arası komut dosyası çalıştırma saldırıları

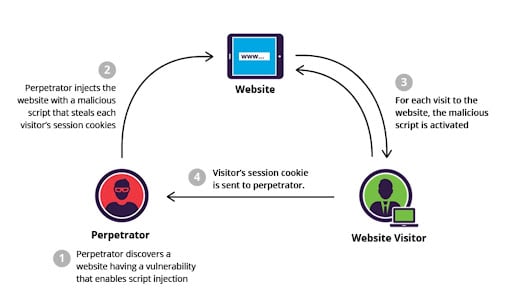

XSS saldırısı nasıl çalışır (Kaynak: Imperva)

SQL Enjeksiyon saldırıları gibi, Siteler Arası komut dosyası çalıştırma (XSS), savunmasız web sitelerine kötü amaçlı kod enjekte etmeye çalışır. Bir örnek, web sitesi kullanıcılarını başka bir web sitesine yönlendiren ve daha sonra kişisel verileri çalmaya çalışan bilgileri yayınlamaktır. Bu senaryo potansiyel olarak tehlikeli olabilir, çünkü diğer web sitesi kullanıcıdan girdiye ihtiyaç duymayabilir. Çerezler, oturum belirteçleri ve daha fazlası gibi kullanıcı kimlik verilerini kolayca tarayabilir.

Genellikle bir Web Uygulaması Güvenlik Duvarı (WAF) kullanarak XSS saldırılarını önleyebilirsiniz. Bu kullanışlı araç, web sitelerindeki belirli trafiği engellemenize olanak tanır. All In One WP Security & Firewall gibi en iyi WordPress güvenlik eklentilerinin çoğunda bu özellik mevcut olacaktır. WordPress web sitenizi çalıştırmaya odaklanmayı ve güvenliği uzmanlara bırakmayı tercih ediyorsanız, One WP Security & Firewall bunu yapmanın harika bir yoludur. Çoğu saldırı türünü engellemenize yardımcı olmakla kalmaz, aynı zamanda farkında olmayabileceğiniz güvenlik açıkları için WordPress web sitenizi de tarayabilir.

4. Kaba kuvvet saldırıları

WordPress, yöneticilerin ve diğer yetkili kullanıcıların kontrol özelliklerine erişmesine izin veren bir kimlik bilgisi sisteminden yararlanır. Ne yazık ki, birçok kullanıcı zayıf ve bariz şifreler kullanma eğilimindedir. Kaba kuvvet parolaları, başarılı olana kadar bir WordPress sitesine sürekli ve çoklu oturum açma girişimleri yapan komut dosyalarından yararlanır. Komut dosyası, riskleri düşünmeden bu kombinasyonlardan birini seçmiş olmanızı umarak, yaygın olarak kullanılan kullanıcı adları ve parolaların (Yönetici ve Parola1 gibi) bir sözlüğünü içeren bir veritabanıyla çalışır.

Ancak kaba kuvvet saldırılarının etkinliğini sınırlamak için birkaç şey yapabilirsiniz;

- Karmaşık ve benzersiz şifreler kullanın

- WordPress yönetici dizinine erişimi engelle

- İki Faktörlü Kimlik Doğrulama Ekleyin (2FA)

- Dizin taramayı devre dışı bırak

- Giriş denemelerinin sayısını sınırlayın

5. Dağıtılmış hizmet reddi saldırıları

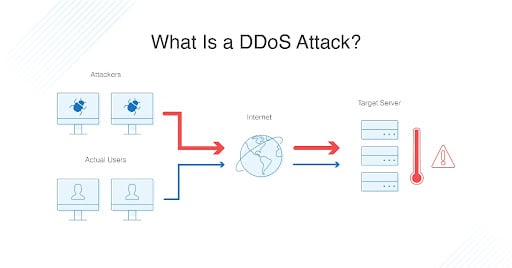

DDoS saldırıları, ziyaretçi trafiğini taklit eden çok sayıda istek içeren bir web sitesinin üstesinden gelmeye çalışır. (Kaynak: dnsstuff)

Dağıtılmış hizmet reddi (DDoS) saldırıları, bir web sitesini hedefleyen çok sayıda istekten oluşur. Bu sel, bir web sitesini sakat bırakarak, istek hacmiyle baş edemediği için düzenli ziyaretçiler için erişilemez hale getirmeyi amaçlamaktadır. DDoS, WordPress'e özgü olmasa da, bir isteği yerine getirmek için normal statik web sitelerinden daha fazla kaynak gerektirdiğinden, bu CMS'ye dayalı web siteleri özellikle savunmasız olabilir. Ancak kararlı bir DDoS seline karşı korunmak imkansız olabilir, ancak en önde gelen kuruluşlar bile bu saldırılara yenik düştü. Bunun bir örneği, web sitelerinin 20 dakikalık bir DDoS sel saldırısına maruz kaldığı 2018'deki GitHub saldırısıydı.

Genellikle daha küçük web siteleri bu kadar büyük bir hacmin hedefi değildir. Ancak daha küçük DDoS dalgalarını azaltmak için bir İçerik Dağıtım Ağı (CDN) kullandığınızdan emin olun. Bu sunucu ağları, gelen yüklerin dengelenmesine ve içeriğin daha hızlı sunulmasına yardımcı olabilir.

6. Siteler arası istek sahteciliği saldırıları

Siteler arası istek sahteciliği (CSRF) saldırıları, saldırganların WordPress gibi web uygulamalarını sahte kimlik doğrulamalarını tanımaya zorlamanın başka bir yoludur. Bu siteler genellikle birçok kullanıcı kimlik bilgilerine sahip olduğundan, WordPress özellikle savunmasızdır. CSRF saldırısı, birçok yönden daha önce tartışılan XSS saldırısına benzer. Temel fark, CSRF'nin bir kimlik doğrulama oturumuna ihtiyaç duyması, XSS'nin ise gerektirmemesidir. Ne olursa olsun, nihai amaç, bir ziyaretçiyi veri çalmak için alternatif bir konuma yönlendirmektir.

CSRF önleme, çoğu durumda eklenti düzeyinde uygulamaya ihtiyaç duyar. Geliştiriciler, belirli kullanıcılarla oturumları bağlamak için genellikle CSRF karşıtı belirteçler kullanır. WordPress web sitesi sahipleri, CSRF saldırılarını önlemeye yardımcı olmak için yalnızca eklenti güncellemelerine ve genel web sitesi sağlamlaştırma tekniklerine güvenebilir.

İşe yarayabilecek bazı sertleştirme eylemleri şunları içerir;

- Dosya düzenleyicilerini devre dışı bırakma

- Hedeflenen PHO yürütme blokları

- 2FA uygulaması

WordPress güvenlik sorunları hakkında son düşünceler

Bazen WordPress'in son derece savunmasız bir web uygulaması olduğu konusunda yanlış bir kanı vardır. Ancak, bu tamamen adil bir iddia değil. Bunun bir kısmı WordPress'in yaygın kullanımından kaynaklanıyor, ancak daha önemli bir neden, web sitesi sahiplerinin gerekli önlemleri almamasıdır.

Basit bir parola seçmenin sonuçlarını düşünmeden güvenliği çoğu zaman hafife alırız. Ancak web sitesi sahipleri, yalnızca web sitelerinin bütünlüğü için değil, aynı zamanda kullanıcılarının verilerinin güvenliği için de sorumluluk almak zorundadır.

Yazar Profili

Pui Mun Beh, WebRevenue'nin dijital pazarlamacısıdır .

Yazı Hangi önemli WordPress güvenlik sorunlarının farkındasınız? ilk olarak UpdraftPlus'ta göründü. UpdraftPlus – WordPress için yedekleme, geri yükleme ve taşıma eklentisi.