MongoDB:一个强大但不安全的 NoSQL 数据库

已发表: 2023-01-22MongoDB 是一个功能强大的面向文档的数据库系统,非常适合现代 Web 应用程序。 它具有出色的可扩展性并且非常易于使用。 然而,MongoDB 的一个潜在安全问题是 nosql 注入。 Nosql 注入是一种攻击类型,其中向 nosql 数据库提供恶意输入以执行意外操作或访问敏感数据。 如果用户输入没有得到正确验证或清理,就会发生这种情况。 幸运的是,MongoDB 驱动程序具有针对 nosql注入攻击的内置保护措施。 但是,了解此安全问题并采取措施防止它仍然很重要。

就 MongoDB 的受欢迎程度而言,它是第五大最受欢迎的数据存储,仅次于流行的 Apache Cassandra 数据库和其他 NoSQL 引擎。 因为没有 NoSQL 语言标准,每个供应商的注入过程都是根据他们使用的查询语言量身定制的。 PHP 用于网络上的大多数 NoSQL 注入案例,稍后我将介绍其中的一些案例。 当 JS 表达式被放入 $where 子句或传递到 mapReduce 或组函数时,Mongo 支持评估。 因此,如果我们在查询字符串中输入有效的 JavaScript 并正确匹配引号,Mongo 将能够运行我们的 JavaScript。 为了实现我们找到所有有效用户的目标,我们更愿意传递一些永远正确的东西。 这个 MEAN 堆栈应用程序由三部分组成:Express、Mongo 和 Node。

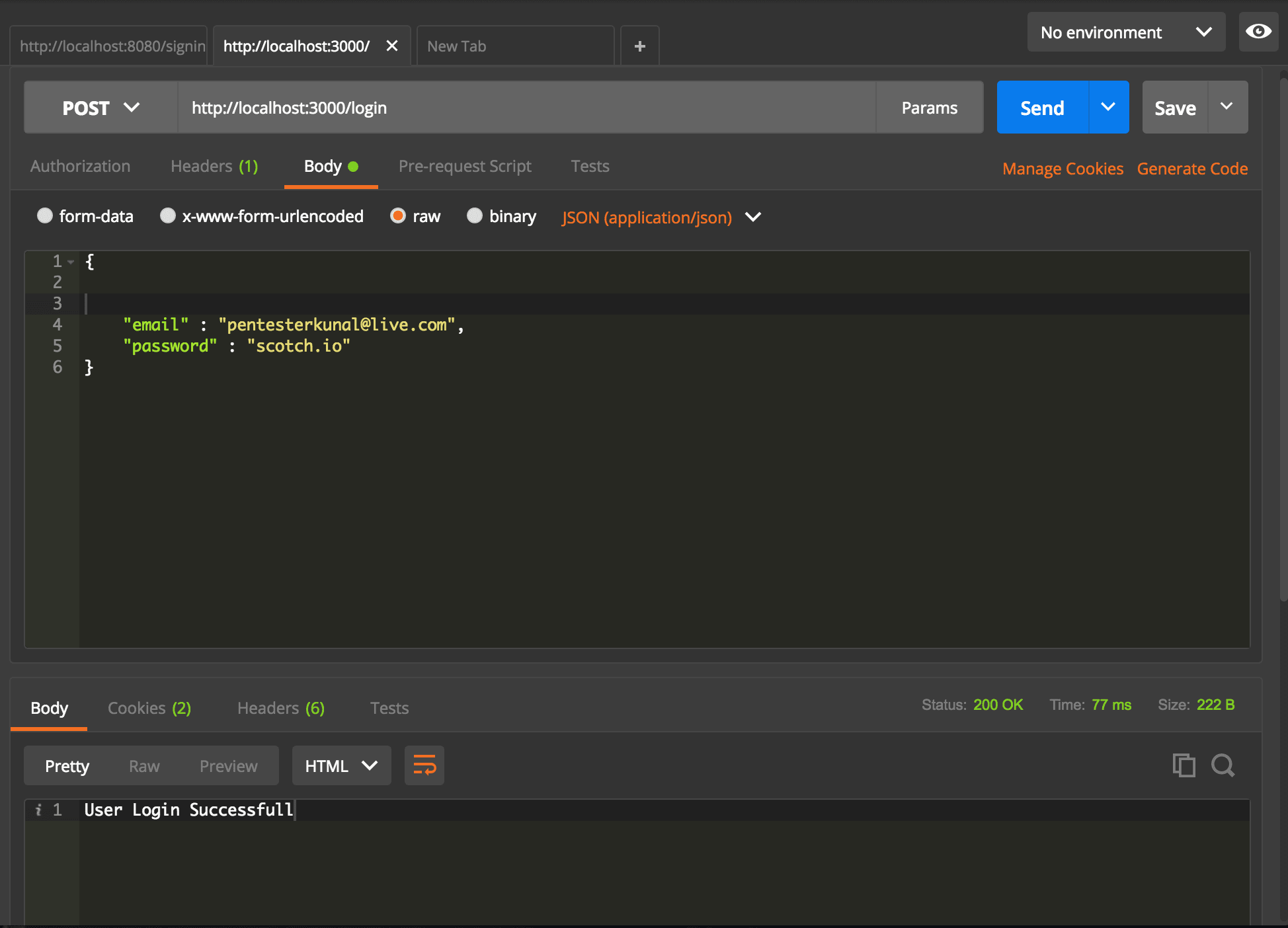

预期对象如下所示: Express 的接收代码如下: 您可以通过将用户名或密码字段替换为有效的 Mongo 查询来注入新值。 为避免 NoSQL 注入,开发强大的代码库至关重要。 在强化您的 mongo 实例和应用程序代码之前,您应该做一些事情。 您可以限制或防止注入您的代码,无论您的语言有多古老或多么复杂。

NoSQL 注入是一种数据保护漏洞,允许攻击者在最终用户提供的查询中包含恶意输入,并在数据库上执行不需要的命令。

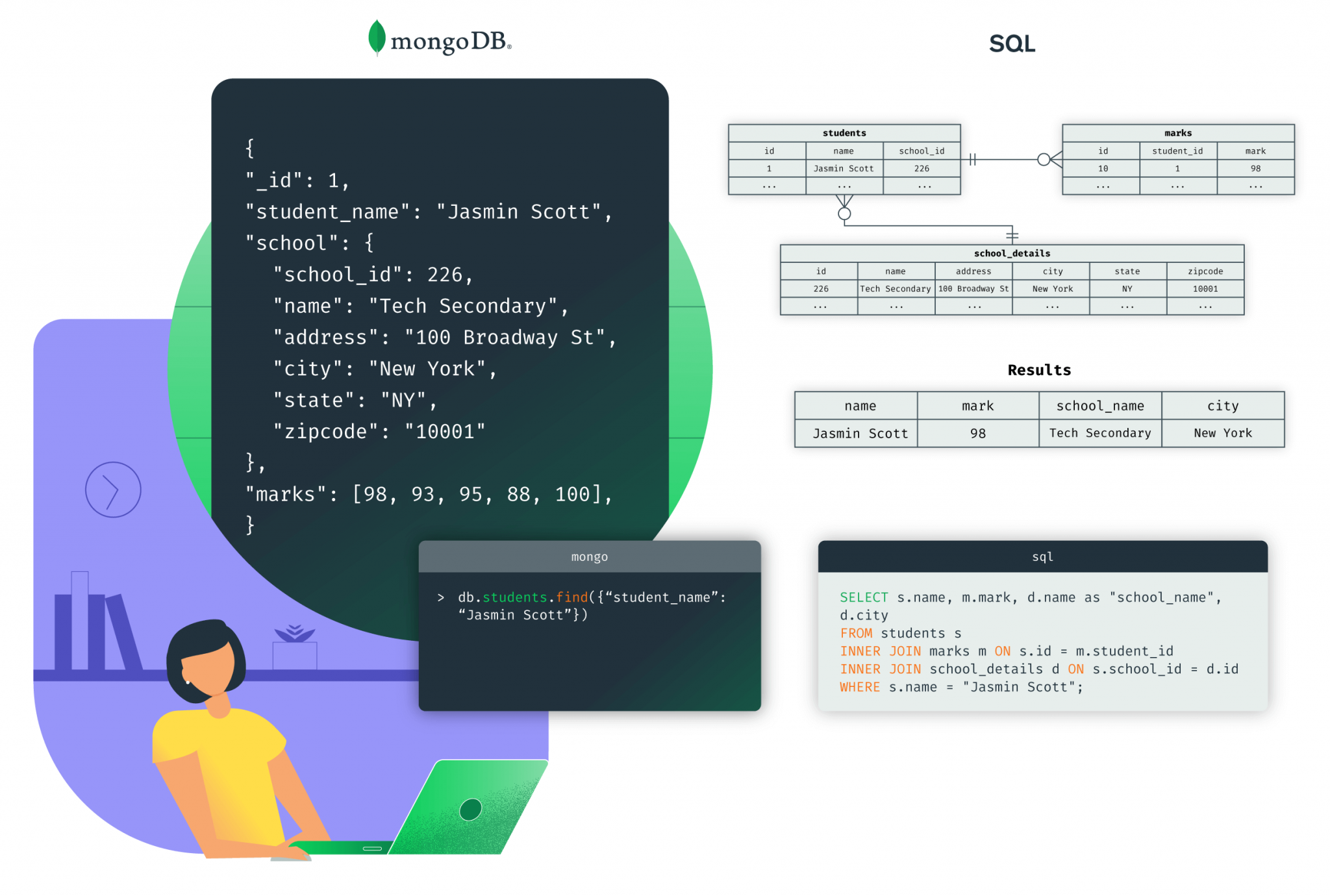

MongoDB 数据库基于非关系文档模型。 因此,它是一个 NoSQL 数据库(NoSQL = Not-only-SQL),与 Oracle、MySQL 或 Microsoft SQL Server 等关系数据库有很大不同。

文档数据库、键值数据库、宽列存储和图形数据库只是可用的NoSQL 数据库类型中的几种。 MongoDB NoSQL 数据库是世界上使用最广泛的数据库。

对象数据建模 (ODM) 是为 MongoDB 和 Node.js 开发的新库。 管理数据之间的关系,执行模式验证,并使用此将 MongoDB 的代码转换为这些对象的表示。 MongoDB 是一种NoSQL 文档数据库,不需要模式即可工作。

在 Mongodb 中可以注入吗?

这个问题没有明确的答案,因为它取决于 MongoDB 的特定实现。 但是,通常可以通过使用用户定义函数 (UDF) 将代码注入 MongoDB。 UDF 允许开发人员通过编写自己的自定义函数来扩展 MongoDB 的功能。 然后可以在查询和更新中使用这些函数,就像任何其他内置函数一样。 此外,UDF 可用于访问来自外部源(例如其他数据库或 Web 服务)的数据。 这使得将代码注入 MongoDB 成为可能,否则这是不可能的。

MongoDB 由于其可扩展性而成为最受欢迎的数据库,这是它如此受欢迎的原因之一。 Web 应用程序包含 MongoDB 命令,用作获取和显示数据的一种方式。 与任何其他数据库一样,MongoDB 的漏洞是由于 SQL 注入攻击造成的。 数据库会自动识别恶意查询,就好像它是另一个查询一样,并将请求的数据返回给攻击者。 攻击者可以以此为手段来控制您的输入。 如果输入无效,攻击者可以接管服务器。 MongoDB 包括几个内置的安全功能,用于在没有 JavaScript 的情况下构建安全查询。 但是,如果您必须在查询中使用 JavaScript,则必须遵循最佳实践。

Mongodb 和 Dynamodb:Nosql 数据库仍然容易受到 SQL 注入攻击

尽管 MongoDB 是一个 NoSQL 数据库,但 SQL 注入攻击仍然是一个问题,因为如果开发人员未能充分清理输入,他们仍然会受到攻击。 MongoDB 不使用 SQL 进行查询,这意味着如果开发人员没有充分过滤输入,结果仍然是注入攻击。 最常见的网络黑客技术之一是 SQL 注入,它通过网页输入将恶意代码注入到 SQL 语句中。 SQL 注入攻击仍然是 DynamoDB 的一个问题,尽管它处于 NoSQL 状态; 但是,由于输入未充分过滤,开发人员仍然容易受到攻击。

Mongodb 是否有等效的 SQL 注入?

截至目前,还没有已知的 MongoDB 的 SQL 注入等价物。 虽然 MongoDB 比 SQL 数据库更不容易受到注入攻击,但它并非完全免疫。 如果在未经适当验证或清理的情况下使用不受信任的用户输入,则可能会发生对 MongoDB 的注入攻击。 如果处理不当,这些攻击可能允许攻击者修改数据、执行意外操作或访问敏感信息。

大多数注入攻击都是由于输入清理不充分造成的。 一对引号通常用于区分语言中的代码和数据,但情况并非总是如此。 许多开发人员未能清理用户输入,导致他们的应用程序容易出现缺陷。 详细了解 MongoDB 中的 SQL 注入攻击。 带有内置分片的 NoSQL 数据库具有能够水平而不是垂直增长的优势。 未能正确清理输入的开发人员仍将面临注入攻击。 NoSQL 注入攻击类似于 SQL 注入漏洞,因为它在开发数据库查询时利用经过净化的用户输入。

应始终阅读 NoSQL 数据库的文档和安全指南。 在使用 SQL 注入攻击攻击应用程序之前,请确保您的数据经过清理以减少其漏洞。 Zuar 可以帮助您确定可以对当前系统进行哪些改进,以使其更高效和自动化数据输入。

Mongodb 注入攻击:如何保护您的数据

MongoDB 是一种流行的 NoSQL 数据库,可以加快应用程序开发速度。 尽管 MongoDB 是一个面向文档的数据库,但注入其中的任何恶意负载都可能造成严重后果。 使用JSON 代码注入,可以对 MongoDB 进行注入攻击。 MEAN 应用程序严重依赖 MongoDB,因此攻击者可以使用 JSON 代码通过它传输数据。 根据 NoSQL 注入,恶意负载被注入非 SQL 数据库,例如 MongoDB。 当恶意负载被注入 MongoDB 时,它会产生深远的影响,而 NoSQL 注入可能会很严重。

Mongodb 支持 Nosql 吗?

是的。 MongoDB 是一种 NoSQL 数据库,它使用类似 JSON 的格式来存储数据。 NoSQL 数据库通常用于大数据和实时 Web 应用程序。

MongoDB 是一个面向文档的数据库管理系统,它是开源的,采用开源数据库管理系统。 MongoDB 数据库将数据存储在它们自己的二进制存储对象中的平面文件中。 数据存储非常紧凑和高效,这使其成为大容量的理想选择。 使用 NoSQL 技术的数据库管理系统在根本上不同于关系数据库。 MongoDB 通过使用其聚合功能支持批处理。 MongoDB 体系结构将文档存储在单个集合中。 因为该集合是无模式的,所以可以根据不同的内容、字段和大小将其与同一集合中的另一个文档进行比较。 因此,MongoDB 不能被视为 NoSQL 的替代品。

MongoDB 的模式创建和使用只是其众多优势之一。 模式的概念是为数据分类创建一组规则。 模式的名称可以定义字段的分配方式、允许的数据类型以及访问数据的方式。 这使您能够以更易于管理和简单的方式构建数据。 扩展数据库的能力也是 MongoDB 的一个特性。 使用 MongoDB,无需担心大量数据。 这是由于其快速高效的 B 树索引系统。 此外,MongoDB 包含一个日志系统,可确保您的数据始终是最新的。 MongoDB 是一个优秀的文档数据库,因为它非常易于使用并且可以很好地扩展。 MongoDB 是一个很棒的 NoSQL 数据库,因为它使用简单且可靠。

Mongodb 命令注入

MongoDB 命令注入是一个安全漏洞,当不受信任的用户输入被传递到 MongoDB shell 命令时会发生。 这可能允许攻击者在服务器上执行任意命令,从而导致数据丢失或服务器受损。

什么是命令注入?

命令注入是一种网络攻击,其中主机操作系统 (OS) 受到任意命令的攻击。 威胁行为者通过利用应用程序漏洞(例如缺乏输入验证)来注入命令。

Mongodb 能防止 Sql 注入吗?

尽管 MongoDB 等 NoSQL 数据库不是基于 SQL 的,但它们能够根据用户的输入执行查询。 换句话说,如果开发人员没有正确清理输入,他们仍然面临注入攻击的风险。

什么是 Xquery 注入?

XQuery 注入可以枚举受害者环境中的变量,向本地主机注入命令,或者对远程文件和数据源执行查询。 SQL 注入攻击类似于通过应用程序入口点隧道访问资源访问层所执行的攻击。

Mongodb SQL 注入示例

Mongodb sql 注入示例是当恶意用户试图将 SQL 代码注入 MongoDB 数据库以获取对敏感数据的访问权限时。 这可以通过利用用于与数据库交互的应用程序中的漏洞或直接访问数据库服务器本身来完成。 在任何一种情况下,攻击者都可以执行任意 SQL 命令,从而导致机密信息的泄露,或者数据的更改或破坏。

Mongoose:防止 Mongodb 注入攻击

攻击者将自定义查询注入 MongoDB 实例以利用 MongoDB 数据库中的缺陷。 可以通过过滤用户输入、阻止他们构建数据库查询以及阻止使用用户输入来防止 MongoDB 注入攻击。

Mongodb注入预防

MongoDB 注入是一种将恶意代码插入 MongoDB 数据库的攻击形式。 这可以通过多种方式完成,例如通过用户输入或利用数据库软件中的漏洞。 一旦代码被注入,它就可以用来修改或删除数据,或者获取对敏感信息的访问权限。 为了防止 MongoDB 注入,重要的是要确保所有用户输入在存储到数据库之前都经过验证和清理。 此外,建议使数据库软件保持最新状态,因为经常会发现和利用新的漏洞。

通过简单地配置身份验证证书和加密数据,可能会严重损害 MongoDB 中的安全性。 HTTP 请求携带攻击者接收到的参数,因此他们可以跑到天涯海角来获取。 在这种情况下,未净化的变量被传递到 MongoDB 查询中,破坏了文档查询定向结构,偶尔会导致数据库代码本身运行。 MongoDB 中没有序列化数据,避免了直接参数被集成的可能性,带来潜在的风险。 在格式化文本中使用 API 数据,因此需要解析数据,可能会导致服务器的被调用者和数据库的被调用者之间发生争用。 如果您的数据遭到泄露,可能会带来严重的安全风险。 使用 $where 运算符,可以在服务器内部评估字符串。 在查找年龄大于 Y 的学生时,query 将大于 Y。在这种情况下,sanitize 模块将无法解决问题。 它还表现不佳,因为它没有针对索引进行优化,这在挫折中有所概述。

如何防止sql注入?

除非对准备好的语句执行输入验证和瘫痪,否则 SQL 注入攻击将永远不会停止。 应用程序代码在其应用程序中使用输入绝不是一个好主意。 要清理所有输入,例如 Web 表单,开发人员还必须清理所有输入,包括用于 Web 浏览器的表单。

通过字符转义防止SQL注入攻击

SQL 注入是一种攻击者将恶意 SQL 代码注入 Web 应用程序以获取对数据库的访问权限或操纵数据的方法。 可以通过转义字符来避免 SQL 注入。 当 SQL 服务器接受诸如“/ — ;”之类的输入字符时,它可以将它们解释为 SQL 注入攻击。

与标准 SQL 数据库相比,NoSQL 数据库允许更宽松的一致性要求。 该系统的一致性检查和关系约束较少,在扩展性和性能方面具有优势。 虽然 NoSQL 数据库不是 SQL 驱动的,但它们仍然容易受到注入攻击。 NoSQL 数据库不太容易受到注入攻击,因为它们不依赖于与传统数据库相同的数据库模式。 因此,该漏洞更难被攻击者利用。

你能保护数据库免受代码注入吗?

作为解决方案的一部分,通过使用具有绑定、类型化参数的参数化数据库查询,并谨慎使用数据库中的参数化存储过程,可以避免 Web 应用程序中的 SQL 注入漏洞。 这是通过使用编程语言 Java 来实现的。 本节涵盖了 PHP、NET 等编程语言。

代码注入的危险

攻击者可以利用漏洞代码注入,将恶意代码注入到 Web 应用程序中,以代表用户执行恶意操作。 在控制活动时,可以验证用户输入并使用带有参数化查询的准备好的语句来避免代码注入攻击。 此外,避免在将用户输入放入查询之前将其放入查询中是至关重要的。

Nosql 注入示例

NoSQL 注入攻击是一种针对 NoSQL 数据库的注入攻击。 Web 应用程序越来越多地使用 NoSQL 数据库来存储数据。 然而,这些数据库通常不如传统的关系数据库安全。 这使它们容易受到注入攻击。

在 NoSQL 注入攻击中,攻击者将恶意代码插入到 NoSQL 数据库中。 此代码随后由数据库执行。 这可能允许攻击者访问敏感数据、修改数据或删除数据。 NoSQL 注入攻击可能会对组织造成极大的破坏。

有几种方法可以防止 NoSQL 注入攻击。 首先,您应该在访问 NoSQL 数据库时使用参数化查询。 这将有助于确保只将有效数据插入数据库。 其次,您应该在接受用户输入时使用允许字符的白名单。 这将有助于防止恶意代码被插入到数据库中。 最后,您应该使用最新的安全补丁使您的 NoSQL 数据库保持最新状态。

不同且危险的 nosql 数据库

NoSQL 数据库的流行主要源于它们以更有效的方式存储数据的能力。 如果开发人员未能正确清理输入,它们仍然容易受到注入攻击。

Mongodb 注入备忘单

MongoDB 注入是一种用于利用使用 MongoDB 数据库的 Web 应用程序中的漏洞的技术。 通过将恶意代码注入 MongoDB 查询,攻击者可以获得对敏感数据的访问权限,甚至可以在服务器上执行任意代码。 MongoDB 注入速查表是需要保护其 Web 应用程序免受此类攻击的开发人员和安全专业人员的快速参考指南。 它包括有关如何正确验证用户输入、清理数据库查询和配置 MongoDB 权限的提示。

最近,我解释了如何破解NoSQL 漏洞以参与漏洞赏金计划。 在这篇文章中,我将介绍几种方法来确定是否可以进行注射。 像 Mongo 这样的 NoSQL 数据库使用 JavaScript 和 BSON 注入。 如果你想注入一些总是错误的东西,你应该能够控制查询的全部内容。 例如,带有可注入产品 ID 参数的产品页面可能会为一次查询返回产品详细信息,但不会显示空产品。 如果我们尝试匹配除 ID 5 之外的所有内容:db.product.find(*id: 5*: 5*),或者如果我们使用 $in 或 $nin 运算符,例如 dblink.dblink(),我们将不会能够检索任何数据。 如果注入成功,“真”和“假”版本会有所不同。

定时注入与盲目布尔注入相同,只是它不会尝试更慢地加载页面(为 true)或更快(为 false)。 JS只能在定时注入时在数据库中执行。 如果注入站点是可注入的,则在没有 SQL 注入脚本干预的情况下无法访问数据。

什么是 Nosql 盲注?

当 NoSQL 调用使用从客户端请求派生的值而没有首先清理时,该值将被注入。 网络罪犯可以利用此漏洞执行任意 NoSQL 代码,从而导致数据被盗或控制其他服务器组件。

Cockroachdb 与 Mongodb:哪个适合您?

Mongo 是一个数据库,它是 MongoDB 的一个子集,而 CockroachDB 是一个 RDBMS。 CockroachDB 支持范围广泛的数据库,包括表、行、列和索引。 对于需要对数据结构、索引和缩放提供强大支持的数据库来说,这是一个极好的选择。 SQL 注入是一种计算机攻击,其中将恶意代码注入数据库以获取对信息的访问权限。 当与竞争对手的网站结合使用时,SQL 注入是非法的。 SQL 注入是一种可能导致数据窃取、帐户劫持甚至网站接管的攻击类型。