Mongoose——一个用于 MongoDB 和 Node Js 的对象数据建模库

已发表: 2023-01-22Mongoose 是用于 MongoDB 和 Node.js 的对象数据建模 (ODM) 库。 它是对象文档映射器 (ODM) 概念的特定于 MongoDB 的扩展。

Mongoose 提供了一种直接的、基于模式的解决方案来为您的应用程序数据建模。 它包括开箱即用的内置类型转换、验证、查询构建、业务逻辑挂钩等。

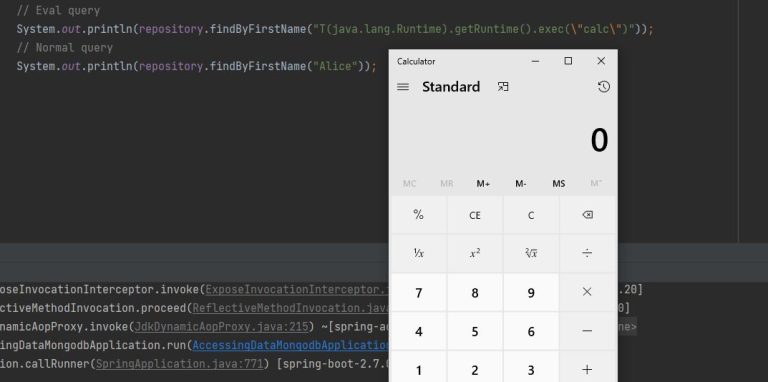

NoSQL 注入攻击与SQL 注入攻击相同,因为攻击者在构造查询时利用了用户过滤过的输入。 通过使用像 MongoDB 这样的清理库,您可以防止 SQL 注入攻击。

它是一个对象数据建模 (ODM) 库,可以与 MongoDB 和 Node.js 一起使用。 数据、模式验证和翻译之间的关系都由该系统处理。 MongoDB 是一个不使用模式字符串的非结构化 NoSQL 数据库。

,一个异步操作,内置于 Promises 的 Mongoose 中。 通过保存它们然后将它们返回给 thenables,您可以执行查询。 因此,您可以创建 MyModel 和其他类似的应用程序。

Nosql是否容易受到注入攻击?

当最终用户未能清理他们正在传递的查询时,就会发生 NoSQL 注入,从而允许攻击者执行恶意输入。

与 SQL 注入漏洞一样,NoSQL 注入漏洞依赖于鲜为人知和利用的弱点。 无权读取或更改后端数据的攻击者可以查看或修改它。 对 NoSQL 数据库进行服务器端脚本攻击以增强数据库是最常见的类型之一。 注入 NoSQL 查询时,开发人员必须通过识别可用于 NoSQL 查询的对象和数组等非预期数据结构来验证用户数据。 在某些情况下,可以使用类型化模型将注入数据转换为预期类型。 要获得成功,应用程序除了访问权限外还必须具有访问权限。

Mongodb 的漏洞使其成为黑客的主要目标

由于 MongoDB 容易受到SQL 注入攻击,黑客更容易瞄准它。 SQL 注入攻击,也称为基于 SQL 的攻击,是用于访问数据库和网站的最常用方法之一。 MongoDB 的密码存储特别容易受到此类攻击,因为它缺乏存储敏感数据的能力。 此外,MongoDB 不支持外部加密工具,使得恶意行为者很难窃取数据。

Mongodb 是否存在注入漏洞?

Mongodb 不易受到注入攻击。

如果仅配置身份验证证书或执行数据加密,MongoDB 中的安全性可能会受到严重损害。 攻击者可能会使用 HTTP 接收参数的变体来实现更高级别的安全性。 未清理的变量在文档查询导向结构中传递给 MongoDB 查询,它们偶尔会作为数据库代码本身执行。 MongoDB 不包含可能带来风险的直接参数,而是不序列化其数据。 当 API 将数据编码为格式化文本然后对其进行解析时,服务器的调用者和数据库的被调用者可能不同意。 如果发生这种情况,敏感信息可能会泄露。 当使用 $where 运算符时,可以在服务器本身内评估字符串。 如果 Y 大于表中学生的年龄,则查询将大于 Y。清理模块将无法解决此问题。 除了列出的挫折之外,服务器的性能也会受到影响,因为索引没有针对使用进行优化。

Node.js 框架是基于 Chrome 的基于 JavaScript 的平台。 因此,它与网络的其他部分处于同一个联盟。 因此,Node.js 是构建 Web 应用程序的绝佳工具。 SQL 注入攻击也是对 MongoDB 的威胁,因为它是一个强大的工具。 与 Node.js 结合使用时,MongoDB 是一个出色的工具。 SQL 数据库具有更严格的一致性要求,而 NoSQL 数据库允许更宽松的要求。 因为一致性检查和约束更少,性能和扩展更容易。 即使 NoSQL 数据库不使用 SQL 语法,它们也容易受到注入攻击。

SQL 注入攻击:对 Mongodb 的威胁

可以利用 SQL 注入漏洞将恶意代码插入到 SQL 语句中。 然后可以使用此代码覆盖或修改数据库的数据。 用户可以直接将数据输入 MongoDB 数据库,而无需通过脚本语言来执行此操作,因此容易受到 SQL 注入攻击。 因为 MongoDB 不依赖 SQL 来检索数据,所以它不太容易受到 SQL 注入攻击。

可以执行以下哪些实现来防止Nosql注入漏洞利用?

有几种不同的方法可以防止 NoSQL 注入漏洞利用: 1. 使用参数化查询 2. 使用存储过程 3. 使用对象关系映射工具 4. 使用 Web 应用程序防火墙 参数化查询是防止 NoSQL 注入漏洞利用的最有效方法,因为它们可以防止攻击者将恶意代码插入到查询中。 存储过程还有助于防止 NoSQL 注入攻击,因为它们允许数据库预编译 SQL 代码并防止攻击者插入恶意代码。 对象关系映射工具和 Web 应用程序防火墙还可以通过在数据库和 Web 应用程序之间提供安全层来帮助防止 NoSQL 注入攻击。

NoSQL 数据库中的注入漏洞是在使用此类数据库的 Web 应用程序中遇到的错误。 Web 应用程序安全漏洞允许恶意方绕过身份验证、提取数据、修改数据,甚至获得对应用程序的完全控制。 用户还可以将数据输入到通常基于 JSON 的 NoSQL 查询中。 必须对输入进行消毒,以使其免受注射。 MongoDB 查询使用的 $where 运算符经常与对 JavaScript 对象的攻击结合使用,从而带来严重的 NoSQL 挑战。 攻击者还可能传递包含任意 JavaScript 的恶意字符串,例如,如果 $where 运算符被正确评估为 JavaScript 代码。 如果您想避免 NoSQL 注入,则用户输入应始终不受信任。

防止 Web 应用程序中的 SQL 注入漏洞

通过使用绑定、类型化参数以及使用适当数量参数的存储过程的参数化数据库查询,可以避免 Web 应用程序中的 SQL 注入漏洞。 可以使用 Java、.NET、PHP 等编程语言来完成此操作。