Mongoose——一個用於 MongoDB 和 Node Js 的對像數據建模庫

已發表: 2023-01-22Mongoose 是用於 MongoDB 和 Node.js 的對像數據建模 (ODM) 庫。 它是對象文檔映射器 (ODM) 概念的特定於 MongoDB 的擴展。

Mongoose 提供了一種直接的、基於模式的解決方案來為您的應用程序數據建模。 它包括開箱即用的內置類型轉換、驗證、查詢構建、業務邏輯掛鉤等。

NoSQL 注入攻擊與SQL 注入攻擊相同,因為攻擊者在構造查詢時利用了用戶過濾過的輸入。 通過使用像 MongoDB 這樣的清理庫,您可以防止 SQL 注入攻擊。

它是一個對像數據建模 (ODM) 庫,可以與 MongoDB 和 Node.js 一起使用。 數據、模式驗證和翻譯之間的關係都由該系統處理。 MongoDB 是一個不使用模式字符串的非結構化 NoSQL 數據庫。

,一個異步操作,內置於 Promises 的 Mongoose 中。 通過保存它們然後將它們返回給 thenables,您可以執行查詢。 因此,您可以創建 MyModel 和其他類似的應用程序。

Nosql是否容易受到注入攻擊?

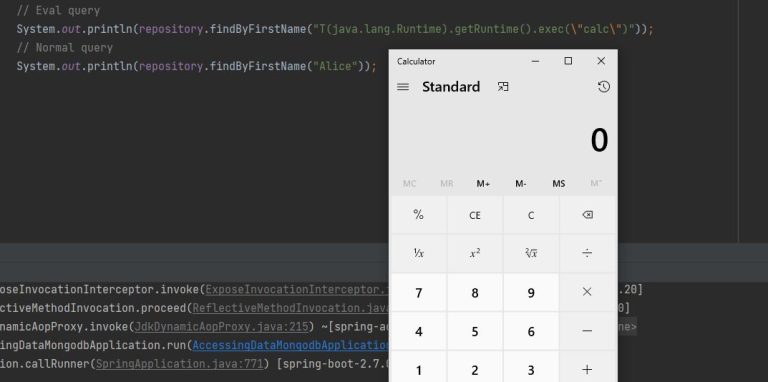

當最終用戶未能清理他們正在傳遞的查詢時,就會發生 NoSQL 注入,從而允許攻擊者執行惡意輸入。

與 SQL 注入漏洞一樣,NoSQL 注入漏洞依賴於鮮為人知和利用的弱點。 無權讀取或更改後端數據的攻擊者可以查看或修改它。 對 NoSQL 數據庫進行服務器端腳本攻擊以增強數據庫是最常見的類型之一。 注入 NoSQL 查詢時,開發人員必須通過識別可用於 NoSQL 查詢的對象和數組等非預期數據結構來驗證用戶數據。 在某些情況下,可以使用類型化模型將注入數據轉換為預期類型。 要獲得成功,應用程序除了訪問權限外還必須具有訪問權限。

Mongodb 的漏洞使其成為黑客的主要目標

由於 MongoDB 容易受到SQL 注入攻擊,黑客更容易瞄準它。 SQL 注入攻擊,也稱為基於 SQL 的攻擊,是用於訪問數據庫和網站的最常用方法之一。 MongoDB 的密碼存儲特別容易受到此類攻擊,因為它缺乏存儲敏感數據的能力。 此外,MongoDB 不支持外部加密工具,使得惡意行為者很難竊取數據。

Mongodb 是否存在註入漏洞?

Mongodb 不易受到注入攻擊。

如果僅配置身份驗證證書或執行數據加密,MongoDB 中的安全性可能會受到嚴重損害。 攻擊者可能會使用 HTTP 接收參數的變體來實現更高級別的安全性。 未清理的變量在文檔查詢導向結構中傳遞給 MongoDB 查詢,它們偶爾會作為數據庫代碼本身執行。 MongoDB 不包含可能帶來風險的直接參數,而是不序列化其數據。 當 API 將數據編碼為格式化文本然後對其進行解析時,服務器的調用者和數據庫的被調用者可能不同意。 如果發生這種情況,敏感信息可能會洩露。 當使用 $where 運算符時,可以在服務器本身內評估字符串。 如果 Y 大於表中學生的年齡,則查詢將大於 Y。清理模塊將無法解決此問題。 除了列出的挫折之外,服務器的性能也會受到影響,因為索引沒有針對使用進行優化。

Node.js 框架是基於 Chrome 的基於 JavaScript 的平台。 因此,它與網絡的其他部分處於同一個聯盟。 因此,Node.js 是構建 Web 應用程序的絕佳工具。 SQL 注入攻擊也是對 MongoDB 的威脅,因為它是一個強大的工具。 與 Node.js 結合使用時,MongoDB 是一個出色的工具。 SQL 數據庫具有更嚴格的一致性要求,而 NoSQL 數據庫允許更寬鬆的要求。 因為一致性檢查和約束更少,性能和擴展更容易。 即使 NoSQL 數據庫不使用 SQL 語法,它們也容易受到注入攻擊。

SQL 注入攻擊:對 Mongodb 的威脅

可以利用 SQL 注入漏洞將惡意代碼插入到 SQL 語句中。 然後可以使用此代碼覆蓋或修改數據庫的數據。 用戶可以直接將數據輸入 MongoDB 數據庫,而無需通過腳本語言來執行此操作,因此容易受到 SQL 注入攻擊。 因為 MongoDB 不依賴 SQL 來檢索數據,所以它不太容易受到 SQL 注入攻擊。

可以執行以下哪些實現來防止Nosql注入漏洞利用?

有幾種不同的方法可以防止 NoSQL 注入漏洞利用: 1. 使用參數化查詢 2. 使用存儲過程 3. 使用對象關係映射工具 4. 使用 Web 應用程序防火牆 參數化查詢是防止 NoSQL 注入漏洞利用的最有效方法,因為它們可以防止攻擊者將惡意代碼插入到查詢中。 存儲過程還有助於防止 NoSQL 注入攻擊,因為它們允許數據庫預編譯 SQL 代碼並防止攻擊者插入惡意代碼。 對象關係映射工具和 Web 應用程序防火牆還可以通過在數據庫和 Web 應用程序之間提供安全層來幫助防止 NoSQL 注入攻擊。

NoSQL 數據庫中的注入漏洞是在使用此類數據庫的 Web 應用程序中遇到的錯誤。 Web 應用程序安全漏洞允許惡意方繞過身份驗證、提取數據、修改數據,甚至獲得對應用程序的完全控制。 用戶還可以將數據輸入到通常基於 JSON 的 NoSQL 查詢中。 必須對輸入進行消毒,以使其免受注射。 MongoDB 查詢使用的 $where 運算符經常與對 JavaScript 對象的攻擊結合使用,從而帶來嚴重的 NoSQL 挑戰。 攻擊者還可能傳遞包含任意 JavaScript 的惡意字符串,例如,如果 $where 運算符被正確評估為 JavaScript 代碼。 如果您想避免 NoSQL 注入,則用戶輸入應始終不受信任。

防止 Web 應用程序中的 SQL 注入漏洞

通過使用綁定、類型化參數以及使用適當數量參數的存儲過程的參數化數據庫查詢,可以避免 Web 應用程序中的 SQL 注入漏洞。 可以使用 Java、.NET、PHP 等編程語言來完成此操作。