我的網站被黑了! 我現在該怎麼辦?

已發表: 2022-07-19你好朋友!

在本博客中,我們將徹底解釋與入侵任何WordPress、WHMCS或 PHP 構建的網站相關的所有內容。 我們還將向您解釋恢復被黑網站的步驟。

你在生活中的任何時候都經歷過這種情況嗎?

我的網站被黑了! 我現在該怎麼辦?

讓我告訴你,有多種因素會導致網站被黑客入侵。 單個後門/漏洞足以感染任何類型的網站,無論是 WordPress 網站、WHMCS 網站、php 構建的網站,還是任何其他 CMS 構建的網站。

如何知道您的網站是否真的被黑了?

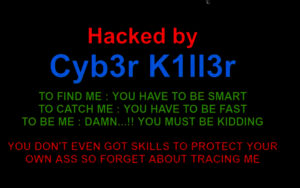

您可以通過多種方式確定您的網站是否真的被黑客入侵。 有時,黑客只是簡單地用他們自己的一些自定義頁面破壞了您的網站,並帶有“被黑客攻擊............在這種情況下,很容易理解您的網站已被黑客入侵並且現在處於黑客的控制之下。

但有時黑客不會顯示或透露您的網站已被他們入侵,因為他們想盡可能長時間地使用您的網站進行一些非法工作。

您的網站是如何被黑客入侵的?

一旦您知道您的網站已被黑客入侵,您的腦海中就會不斷出現許多問題,例如它是如何發生的? 為什麼會被黑客入侵? 什麼時候被黑客入侵?

因此,朋友們繼續閱讀此博客以找到所有答案……

另請閱讀:啟用灰名單以保護電子郵件免受垃圾郵件

以下是黑客控制您網站的一些常見方式:

1.猜測密碼(蠻力):簡單的密碼是黑客控制任何網站的最常見方式。 黑客通過猜測非常容易猜到的密碼來嘗試一些隨機嘗試。 確保您的密碼不在此列表中

這就是為什麼強烈建議生成一個強大且難以猜測的密碼,以防止這些攻擊在未來得逞。

2. 漏洞/後門

什麼是漏洞?

了解什麼是脆弱性非常重要,所以讓我們以您自己的房屋為例。 假設在你的房子裡有很多你一直鎖著的門窗,但它們是一扇窗,從外面看起來是關著的,但實際上並不是關著的,如果有人意識到這一點,他可以簡單地從中進入並進入整個房子。 這稱為脆弱性。

漏洞也被稱為弱點,這種弱點可能是攻擊者的優勢。

攻擊者利用這一優勢並試圖獲取他們不應該擁有甚至可能闖入系統的敏感信息。

當您的網站被黑客入侵時該怎麼辦?

一旦發現您的網站被黑客入侵,您應該立即執行以下幾個步驟:

1.讓您的網站離線,直到問題解決:您可以簡單地通過.htaccess 規則讓您的網站離線,這樣除了您之外沒有人訪問您的網站。 您可以這樣做以防止所有人從外部看到您受感染的網站,以便您可以在不受任何干擾的情況下清理您的網站。 此外,試圖訪問您網站的人不會遇到惡意代碼或垃圾郵件文件。 閱讀此博客

>> 阻止除您自己以外的所有人訪問您的網站 - htaccess >> 通過灰名單保護服務器免受垃圾郵件的侵害

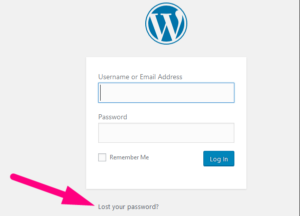

2.更改您的帳戶密碼:一旦您發現您的網站被黑客入侵,請立即更改您的帳戶密碼。 有時更改密碼可以讓您重新獲得控制權。 永遠不要設置簡單的密碼。 如果您有 WordPress 網站,只需進入您網站的登錄頁面,然後單擊丟失密碼

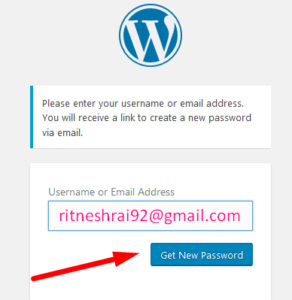

在此處輸入您的用戶名或電子郵件地址以獲取獲取新密碼的鏈接

但是,如果黑客已經更改了用戶名或電子郵件地址,那麼在這種情況下,您需要在後端付出更多努力。 要更改 WordPress 的用戶名或電子郵件地址,請閱讀此博客

3.檢查所有最近修改的文件:很明顯,攻擊者可能已經使用他們自己的自定義代碼將文件修改為您的任何一個或多個文件。 因此檢查最後修改的文件將非常有益。 閱讀此博客 >>如何在 cPanel 中檢查上次修改的文件?

4. 檢查惡意軟件:如果您託管在Redserverhost ,那麼出於特殊安全目的, Redserverhost已經安裝了Imunify360來處理此類受感染的網站。 Imunify360檢測網站中的惡意軟件並自動重命名public_html以便沒有人可以訪問它。 一旦public_html被重命名,網站就會開始拋出 404 錯誤。 閱讀此博客

4. 備份當前狀態的完整帳戶:一旦您發現您的網站被黑客入侵,強烈建議備份當前狀態的整個帳戶。 我這麼說只是因為至少在進行備份後,您將擁有所有文件和文件夾,數據庫,但是它們被感染了,這不是問題,您可以稍後進行調查並修復它。 但是假設如果您沒有隨身攜帶備份,並且突然發現黑客已經刪除了所有文件/文件夾以及數據庫,那麼留給您的選項是什麼..完全空白..

有東西總比什麼都沒有好。

如何清理受感染的網站?

1. 將備份文件的當前狀態與舊的干淨備份進行比較:如果您有舊備份,那麼您可以將其與當前備份進行比較並確定已修改的內容。 試試Diffchecker 。 完成文件比較後,只需將文件替換為未感染的文件即可。 如果您沒有舊備份,請不要擔心,請繼續閱讀。

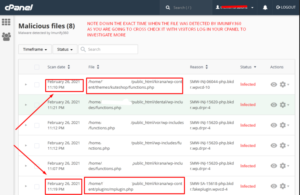

2. 檢查 Imunify360 檢測到的受感染文件(在 Redserverhost 中):如果您使用 Redserverhost 的託管服務,那麼您可以輕鬆找到受感染的文件,因為Redserverhost出於特殊安全目的在每個 cPanel 帳戶中安裝了 Imunify360。 這個 Imunify360 不僅可以檢測到受感染的文件,還可以隔離它們並將 public_html 重命名為其他名稱。

現在是進行更深入調查的時候了。 進入 cPanel 後,只需轉到 Imunify360 並識別最近上傳和修改的文件,並通過跟踪訪問者日誌中的 IP 地址與更改文件的用戶確認更改的日期和時間。

在 Imunify360 中,您可以獲得 Imunify360 檢測到文件的確切時間,一旦獲得文件上傳的確切時間,您可以跟踪實際嘗試訪問您的 cPanel 的訪問者的 IP 地址在那個特定的時間從公制部分。

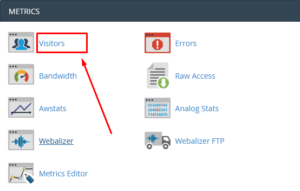

Metrics 部分有幾個工具,如訪問者、Webalizer、Raw Access 等,它們可以幫助您跟踪訪問者的詳細摘要及其 IP 地址以及他們訪問您網站的確切時間。

這些工具中最有用的是訪客工具,它為您提供訪客的詳細摘要。 只需轉到 cPanel 中的度量部分,然後單擊訪問者工具。

只需確保在一個選項卡中打開訪問者部分,在另一個選項卡中打開Imunify360頁面,以便您可以輕鬆調查。

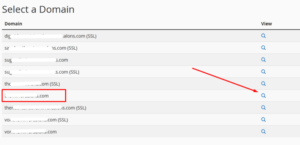

在這裡,您需要點擊域名前面的放大鏡圖標。

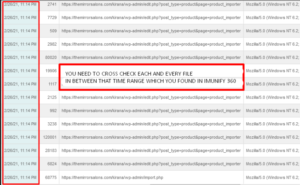

現在在這裡您將看到不同的 IP 地址以及 URL、時間和引用 URL,如下圖所示。

在這裡,您需要交叉檢查您在 Imunify360 中看到的該時間範圍內(檢測到受感染文件之前和之後的半小時和之後)訪問的所有文件

因此,通過這種方式,您將了解哪些訪問者試圖訪問您的網站以及他們在哪個文件中註入了惡意代碼

一旦找到可疑文件,打開它並嘗試讀取代碼,您肯定會在其中找到一些可疑內容,將其徹底刪除。

3.尋找最常見的惡意PHP函數,例如base64:為了在你的整個cPanel中找到base64,請閱讀這篇博客>> https://blog.redserverhost.com/how-to-find-base-64-code-在你的整個 cpanel/. 一旦你找到了 base64 PHP 函數存在的文件,這些文件可能是可疑的,因為大多數黑客都使用 base64 php 函數,因此沒有人可以通過運行任何 php 代碼來找到他們的代碼。

4. 刪除所有不必要的和使用過的應用程序或插件:您不得安裝免費提供的、旨在造成傷害和收集信息的無效插件。 因此,如果您曾經安裝過此類插件,請立即將其刪除。

5. 保護您的 public_html :在託管您的網站時,權限可能非常重要。 權限可以允許我們的服務器計算機寫入和編輯您的文件。 除此之外,作為安全措施,需要保護某些文件不被寫入和編輯。 閱讀此博客

如果您想保護和強化您的 WordPress 網站,請訪問以下鏈接:

如何讓您的 WordPress 網站更安全

如何保護您的 WordPress 網站的 wp-content 文件夾?

如何保護 WordPress 網站中的 wp-config.php 文件?

如何停止訪問您的 WordPress 網站的敏感文件?

一旦您發現您的 WHMCS 網站被黑客入侵,需要採取哪些步驟?

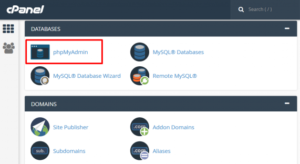

黑客入侵的最常見原因之一是密碼不安全。 因此,一旦您發現您的 WHMCS 網站被黑客入侵,請立即嘗試更改管理員密碼。 很明顯,黑客可能還更改了 WHMCS 中使用的電子郵件地址。 因此,如果您無法從前端更改密碼,則無需擔心,您仍然可以通過 cPanel 中的 phpMyAdmin 將電子郵件地址更改為新的新電子郵件地址。

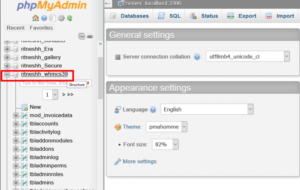

登錄到您的cPanel並轉到PhpMyAdmin

現在轉到 WHMCS 關聯數據庫。 要查找數據庫名稱,請轉到 whmcs 安裝目錄並查找 configuration.php。 在此文件中,您將獲得 db_username、db_password、db_name 等。在新選項卡中打開此文件並返回 phpMyAdmin 頁面。

找到數據庫後,單擊它。

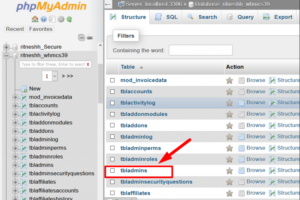

現在單擊“ tbladmins ”表。

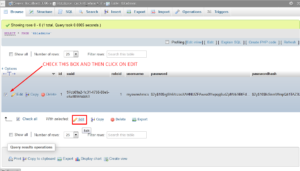

現在選中該框並單擊“編輯”選項

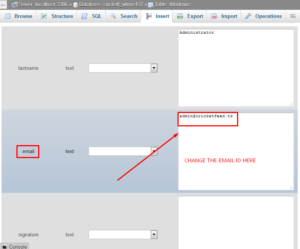

在下一頁向下滾動到電子郵件部分並更改電子郵件地址

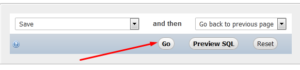

成功更改電子郵件地址後,只需向下滾動到頁面底部,單擊“開始”按鈕

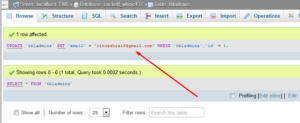

恭喜! 電子郵件地址已成功更新。

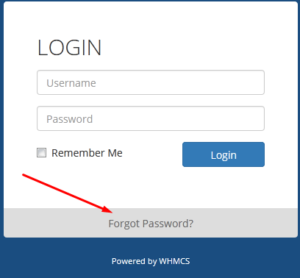

現在您需要訪問 WHMCS 登錄頁面並單擊忘記密碼

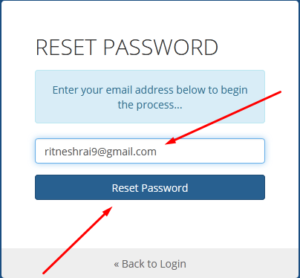

在此處輸入您最近在 PhpMyAdmin 中更新的電子郵件地址

最後單擊重置密碼以接收密碼更改鏈接。

因此,通過這種方式,您將能夠從黑客手中奪走控制權。 但是你現在不能簡單地放鬆,因為最好添加一些額外的安全措施來防止攻擊。

我們可以更改默認的 WHMCS 設置以提高安全性。 這包括:

1.更改管理目錄:將管理目錄的名稱從“admin”更改為另一個難以猜測的名稱。 閱讀此博客

2. IP地址限制:

為了加強保護,我們可以設置僅允許員工訪問管理區域的限制。 這僅允許員工 IP 地址進入 WHMCS 管理區域。 這是通過在您的 WHMCS 管理目錄中創建一個名為 .htaccess 的文件來完成的,該文件具有以下內容:

命令拒絕,允許 允許來自 102.34.5.167 允許來自 198.76.54.132 否認一切

要了解有關如何保護和強化您的 WHMCS 站點的更多信息? 閱讀此博客

如果您喜歡這個博客,請考慮在 Facebook 和 Twitter 上關注我們。

Facebook頁面- https://facebook.com/redserverhost

推特頁面- https://twitter.com/redserverhost

如果您有任何疑問,請隨時通過下面的評論部分告訴我們。